JSSEC技術部会 スマートフォン・サイバー攻撃対策ガイド

第14回「証券会社を狙うサイバー攻撃の現状と利用者が講じるべきセキュリティ対策」

JSSEC技術部会マルウェア対策WG

株式会社ラック 宮崎 力

近年、金融業界では証券会社を狙った不正アクセスが急増しています。特にネット証券では、フィッシング詐欺やリスト型攻撃を通じた不正ログインが顧客資産を脅かす事例が多発しており、攻撃者が流出したIDやパスワードを悪用して口座に侵入し、不正売買や資金流出を行う新たな手口を採用しています。

このような状況を受け、証券会社各社はセキュリティ対策を強化し、多要素認証(MFA)やデバイス認証などの機能を導入しています。しかし、これらの機能がデフォルトで無効化されている場合が多く、利用者自身が設定を有効化しなければならない点が課題となっています。さらに、たとえ利用者がこれらの機能を有効にしていたとしても、セキュリティシステムには脆弱性が存在し、攻撃者はそのバイパス方法に関する情報を容易に入手できるという深刻な問題があります(本稿執筆時点)。 本記事では、実際の事例とともに効果的な対策方法を解説し、安全な取引環境を確保するためのポイントを探ります。

攻撃の概要

証券会社への不正アクセスは、従来の資金流出型の手口から進化し、顧客資産を売却したうえで特定の株式を購入するという新たな形態が注目されています。この攻撃では、フィッシング詐欺やリスト型攻撃を通じて顧客のログイン情報を盗み出し、不正ログインを実行。その後、被害者の口座にある株式や投資信託を売却し、短時間で株価が急騰・急落する銘柄を大量に購入することで、株価操作による利益を得る仕組みが確認されています。

この手法は、資産の直接的な流出ではなく、取引を通じて間接的に資産を奪うものであり、被害者が気づきにくいという特徴があります。また、攻撃者は効率的な利益獲得を目的としており、ネットバンキングやスマホ決済サービスの対策が進む中、新たなターゲットとして証券会社が狙われた可能性が指摘されています。このような攻撃は顧客資産の安全性に重大な脅威をもたらしており、セキュリティ対策の強化が急務です。

利用者に求められる対策

証券会社を狙った不正アクセスが高度化する中、利用者自身のセキュリティ意識と対策が重要です。特に「二要素認証」「デバイス認証」「FIDO(パスキー)」の活用は、被害を防ぐための有効な手段です。しかし、多くの証券会社ではこれらのセキュリティ機能がデフォルトでオフになっていることがあり、利用者が自ら設定を有効化する必要があります。それぞれの技術について、仕組み、メリットを詳しく解説します。

二要素認証

二要素認証は、従来のID・パスワードに加えて別の認証情報(例: ワンタイムパスワードや画像認証)を組み合わせることで、不正ログインを防ぐ仕組みです。この技術は「知識」(ログインパスワードなど)と「所持」(スマートフォンやメールで送信される画像など)の2つの異なる要素を利用します。例えば、楽天証券ではログイン時に登録されたメールアドレスに送信される画像を確認し、その画像をログイン画面上で選択することで認証が完了します。送信された画像は利用者のメールという「所持物」を介して提供されるため、「所持」に該当します。

図1 二要素認証

メリットとしては、パスワードが流出しても第二の認証要素が必要となるため、不正アクセスのリスクを大幅に軽減できる点が挙げられます。また、視覚的な画像認証などはフィッシング詐欺対策として効果的です。楽天証券の画像認証は数百種類の図柄から選択する形式であり、偽のログイン画面では再現が困難な仕組みになっています。

しかし、課題としては利便性の問題があります。SMS認証では通信環境やSIM乗っ取り攻撃への脆弱性があり、画像認証の場合はメールアプリによって画像が正しく表示されないことがあります。

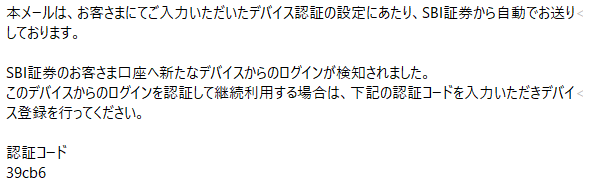

デバイス認証

デバイス認証は、事前に登録された端末のみからログインを許可する仕組みです。SBI証券では、サーバーから端末へ発行された識別情報を利用してログイン時に認証を行い、不正なデバイスからのアクセスを遮断します。この方式により、通常のログインに比べてアカウントの安全性が向上します。

この技術のメリットは、不正ログイン防止効果が高い点です。たとえパスワードが漏洩しても、登録されていない端末からはアクセスできません。また、未登録端末からログインしようとした場合には追加の本人確認(例: ワンタイムパスワード)が要求されるため、安全性が向上します。

図2 デバイス認証

一方で、課題としては運用面での手間があります。複数デバイスを使用する場合、それぞれを事前に登録する必要があります。また、端末紛失時や買い替え時には迅速に登録解除や失効操作を行わなければならず、その手続き方法を理解していないとセキュリティ上のリスクとなります。この機能も多くの場合デフォルトでは無効化されているため、自ら設定画面で有効化する必要があります。

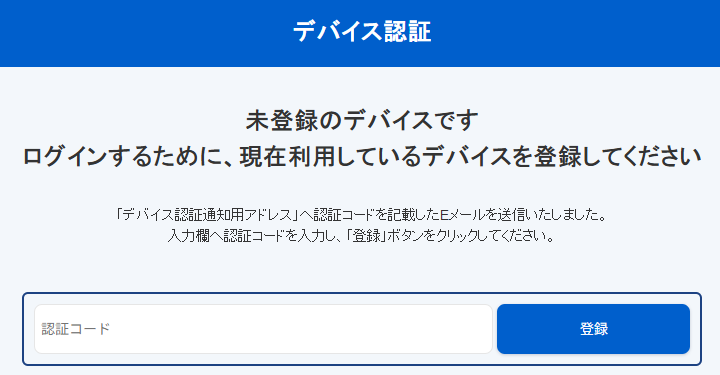

FIDO (パスキー)

FIDO(Fast Identity Online)は、生体情報や専用デバイスを用いた次世代型のパスワードレス認証技術です。指紋や顔認証など身体的特徴を利用して本人確認を行うため、従来のパスワードやトークンに代わる認証方式として、高いセキュリティ性能と利便性を両立します。

メリットとしては、生体情報や秘密鍵が利用者のデバイス内にのみ保存される点が挙げられます。この仕組みにより、生体情報そのものがネットワーク上に流れることがなく、不正アクセスや情報漏洩リスクが大幅に低減されます。また、中間者攻撃やフィッシング詐欺にも強い耐性を持っています。さらに、ユーザーはパスワード管理から解放されるため利便性も向上します。例えば顔認証ではカメラに顔を向けるだけで即座にログインでき、多要素認証よりも迅速な操作が可能です。また、一部サービスではデバイス間同期機能(例: iCloudキーチェーン)によって端末変更時にもスムーズな移行が可能となっています。

図3 FIDO (パスキー)

一方で課題も存在します。端末紛失時や買い替え時には迅速に登録解除や失効操作を行う必要があります。この手続き方法を理解していない場合、セキュリティ上のリスクとなる可能性があります。また、同じサービス提供者によるアプリであってもすべてがFIDO対応しているわけではなく、一部アプリでは従来型のパスワード入力や別方式との併用が求められる場合があります。

まとめ

以上のセキュリティ対策について述べましたが、これだけでは到底十分とは言えません。フィッシング詐欺やマルウェア攻撃は日々巧妙化しており、引き続き注意が必要なのは当然ですが、大変残念なことに、上記のセキュリティ認証機能をバイパスする方法が存在することが明らかになっています。

つまり、設定した二要素認証やデバイス認証が意味をなさず、あなたの資産が、IDとパスワードのみという、単要素認証だけの脆弱なセキュリティに晒された状態と何ら変わらないということを意味します。

ここで重要なのは、脆弱性のあるアプリが存在するという問題は、利用者自身が解決できるものではないということです。この問題に対処できるのは、アプリを提供しているサービスプロバイダーのみです。

証券会社をはじめ多くのサービスプロバイダーのセキュリティ対策には依然として重大な課題が残されています。多要素認証やデバイス認証といったセキュリティ機能が導入されているにもかかわらず、デフォルトで無効化されているケースや、そもそも設定自体が存在しないことさえあります。さらに、セキュリティ設定を試みてもWeb UIの分かりにくさから設定箇所を見つけられないという、利用者側の負担も看過できません。

こうした状況では、利用者自身にセキュリティ対策を任せる形となり、結果として攻撃者に対する脆弱性を生む原因となっています。特に、大規模なエコシステムを構築している企業では、一つのアカウント情報の漏洩がグループ全体に波及するリスクが顕著です。このような脆弱性は、証券取引だけでなく他の関連サービスにも被害を拡大させる可能性があり、市場全体の信頼性に深刻な影響を及ぼしかねません。

サービスプロバイダーは、セキュリティ機能を標準で有効化し、利用者負担を軽減する仕組み作りを進める必要があります。また、エコシステム全体で統一されたセキュリティポリシーを策定し、サービス間で連携した対策を講じることが求められます。これらの取り組みが不十分であれば、市場全体の信頼性低下につながりかねず、迅速かつ包括的な対応が不可欠です。