5.如何使用安全功能¶

Android 中有多种安全功能,如加密、数字签名和权限等。如果这些安全功能未得到正确使用,安全功能就无法高效工作,从而导致恶意用户有可能趁虚而入。本章将说明如何正确地使用安全功能。

5.1.创建密码输入屏幕¶

5.1.1.示例代码 ¶

本节介绍了在创建密码输入屏幕时,在安全性方面需要考虑的一些要点。此处仅介绍与密码输入相关的内容。在将来的版本中,我们计划发布其他文章,说明保存密码的方法。

图 5.1.1 密码输入屏幕

要点:

- 应以掩码形式显示输入密码(显示为 *)

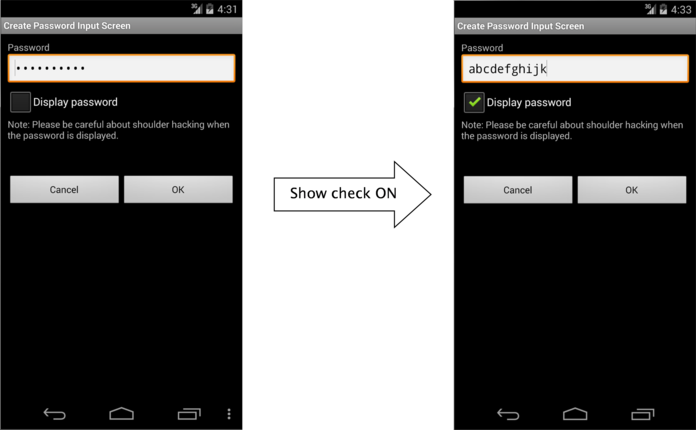

- 提供用于以纯文本格式显示密码的选项。

- 提醒用户:以纯文本显示密码存在风险。

要点:处理上次输入的密码时,除了上述要点之外,还应注意以下几点。

- 如果在初始显示中有上次输入的密码,应将固定位数的黑点显示为虚拟值,以免用户猜测出上次输入的密码位数。

- 在显示虚拟密码且用户按下“Show password”(显示密码)按钮后,清除上次输入的密码并提供输入新密码的状态。

- 如果上次输入的密码显示为虚拟密码,用户尝试输入密码时,系统会清除上次输入的密码并将新用户输入视为新密码。

password_activity.xml

<?xml version="1.0" encoding="utf-8"?>

<LinearLayout xmlns:android="http://schemas.android.com/apk/res/android"

android:layout_width="fill_parent"

android:layout_height="fill_parent"

android:orientation="vertical"

android:padding="10dp" >

<!-- Label for password item -->

<TextView

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:text="@string/password" />

<!-- Label for password item -->

<!-- *** POINT 1 *** The input password must be masked (Display with black dot) -->

<EditText

android:id="@+id/password_edit"

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:hint="@string/hint_password"

android:inputType="textPassword" />

<!-- *** POINT 2 *** Provide the option to display the password in a plain text -->

<CheckBox

android:id="@+id/password_display_check"

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:text="@string/display_password" />

<!-- *** POINT 3 *** Alert a user that displaying password in a plain text has a risk.-->

<TextView

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:text="@string/alert_password" />

<!-- Cancel/OK button -->

<LinearLayout

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:layout_marginTop="50dp"

android:gravity="center"

android:orientation="horizontal" >

<Button

android:layout_width="0dp"

android:layout_height="wrap_content"

android:layout_weight="1"

android:onClick="onClickCancelButton"

android:text="@android:string/cancel" />

<Button

android:layout_width="0dp"

android:layout_height="wrap_content"

android:layout_weight="1"

android:onClick="onClickOkButton"

android:text="@android:string/ok" />

</LinearLayout>

</LinearLayout>

应根据目的调整 3 种方法(位于 PasswordActivity.java 底部)的实现。

- private String getPreviousPassword()

- private void onClickCancelButton(View view)

- private void onClickOkButton(View view)

PasswordActivity.java

package org.jssec.android.password.passwordinputui;

import android.app.Activity;

import android.os.Bundle;

import android.text.Editable;

import android.text.InputType;

import android.text.TextWatcher;

import android.view.View;

import android.view.WindowManager;

import android.widget.CheckBox;

import android.widget.CompoundButton;

import android.widget.CompoundButton.OnCheckedChangeListener;

import android.widget.EditText;

import android.widget.Toast;

public class PasswordActivity extends Activity {

// Key to save the state

private static final String KEY_DUMMY_PASSWORD = "KEY_DUMMY_PASSWORD";

// View inside Activity

private EditText mPasswordEdit;

private CheckBox mPasswordDisplayCheck;

// Flag to show whether password is dummy display or not

private boolean mIsDummyPassword;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.password_activity);

// Set Disabling Screen Capture

getWindow().addFlags(WindowManager.LayoutParams.FLAG_SECURE);

// Get View

mPasswordEdit = (EditText) findViewById(R.id.password_edit);

mPasswordDisplayCheck = (CheckBox) findViewById(R.id.password_display_check);

// Whether last Input password exist or not.

if (getPreviousPassword() != null) {

// *** POINT 4 *** In the case there is the last input password in an initial display,

// display the fixed digit numbers of black dot as dummy in order not that the digits number of last password is guessed.

// Display should be dummy password.

mPasswordEdit.setText("**********");

// To clear the dummy password when inputting password, set text change listener.

mPasswordEdit.addTextChangedListener(new PasswordEditTextWatcher());

// Set dummy password flag

mIsDummyPassword = true;

}

// Set a listner to change check state of password display option.

mPasswordDisplayCheck

.setOnCheckedChangeListener(new OnPasswordDisplayCheckedChangeListener());

}

@Override

public void onSaveInstanceState(Bundle outState) {

super.onSaveInstanceState(outState);

// Unnecessary when specifying not to regenerate Activity by the change in screen aspect ratio.

// Save Activity state

outState.putBoolean(KEY_DUMMY_PASSWORD, mIsDummyPassword);

}

@Override

public void onRestoreInstanceState(Bundle savedInstanceState) {

super.onRestoreInstanceState(savedInstanceState);

// Unnecessary when specifying not to regenerate Activity by the change in screen aspect ratio.

// Restore Activity state

mIsDummyPassword = savedInstanceState.getBoolean(KEY_DUMMY_PASSWORD);

}

/**

* Process in case password is input

*/

private class PasswordEditTextWatcher implements TextWatcher {

public void beforeTextChanged(CharSequence s, int start, int count,

int after) {

// Not used

}

public void onTextChanged(CharSequence s, int start, int before,

int count) {

// *** POINT 6 *** When last Input password is displayed as dummy, in the case an user tries to input password,

// Clear the last Input password, and treat new user input as new password.

if (mIsDummyPassword) {

// Set dummy password flag

mIsDummyPassword = false;

// Trim space

CharSequence work = s.subSequence(start, start + count);

mPasswordEdit.setText(work);

// Cursor position goes back the beginning, so bring it at the end.

mPasswordEdit.setSelection(work.length());

}

}

public void afterTextChanged(Editable s) {

// Not used

}

}

/**

* Process when check of password display option is changed.

*/

private class OnPasswordDisplayCheckedChangeListener implements

OnCheckedChangeListener {

public void onCheckedChanged(CompoundButton buttonView,

boolean isChecked) {

// *** POINT 5 *** When the dummy password is displayed and the "Show password" button is pressed,

// clear the last input password and provide the state for new password input.

if (mIsDummyPassword && isChecked) {

// Set dummy password flag

mIsDummyPassword = false;

// Set password empty

mPasswordEdit.setText(null);

}

// Cursor position goes back the beginning, so memorize the current cursor position.

int pos = mPasswordEdit.getSelectionStart();

// *** POINT 2 *** Provide the option to display the password in a plain text

// Create InputType

int type = InputType.TYPE_CLASS_TEXT;

if (isChecked) {

// Plain display when check is ON.

type |= InputType.TYPE_TEXT_VARIATION_VISIBLE_PASSWORD;

} else {

// Masked display when check is OFF.

type |= InputType.TYPE_TEXT_VARIATION_PASSWORD;

}

// Set InputType to password EditText

mPasswordEdit.setInputType(type);

// Set cursor position

mPasswordEdit.setSelection(pos);

}

}

// Implement the following method depends on application

/**

* Get the last Input password

*

* @return Last Input password

*/

private String getPreviousPassword() {

// When need to restore the saved password, return password character string

// For the case password is not saved, return null

return "hirake5ma";

}

/**

* Process when cancel button is clicked

*

* @param view

*/

public void onClickCancelButton(View view) {

// Close Activity

finish();

}

/**

* Process when OK button is clicked

*

* @param view

*/

public void onClickOkButton(View view) {

// Execute necessary processes like saving password or using for authentication

String password = null;

if (mIsDummyPassword) {

// When dummy password is displayed till the final moment, grant last iInput password as fixed password.

password = getPreviousPassword();

} else {

// In case of not dummy password display, grant the user input password as fixed password.

password = mPasswordEdit.getText().toString();

}

// Display password by Toast

Toast.makeText(this, "password is \"" + password + "\"",

Toast.LENGTH_SHORT).show();

// Close Activity

finish();

}

}

5.1.2.规则手册¶

创建密码输入屏幕时,请遵循以下规则。

5.1.2.1.输入密码时提供掩码显示功能(必需)¶

智能手机的使用环境通常是火车或公交车等拥挤的场所,在这类场所中,密码存在存在可能被他人所窥视的风险。因此,作为一项应用程序规范,有必要采用以掩码形式显示密码的功能。

可以通过两种方法将 EditText 显示为密码:在布局 XML 中静态指定,或通过从程序切换显示来动态指定。前者通过为 android:inputType 属性指定“textPassword”或使用 android:password 属性实现。后者的实现方法则是:使用 EditText 类的 setInputType() 方法将 InputType.TYPE_TEXT_VARIATION_PASSWORD 添加至其输入类型。

下面显示了每种方法的示例代码。

在布局 XML 中以掩码形式显示密码。

password_activity.xml

<!-- Password input item -->

<!-- Set true for the android:password attribute -->

<EditText

android:id="@+id/password_edit"

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:hint="@string/hint_password"

android:inputType="textPassword" />

在 Activity 中以掩码形式显示密码。

PasswordActivity.java

// Set password display type

// Set TYPE_TEXT_VARIATION_PASSWORD for InputType.

EditText passwordEdit = (EditText) findViewById(R.id.password_edit);

int type = InputType.TYPE_CLASS_TEXT

| InputType.TYPE_TEXT_VARIATION_PASSWORD;

passwordEdit.setInputType(type);

5.1.2.2.提供用于以纯文本显示密码的选项(必需)¶

智能手机中的密码输入通过触摸屏输入完成,因此,与 PC 中的键盘输入相比,可能很容易发生误输入的情况。由于输入不便,用户可能会使用简单的密码,这会带来更大的危险。此外,如果存在密码输入失败数次后锁定帐户之类的策略,必须尽可能避免误输入。为了解决这些问题,可以准备一个以纯文本形式显示密码的选项,便于用户使用安全密码。

但是,在以纯文本显示密码时,密码可能会被嗅探,因此在使用此选项时,必须提醒用户谨防嗅探。此外,如果实现了纯文本显示选项,还需要在系统中作好相应准备,以自动取消纯文本显示,如设置纯文本显示的时间。在将来的版本中,我们计划发布其他文章,说明密码纯文本显示的限制。因此,本文的示例代码中不涉及到密码纯文本显示的限制。

图 5.1.2以纯文本形式显示密码

通过指定 EditText 的 inputType,可以在掩码与纯文本显示形式之间切换。

PasswordActivity.java

/**

* Process when check of password display option is changed.

*/

private class OnPasswordDisplayCheckedChangeListener implements

OnCheckedChangeListener {

public void onCheckedChanged(CompoundButton buttonView,

boolean isChecked) {

// *** POINT 5 *** When the dummy password is displayed and the "Show password" button is pressed,

// Clear the last input password and provide the state for new password input.

if (mIsDummyPassword && isChecked) {

// Set dummy password flag

mIsDummyPassword = false;

// Set password empty

mPasswordEdit.setText(null);

}

// Cursor position goes back the beginning, so memorize the current cursor position.

int pos = mPasswordEdit.getSelectionStart();

// *** POINT 2 *** Provide the option to display the password in a plain text

// Create InputType

int type = InputType.TYPE_CLASS_TEXT;

if (isChecked) {

// Plain display when check is ON.

type |= InputType.TYPE_TEXT_VARIATION_VISIBLE_PASSWORD;

} else {

// Masked display when check is OFF.

type |= InputType.TYPE_TEXT_VARIATION_PASSWORD;

}

// Set InputType to password EditText

mPasswordEdit.setInputType(type);

// Set cursor position

mPasswordEdit.setSelection(pos);

}

}

5.1.2.3.启动活动时对密码进行掩码处理(必需)¶

为防止密码泄露,应在启动 Activity 时将密码显示选项的默认值设置为“OFF”(关)。基本上,定义默认值时,应始终使用较为安全的设置。

5.1.2.4.显示上次输入的密码时,必须显示虚拟密码(必需)¶

指定上次输入的密码时,不要给第三方提供任何关于密码的提示,密码应显示为虚拟密码,即固定位数的掩码字符(* 等)。此外,如果在显示虚拟密码时,用户按下了“Show password”(显示密码),则应清除密码并切换到纯文本显示模式。即便设备在被盗等情况下落入第三方手中,这也有助于杜绝上次输入的密码被嗅探的风险。请注意,在显示虚拟密码的状态下,如果用户尝试输入密码,应取消虚拟密码显示,还需要转换为正常输入状态。

显示上次输入的密码时,显示虚拟密码。

PasswordActivity.java

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.password_activity);

// Get View

mPasswordEdit = (EditText) findViewById(R.id.password_edit);

mPasswordDisplayCheck = (CheckBox);

findViewById(R.id.password_display_check);

// Whether last Input password exist or not.

if (getPreviousPassword() != null) {

// *** POINT 4 *** In the case there is the last input password in an initial display,

// display the fixed digit numbers of black dot as dummy in order not that the digits number of last password is guessed.

// Display should be dummy password.

mPasswordEdit.setText("**********");

// To clear the dummy password when inputting password, set text change listener.

mPasswordEdit.addTextChangedListener(new PasswordEditTextWatcher());

// Set dummy password flag

mIsDummyPassword = true;

}

[...]

}

/**

* Get the last input password.

*

* @return the last input password

*/

private String getPreviousPassword() {

// To restore the saved password, return the password character string.

// For the case password is not saved, return null.

return "hirake5ma";

}

显示虚拟密码时,如果密码显示选项设置为“ON”(开启),则清除显示的内容。

PasswordActivity.java

/**

* Process when check of password display option is changed.

*/

private class OnPasswordDisplayCheckedChangeListener implements

OnCheckedChangeListener {

public void onCheckedChanged(CompoundButton buttonView,

boolean isChecked) {

// *** POINT 5 *** When the dummy password is displayed and the "Show password" button is pressed,

// Clear the last input password and provide the state for new password input.

if (mIsDummyPassword && isChecked) {

// Set dummy password flag

mIsDummyPassword = false;

// Set password empty

mPasswordEdit.setText(null);

}

[...]

}

}

在显示虚拟密码的情况下,如果用户尝试输入密码,则清除虚拟密码显示。

PasswordActivity.java

// Key to save the state

private static final String KEY_DUMMY_PASSWORD = "KEY_DUMMY_PASSWORD";

[...]

// Flag to show whether password is dummy display or not.

private boolean mIsDummyPassword;

@Override

public void onCreate(Bundle savedInstanceState) {

[...]

// Whether last Input password exist or not.

if (getPreviousPassword() != null) {

// *** POINT 4 *** In the case there is the last input password in an initial display,

// display the fixed digit numbers of black dot as dummy in order not that the digits number of last password is guessed.

// Display should be dummy password.

mPasswordEdit.setText("**********");

// To clear the dummy password when inputting password, set text change listener.

mPasswordEdit.addTextChangedListener(new PasswordEditTextWatcher());

// Set dummy password flag

mIsDummyPassword = true;

}

[...]

}

@Override

public void onSaveInstanceState(Bundle outState) {

super.onSaveInstanceState(outState);

// Unnecessary when specifying not to regenerate Activity by the change in screen aspect ratio.

// Save Activity state

outState.putBoolean(KEY_DUMMY_PASSWORD, mIsDummyPassword);

}

@Override

public void onRestoreInstanceState(Bundle savedInstanceState) {

super.onRestoreInstanceState(savedInstanceState);

// Unnecessary when specifying not to regenerate Activity by the change in screen aspect ratio.

// Restore Activity state

mIsDummyPassword = savedInstanceState.getBoolean(KEY_DUMMY_PASSWORD);

}

/**

* Process when inputting password.

*/

private class PasswordEditTextWatcher implements TextWatcher {

public void beforeTextChanged(CharSequence s, int start, int count,

int after) {

// Not used

}

public void onTextChanged(CharSequence s, int start, int before,

int count) {

// *** POINT 6 *** When last Input password is displayed as dummy, in the case an user tries to input password,

// Clear the last Input password, and treat new user input as new password.

if (mIsDummyPassword) {

// Set dummy password flag

mIsDummyPassword = false;

// Trim space

CharSequence work = s.subSequence(start, start + count);

mPasswordEdit.setText(work);

// Cursor position goes back the beginning, so bring it at the end.

mPasswordEdit.setSelection(work.length());

}

}

public void afterTextChanged(Editable s) {

// Not used

}

}

5.1.3.高级主题¶

5.1.3.1.登录流程¶

登录流程是需要密码输入的一个代表性示例。以下是在登录流程中需要注意的一些要点。

登录失败时的错误消息¶

在登录流程中,需要输入两项信息,即 ID(帐户)和密码。如果登录失败,存在两种情况。一是 ID 不存在。另一个是 ID 存在,但密码不正确。如果系统辨别出这两种情况中的任何一种,并在登录失败消息中相应显示,则攻击者可以猜测出指定 ID 是否存在。为防范这种类型的猜测,不应在登录失败消息中指定这两种情况,并且此消息应按如下方式显示。

消息示例:“Login ID or password is incorrect”(登录 ID 或密码不正确)。

自动登录功能¶

在成功完成一次登录过程后,可采用一种功能,通过在下次及后续免去输入登录 ID/密码的过程来执行自动登录。自动登录功能可以免去复杂的输入过程。因此,这将增加便利性,但另一方面,如果智能手机被盗,第三方恶意使用的风险也将随之而来。

只有在恶意第三方造成的损失在某种程度上可以接受,或者只有在采取了足够的安全措施的情况下,才可以使用自动登录功能。例如,对于网上银行应用程序,设备由第三方操作时,可能会导致经济损失。因此,在这种情况下,必须在采用自动登录功能的同时采取安全措施。可以采取一些应对措施,例如[在发生支付流程等财务流程之前要求重新输入密码]、[设置自动登录时,引起用户足够的注意并提示用户使用安全设备锁]等。使用自动登录时,务必审慎考虑便利性和风险以及拟定的对策。

5.1.3.2.更改密码¶

更改以前设置的密码时,应在屏幕上准备以下输入项目。

- 当前密码

- 新密码

- 新密码(确认)

采用自动登录功能后,可能会遇到第三方使用应用程序的情况。在这种情况下,为了避免意外更改密码,必须要求输入当前密码。此外,为了降低由于未输入新密码而进入不可用状态的风险,必须输入新密码 2 次。

5.1.3.3.关于“Make passwords visible”(使密码可见)设置¶

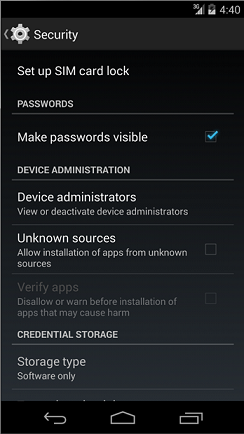

Android 的设置菜单中有一项设置,称为“Make passwords visible”(使密码可见)。对于 Android 5.0,其显示方式如下。

Setting(设置) > Security(安全) > Make passwords visible(使密码可见)

Android 的设置菜单中有一项设置,称为“Make passwords visible”(使密码可见)。对于 Android 5.0,其显示方式如下。

图 5.1.3 Security(安全)- Make Passwords visible(使密码可见)

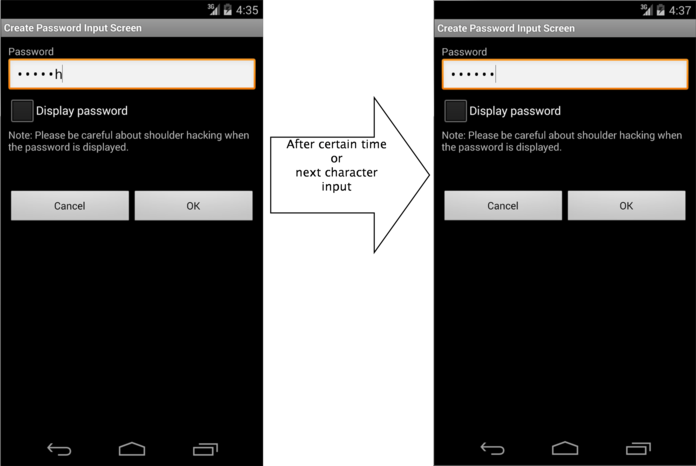

打开“Make passwords visible”(使密码可见)设置时,最后输入的字符将以纯文本显示。特定时间(约 2 秒)后或输入下一个字符后,以纯文本形式显示的字符将通过掩码加以屏蔽处理。关闭此设置后,该字符会在输入后立即以掩码屏蔽处理。此设置会影响整个系统,并应用于使用 EditText 的密码显示功能的所有应用程序。

图 5.1.4 显示密码

5.1.3.4.禁用屏幕截图¶

在密码输入屏幕中,密码可能会清晰地显示在屏幕上。在处理个人信息的此类屏幕中,如果屏幕截图功能在默认情况下保持启用,则个人信息可能会从存储在外部存储器上的屏幕截图文件中泄露。因此,建议在密码输入屏幕等屏幕上禁用屏幕截图功能。可通过使用 addFlag 在 WindowManager 中设置 FLAG_SECURE 来禁用屏幕截图。

5.2.权限和保护级别¶

权限中有四种类型的保护级别,分别是正常、危险、签名和 signatureOrSystem。根据保护级别,权限分别称为正常权限、危险权限、签名权限或 signatureOrSystem 权限。在以下章节中,将使用这些名称。

5.2.1.示例代码 ¶

5.2.1.1.如何使用 Android OS 的系统权限¶

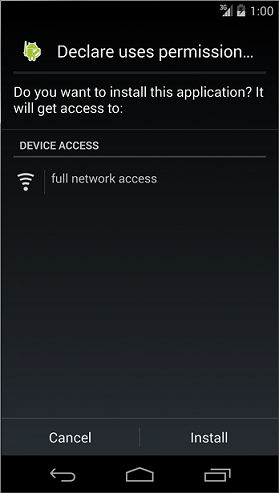

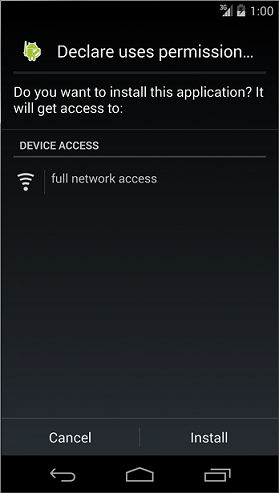

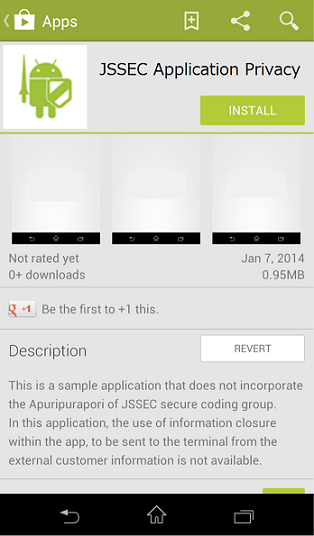

Android OS 有一种称为“权限”的安全机制,可防止联系人和 GPS 功能等用户资产受到恶意软件的攻击。应用程序要求访问 Android OS 下受保护的此类信息和/或功能时,应用程序需要显式声明权限才能访问它们。如果安装了某个已声明需要用户同意才能使用的权限的应用程序,系统将显示以下确认屏幕 [1]。

| [1] | 在 Android 6.0(API 级别 23)及更高版本中,用户权限的授予或拒绝并非发生在应用程序安装时,而是发生在运行时应用程序请求权限时。有关详情,请参阅“5.2.1.4.章节 —在 Android 6.0 及更高版本中使用危险权限的方法”和“5.2.3.6. 章节 — Android 6.0 及更高版本中权限模型规范的修改”。 |

图 5.2.1 声明使用权限

在此确认屏幕中,用户可以知道应用程序正在尝试访问哪些类型的功能和/或信息。如果应用程序的运行情况表现出其正在访问明显不必要的功能和/或信息,则此应用程序很可能是恶意软件。因此,为了保证您的应用程序不会被系统怀疑成恶意软件,应该尽可能减少权限声明的使用。

要点:

- 使用 uses-permission 声明应用程序中使用的权限。

- 请勿使用 uses-permission 声明任何不必要的权限。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.usespermission" >

<!-- *** POINT 1 *** Declare a permission used in an application with uses-permission -->

<!-- Permission to access Internet -->

<uses-permission android:name="android.permission.INTERNET"/>

<!-- *** POINT 2 *** Do not declare any unnecessary permissions with uses-permission -->

<!-- If declaring to use Permission that is unnecessary for application behaviors, it gives users a sense of distrust.-->

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<activity

android:name=".MainActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

5.2.1.2.如何使用内部定义的签名权限在内部应用程序之间通信¶

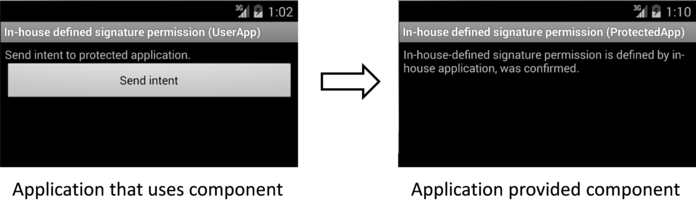

除 Android OS 定义的系统权限外,应用程序也可以定义自己的权限。如果使用内部定义的权限(更精确地讲,是内部定义的签名权限),则可以构建一种只允许内部应用程序之间通信的机制。通过提供基于多个内部应用程序的应用程序间通信的复合功能,应用程序将更具吸引力,让您的企业可以将其作为系列销售,从而增加盈利。这是利用内部定义的签名权限的实例之一。

示例应用程序“内部定义的签名权限 (UserApp)”使用 Context.startActivity() 方法启动示例应用程序“内部定义的签名权限 (ProtectedApp)”。两个应用程序都需要使用相同的开发人员密钥进行签名。如果用于签署它们的密钥不同,则 UserApp 不会向 ProtectedApp 发送 Intent,并且 ProtectedApp 不会处理从 UserApp 收到的 Intent。此外,它还可以防止恶意软件利用与安装顺序相关的途径,绕过您自己的签名权限,如“高级主题”章节所述。

图 5.2.2 使用内部定义的签名权限在内部应用程序之间通信

要点:提供组件的应用程序

- 使用 protectionLevel=”signature” 定义权限。

- 对于组件,使用其权限属性强制实施权限。

- 如果组件属于 Activity,则不得定义 intent-filter。

- 在运行时,检查签名权限本身是否由程序代码定义。

- 导出 APK 时,请使用与使用该组件的应用程序所用的相同开发人员密钥签署 APK。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.protectedapp" >

<!-- *** POINT 1 *** Define a permission with protectionLevel="signature" -->

<permission

android:name="org.jssec.android.permission.protectedapp.MY_PERMISSION"

android:protectionLevel="signature" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- *** POINT 2 *** For a component, enforce the permission with its permission attribute -->

<activity

android:name=".ProtectedActivity"

android:exported="true"

android:label="@string/app_name"

android:permission="org.jssec.android.permission.protectedapp.MY_PERMISSION" >

<!-- *** POINT 3 *** If the component is an activity, you must define no intent-filter -->

</activity>

</application>

</manifest>

ProtectedActivity.java

package org.jssec.android.permission.protectedapp;

import org.jssec.android.shared.SigPerm;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.os.Bundle;

import android.widget.TextView;

public class ProtectedActivity extends Activity {

// In-house Signature Permission

private static final String MY_PERMISSION = "org.jssec.android.permission.protectedapp.MY_PERMISSION";

// Hash value of in-house certificate

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// Certificate hash value of "androiddebugkey" of debug.keystore

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// Certificate hash value of "my company key" of keystore

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

private TextView mMessageView;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

mMessageView = (TextView) findViewById(R.id.messageView);

// *** POINT 4 *** At run time, verify if the signature permission is defined by itself on the program code

if (!SigPerm.test(this, MY_PERMISSION, myCertHash(this))) {

mMessageView.setText("In-house defined signature permission is not defined by in-house application.");

return;

}

// *** POINT 4 *** Continue processing only when the certificate matches

mMessageView.setText("In-house-defined signature permission is defined by in-house application, was confirmed.");

}

}

SigPerm.java

package org.jssec.android.shared;

import android.content.Context;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.PermissionInfo;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class SigPerm {

public static boolean test(Context ctx, String sigPermName, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

try{

// Get the package name of the application which declares a permission named sigPermName.

PackageManager pm = ctx.getPackageManager();

PermissionInfo pi = pm.getPermissionInfo(sigPermName, PackageManager.GET_META_DATA);

String pkgname = pi.packageName;

// Fail if the permission named sigPermName is not a Signature Permission

if (pi.protectionLevel != PermissionInfo.PROTECTION_SIGNATURE) return false;

// compare hash values of pkgname and expected preset value

if (Build.VERSION.SDK_INT >= 28) {

// * if API Level >= 28, we can validate directly by an API of Package Manager

return pm.hasSigningCertificate(pkgname, Utils.hex2Bytes(correctHash), CERT_INPUT_SHA256);

} else {

// else(API Level < 28), by using a facility of PkgCert, get the hash value and compare

return correctHash.equals(PkgCert.hash(ctx, pkgname));

}

} catch (NameNotFoundException e){

return false;

}

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // Will not handle multiple signatures.

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

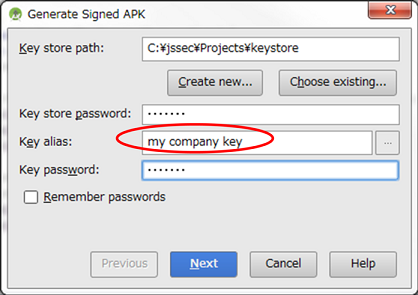

***要点 5*** 导出 APK 时,请使用与使用该组件的应用程序所用的相同开发人员密钥签署 APK。

图 5.2.3 使用与使用该组件的应用程序所用的相同开发人员密钥签署 APK

要点:使用组件的应用程序

- 不得定义应用程序所用的相同签名权限。

- 使用 uses-permission 标记声明内部权限。

- 验证内部签名权限是否由提供组件的应用程序在程序代码中定义。

- 验证目标应用程序是否为内部应用程序。

- 当目标组件属于 Activity 时,使用显式 Intent。

- 导出 APK 时,使用目标应用程序所用的相同开发人员密钥签署 APK。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.userapp" >

<!-- *** POINT 6 *** The same signature permission that the application uses must not be defined -->

<!-- *** POINT 7 *** Declare the in-house permission with uses-permission tag -->

<uses-permission

android:name="org.jssec.android.permission.protectedapp.MY_PERMISSION" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<activity

android:name=".UserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

UserActivity.java

package org.jssec.android.permission.userapp;

import org.jssec.android.shared.PkgCert;

import org.jssec.android.shared.SigPerm;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class UserActivity extends Activity {

// Requested (Destination) application's Activity information

private static final String TARGET_PACKAGE = "org.jssec.android.permission.protectedapp";

private static final String TARGET_ACTIVITY = "org.jssec.android.permission.protectedapp.ProtectedActivity";

// In-house Signature Permission

private static final String MY_PERMISSION = "org.jssec.android.permission.protectedapp.MY_PERMISSION";

// Hash value of in-house certificate

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// Certificate hash value of "androiddebugkey" of debug.keystore.

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// Certificate hash value of "my company key" of keystore.

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

}

public void onSendButtonClicked(View view) {

// *** POINT 8 *** Verify if the in-house signature permission is defined by the application that provides the component on the program code.

if (!SigPerm.test(this, MY_PERMISSION, myCertHash(this))) {

Toast.makeText(this, "In-house-defined signature permission is not defined by In house application.", Toast.LENGTH_LONG).show();

return;

}

// *** POINT 9 *** Verify if the destination application is an in-house application.

if (!PkgCert.test(this, TARGET_PACKAGE, myCertHash(this))) {

Toast.makeText(this, "Requested (Destination) application is not in-house application.", Toast.LENGTH_LONG).show();

return;

}

// *** POINT 10 *** Use an explicit intent when the destination component is an activity.

try {

Intent intent = new Intent();

intent.setClassName(TARGET_PACKAGE, TARGET_ACTIVITY);

startActivity(intent);

} catch(Exception e) {

Toast.makeText(this,

String.format("Exception occurs:%s", e.getMessage()),

Toast.LENGTH_LONG).show();

}

}

}

PkgCertWhitelists.java

package org.jssec.android.shared;

import java.util.HashMap;

import java.util.Map;

import android.content.Context;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class PkgCertWhitelists {

private Map<String, String> mWhitelists = new HashMap<String, String>();

public boolean add(String pkgname, String sha256) {

if (pkgname == null) return false;

if (sha256 == null) return false;

sha256 = sha256.replaceAll(" ", "");

if (sha256.length() != 64) return false; // SHA-256 -> 32 bytes -> 64 chars

sha256 = sha256.toUpperCase();

if (sha256.replaceAll("[0-9A-F]+", "").length() != 0) return false; // found non hex char

mWhitelists.put(pkgname, sha256);

return true;

}

public boolean test(Context ctx, String pkgname) {

// Get the correct hash value which corresponds to pkgname.

String correctHash = mWhitelists.get(pkgname);

// Compare the actual hash value of pkgname with the correct hash value.

if (Build.VERSION.SDK_INT >= 28) {

// ** if API Level >= 28, it is possible to validate directly by new API of PackageManager

PackageManager pm = ctx.getPackageManager();

return pm.hasSigningCertificate(pkgname, hex2Bytes(correctHash), CERT_INPUT_SHA256);

} else {

// else (API Level < 28) use a facility of PkgCert

return PkgCert.test(ctx, pkgname, correctHash);

}

}

private byte[] hex2Bytes(String s) {

int len = s.length();

byte[] data = new byte[len / 2];

for (int i = 0; i < len; i += 2) {

data[i / 2] = (byte) ((Character.digit(s.charAt(i), 16) << 4)

+ Character.digit(s.charAt(i+1), 16));

}

return data;

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // Will not handle multiple signatures.

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

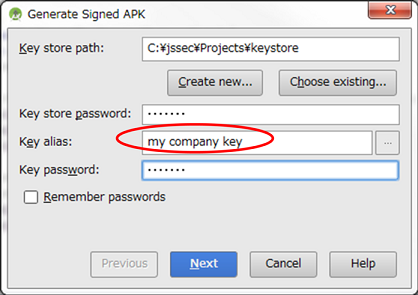

***要点 11*** 通过[Build(构建)] -> [Generate Signed APK(生成签名的 APK)]生成 APK 时,使用目标应用程序所用的相同开发人员密钥签署 APK。

图 5.2.4 使用目标应用程序所用的相同开发人员密钥签署 APK

Android 9.0(API 级别 28)和更高级别中的签名验证¶

Android 9.0(API 级别 28)中引入了 APK 签名方案 V3,用于启用签名密钥轮转。同时,软件包签名相关 API 也已得到更新 [2]。从应用程序签名验证的角度检查更改时,PackageManager 类中的新方法 hasSigningCertificate() 现在可用于验证。具体而言,这可以取代相关流程,例如从验证目标包中获取了用于签名的证书、执行了本指南的示例代码 PkgCert 类并计算了哈希值的流程。这适用于上述示例代码中的 SigPerm 和 pkgCertWhiteLists,API 级别 28 和更高级别将使用这种新的 hasSigningCertificate() 方法。签名方案的差异和多个签名而导致的验证差异均已整合到 hasSigningCertificate() 中,因此,如果以 API 级别 28 和更高级别为目标,建议使用此项 [3]。

| [2] | 有关特定更改,请参阅 Android 开发人员网站 (https://developer.android.com/reference/android/content/pm/PackageManager)。 |

| [3] | 截至本文撰写之时,尚无可用的 Android Support Library 与 Android 9.0(API 级别 28)的 android.content.pm.PackageManager 兼容。 |

5.2.1.3.如何验证应用程序证书的哈希值¶

我们将介绍如何验证在本指南的不同要点处出现的应用程序证书的哈希值。严格来说,哈希值是指“用于签署 APK 的开发人员密钥的公钥证书的 SHA256 哈希值。”

如何使用 Keytool 进行验证¶

借助与 JDK 捆绑在一起的称为 keytool 的程序,您可以获取开发人员密钥的公钥证书的哈希值(也称为证书指纹)。由于哈希算法的差异,存在多种哈希方法,例如 MD5、SHA1 和 SHA256。但是,考虑到加密位长度的安全强度,本指南建议使用 SHA256。遗憾的是,Android SDK 中所用的与 JDK6 捆绑的 keytool 不支持通过 SHA256 来计算哈希值。因此,必须使用与 JDK7 或更高版本捆绑的 keytool。

通过 keytool 输出 Android 调试证书内容的示例

> keytool -list -v -keystore <KeystoreFile> -storepass <Password>

Type of keystore: JKS

Keystore provider: SUN

One entry is included in a keystore

Other name: androiddebugkey

Date of creation: 2012/01/11

Entry type: PrivateKeyEntry

Length of certificate chain: 1

Certificate[1]:

Owner: CN=Android Debug, O=Android, C=US

Issuer: CN=Android Debug, O=Android, C=US

Serial number: 4f0cef98

Start date of validity period: Wed Jan 11 11:10:32 JST 2012 End date: Fri Jan 03 11:10:32 JST 2042

Certificate fingerprint:

MD5: 9E:89:53:18:06:B2:E3:AC:B4:24:CD:6A:56:BF:1E:A1

SHA1: A8:1E:5D:E5:68:24:FD:F6:F1:ED:2F:C3:6E:0F:09:A3:07:F8:5C:0C

SHA256: FB:75:E9:B9:2E:9E:6B:4D:AB:3F:94:B2:EC:A1:F0:33:09:74:D8:7A:CF:42:58:22:A2:56:85:1B:0F:85:C6:35

Signatrue algorithm name: SHA1withRSA

Version: 3

*******************************************

*******************************************

如何使用 JSSEC Certificate Hash Value Checker 进行验证¶

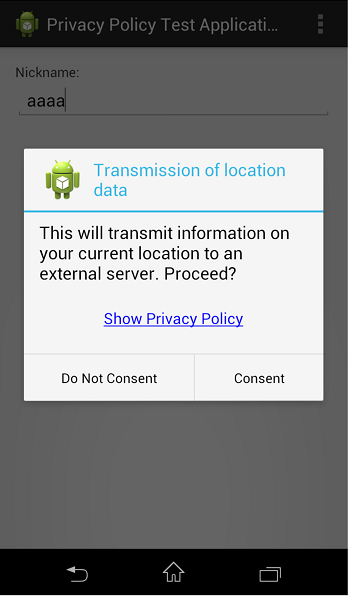

在不安装 JDK7 或更新版本的前提下,借助 JSSEC Certificate Hash Value Checker 也可以轻松验证证书哈希值。

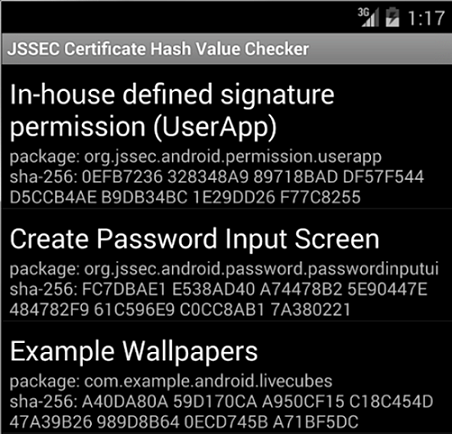

图 5.2.5 JSSEC Certificate Hash Value Checker

这是一个 Android 应用程序,可显示设备中所安装应用程序的证书哈希值列表。在上图中,“sha-256”右侧显示的 64 个字符的十六进制形式字符串是证书哈希值。本指南附带的示例代码文件夹“JSSEC CertHash Checker”中包含一组源代码。如果需要,您可以编译并使用这些代码。

5.2.1.4.在 Android 6.0 及更高版本中使用危险权限的方法¶

Android 6.0(API 级别 23)采用了与应用程序实现相关(具体而言,是与应用程序获得许可的时间相关)的修订版规范。

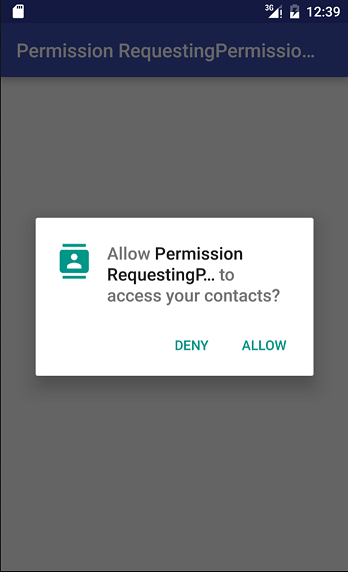

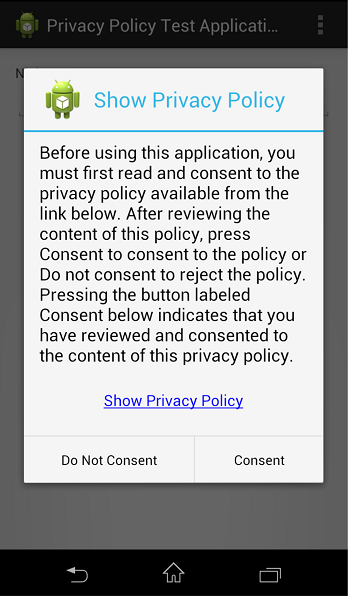

在 Android 5.1(API 级别 22)和更早版本的权限模型下(请参阅“5.2.3.6 章节 —Android 6.0 及更高版本中权限模型规范的修改”),系统会在安装一个应用程序时,授予该应用程序声明的所有权限。但是,在 Android 6.0 及更高版本中,应用程序开发人员必须显式实现应用程序,以保证对于危险权限,应用程序会在适当的时间请求权限。当应用程序请求权限时,系统会向 Android OS 用户显示如下所示的确认窗口,请用户决定是否授予相关权限。如果用户允许使用权限,则应用程序可以执行需要该权限的任何操作。

图 5.2.6 危险权限确认窗口

此外,有关授予权限的单位的规范也发生了更改。以前,所有权限均同时授予;在 Android 6.0(API 级别 23)和更高级别中,权限则按权限组授予。在 Android 8.0(API 级别 26)和更高版本中,将单独授予权限。除了此修改,现在对于每个权限,都会向用户显示单个确认窗口,使其可以在授予或拒绝权限方面作出更灵活的决定。应用程序开发人员必须重新审视其应用程序的规范和设计,并充分考虑权限被拒的可能性。

有关 Android 6.0 及更高版本中的权限模型的详细信息,请参阅“5.2.3.6 章节 —Android 6.0 及更高版本中权限模型规范的修改”。

要点:

- 应用程序声明其将使用的权限

- 不要声明不必要权限的使用

- 检查是否已向应用程序授予权限

- 请求权限(打开一个对话框以向用户请求权限)

- 在权限使用被拒的情况下,实现适当的行为

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.permissionrequestingpermissionatruntime" >

<!-- *** POINT 1 *** Apps declare the Permissions they will use -->

<!-- Permission to read information on contacts (Protection Level: dangerous) -->

<uses-permission android:name="android.permission.READ_CONTACTS" />

<!-- *** POINT 2 *** Do not declare the use of unnecessary Permissions -->

<application

android:allowBackup="true"

android:icon="@mipmap/ic_launcher"

android:label="@string/app_name"

android:supportsRtl="true"

android:theme="@style/AppTheme" >

<activity

android:name=".MainActivity"

android:exported="true">

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<activity

android:name=".ContactListActivity"

android:exported="false">

</activity>

</application>

</manifest>

MainActivity.java

package org.jssec.android.permission.permissionrequestingpermissionatruntime;

import android.Manifest;

import android.content.Intent;

import android.content.pm.PackageManager;

import android.os.Bundle;

import android.support.v4.app.ActivityCompat;

import android.support.v4.content.ContextCompat;

import android.support.v7.app.AppCompatActivity;

import android.view.View;

import android.widget.Button;

import android.widget.Toast;

public class MainActivity extends AppCompatActivity implements View.OnClickListener {

private static final int REQUEST_CODE_READ_CONTACTS = 0;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

Button button = (Button)findViewById(R.id.button);

button.setOnClickListener(this);

}

@Override

public void onClick(View v) {

readContacts();

}

private void readContacts() {

// *** POINT 3 *** Check whether or not Permissions have been granted to the app

if (ContextCompat.checkSelfPermission(getApplicationContext(), Manifest.permission.READ_CONTACTS) != PackageManager.PERMISSION_GRANTED) {

// Permission was not granted

// *** POINT 4 *** Request Permissions (open a dialog to request permission from users)

ActivityCompat.requestPermissions(this, new String[]{Manifest.permission.READ_CONTACTS}, REQUEST_CODE_READ_CONTACTS);

} else {

// Permission was previously granted

showContactList();

}

}

// A callback method that receives the result of the user's selection

@Override

public void onRequestPermissionsResult(int requestCode, String[] permissions, int[] grantResults) {

switch (requestCode) {

case REQUEST_CODE_READ_CONTACTS:

if (grantResults.length > 0 && grantResults[0] == PackageManager.PERMISSION_GRANTED) {

// Permissions were granted; we may execute operations that use contact information

showContactList();

} else {

// Because the Permission was denied, we may not execute operations that use contact information

// *** POINT 5 *** Implement appropriate behavior for cases in which the use of a Permission is refused

Toast.makeText(this, String.format("Use of contact is not allowed."), Toast.LENGTH_LONG).show();

}

return;

}

}

// Show contact list

private void showContactList() {

// Launch ContactListActivity

Intent intent = new Intent();

intent.setClass(getApplicationContext(), ContactListActivity.class);

startActivity(intent);

}

}

5.2.2.规则手册¶

使用内部权限时,务必遵守以下规则。

- Android OS 的系统危险权限只能用于保护用户资产(必需)

- 禁止使用您自己的危险权限(必需)

- 您自己的签名权限只能在提供程序端应用程序中定义(必需)

- 验证内部定义的签名权限是否由内部应用程序定义(必需)

- 不应使用您自己的正常权限(推荐)

- 您自己的权限名称字符串应该包含应用程序包名称(推荐)

5.2.2.1.Android OS 的系统危险权限只能用于保护用户资产(必需)¶

由于不建议使用您自己的危险权限(请参阅“ 5.2.2.2. —禁止使用您自己的危险权限(必需)”),因此,我们将在使用 Android OS 的系统危险权限的前提下继续操作。

与其它三种类型的权限不同,危险权限具有一项要求用户同意向应用程序授予权限的功能。在设备上安装已声明使用危险权限的应用程序时,将显示以下屏幕。随后,用户可以了解应用程序尝试使用哪个权限级别(危险权限和正常权限)。用户点击“install”(安装)后,应用程序将被授予相关权限,然后系统会安装此应用程序。

图 5.2.7 Android OS 的系统危险权限确认窗口

应用程序可以处理开发人员要保护的用户资产和资产。我们必须注意到,危险权限只能保护用户资产,因为用户只是受委托授予权限的人员。另一方面,开发人员要保护的资产不能通过上述方法进行保护。

例如,假设某个应用程序具有一个仅与内部应用程序通信的组件,不允许其他公司的任何应用程序访问该组件,并且通过受危险权限保护的方式加以实现。在用户根据判断向其他公司的应用程序授予权限时,需要保护的内部资产可能会被获得授权的应用程序所利用。为了在这种情况下为内部资产提供保护,我们建议使用内部定义的签名权限。

5.2.2.2.禁止使用您自己的危险权限(必需)¶

即使使用内部定义的危险权限,在某些情况下,系统也不会显示屏幕提示信息“Asking for the Allowance of Permission from User”(请求用户允许权限)。这意味着,有些时候,危险权限的这种根据用户判断请求权限的特色功能不起作用。因此,本指南将规定“不得使用内部定义的危险许可”。

为了解释这一点,我们假定有两种类型的应用程序。第一种应用程序定义内部危险权限,并且会公开受此权限保护的组件。我们称之为 ProtectedApp。另一种类型的应用程序称为 AttackerApp,此类应用程序尝试利用 ProtectedApp 的组件。此外,我们假定 AttackerApp 不仅声明了使用应用程序的权限,还定义了相同的权限。

在以下情况下,AttackerApp 可以在未经用户同意的情况下使用 ProtectedApp 的组件:

- 当用户安装 AttackerApp 时,安装将在不显示请求用户向应用程序授予危险权限的屏幕提示的情况下完成。

- 类似地,当用户安装 ProtectedApp 时,安装也会在不显示任何特殊警告的情况下完成。

- 当用户随后启动 AttackerApp 时,AttackerApp 可以在不被用户检测到的情况下访问 ProtectedApp 的组件,而这可能会导致损失。

导致此情况发生的原因如下所述。用户尝试首先安装 AttackerApp 时,尚未在特定设备上定义已通过 uses-permission 声明使用的权限。而由于未发现任何错误,Android OS 将继续安装。由于仅在安装时才需要用户同意危险权限,因此,已安装的应用程序将被视为已被授予权限。因此,如果以后安装的应用程序的组件受到相同名称的危险权限的保护,则之前在没有用户权限的情况下安装的应用程序将能够利用该组件。

此外,在安装应用程序时保证存在 Android OS 定义的系统危险权限,因此,每次安装具有 uses-permission 的应用程序时,都会显示用户验证提示。只有在使用自定义的危险权限时,才会出现此问题。

撰写本文时,尚未开发出可在此类情况下保护组件访问的可行方法。因此,务必保证不要使用您自己的危险权限。

5.2.2.3.您自己的签名权限只能在提供程序端应用程序中定义(必需)¶

如第“5.2.1.2.部分 —如何使用内部定义的签名权限在内部应用程序之间通信”中所述,通过在内部应用程序之间执行通信时检查签名权限,即可确保安全性。使用此机制时,保护级别为签名的权限的定义必须写入具有组件的提供程序端应用程序的 AndroidManifest.xml 中,但用户端应用程序不能定义签名权限。

此规则也适用于 signatureOrSystem 权限。

原因如下所示。

我们假定在提供程序端应用程序安装之前,已经安装了多个用户端应用程序,并且每个用户端应用程序不仅需要提供程序端应用程序定义的签名权限,而且还定义了相同的权限。在此类情况下,所有用户端应用程序都将能够在安装提供程序端应用程序后立即访问提供程序端应用程序。随后,当首先安装的用户端应用程序被卸载时,权限的定义也会被删除,然后此权限将变为未定义。因此,其余的用户端应用程序将无法访问提供程序端应用程序。

这样,在用户端应用程序定义自定义权限时,它可能会意外地将权限转变为未定义。因此,只有提供需要保护的组件的提供程序端应用程序才应定义权限,并且必须避免在用户端定义权限。

通过执行上述操作,Android OS 将在安装提供程序端应用程序时应用自定义权限,并且此权限将在卸载应用程序时变为未定义。因此,权限定义的存在始终与提供程序端应用程序的定义相对应,可以据此提供适当的组件并对其进行保护。请注意,此论据成立的前提是:对于内部定义的签名权限,无论彼此通信的应用程序的安装顺序如何,始终会向用户端应用程序授予此权限 [4]。

| [4] | 使用正常/危险权限时,如果在提供程序端应用程序之前安装了用户端应用程序,则不会向用户端应用程序授予权限,该权限将保持未定义状态。因此,即使在安装了提供程序端应用程序之后,也无法访问组件。 |

5.2.2.4.验证内部定义的签名权限是否由内部应用程序定义(必需)¶

实际上,仅通过 AnroidManifest.xml 声明签名权限并使用权限保护组件,还不能称得上足够安全。有关此问题的详细信息,请参阅“高级主题”部分中的“5.2.3.1. —避免自定义签名权限的 Android OS 的特点及其应对措施”。

下面列出了安全而正确地使用内部定义的签名权限的步骤。

首先,在 AndroidManifest.xml 中编写如下代码:

- 在提供程序端应用程序的 AndroidManifest.xml 中定义内部签名权限。(权限定义)

示例:<permission android:name=”xxx” android:protectionLevel=”signature” /> - 使用要在提供程序端应用程序的 AndroidManifest.xml 中保护的组件的权限属性执行权限。(权限执行)

示例:<activity android:permission=”xxx” ...>...</activity> - 使用每个用户端应用程序的 AndroidManifest.xml 中的 uses-permission 标记,声明内部定义的签名权限,以访问要保护的组件。(使用权限声明)

示例:<uses-permission android:name=”xxx” />

接下来,在源代码中执行以下操作。

- 在处理对组件的请求之前,首先验证内部定义的签名权限是否已由内部应用程序定义。若未定义,则忽略该请求。(提供程序端组件中的保护)

- 在访问组件之前,首先验证内部定义的签名权限是否已由内部应用程序定义。若未定义,请勿访问组件(用户端组件中的保护)。

最后,使用 Android Studio 的签名功能执行以下操作。

- 使用相同的开发人员密钥对所有相互通信的应用程序的 APK 进行签名。

有关如何实施“验证内部定义的签名权限是否已由内部应用程序定义”的具体说明,请参阅“5.2.1.2. —如何使用内部定义的签名权限在内部应用程序之间通信”。

此规则也适用于 signatureOrSystem 权限。

5.2.2.5.不应使用您自己的正常权限(推荐)¶

应用程序只需使用 AndroidManifest.xml 中的 uses-permission 进行声明,即可使用正常权限。因此,您不能将正常权限用于防止组件受到已安装恶意软件的攻击。

此外,如果使用自定义正常权限进行应用程序间通信,是否可向应用程序授予权限取决于安装顺序。例如,您在具有已定义正常权限的组件的另一个应用程序(提供程序端)之前先安装已声明使用此正常权限的应用程序(用户端),此用户端应用程序将无法访问受此权限保护的相关组件,即便稍后安装提供程序端应用程序也是如此。

为了防止因安装顺序而导致应用程序间的通信丢失,您可以考虑在通信的每个应用程序中定义权限。这样,即使在提供程序端应用程序之前已经安装用户端应用程序,所有用户端应用程序也能够访问提供程序端应用程序。但是,如果首先安装的用户端应用程序被卸载,则会导致权限变为未定义状态。因此,即使存在其它用户端应用程序,它们也无法访问提供程序端应用程序。

如上所述,由于存在破坏应用程序可用性的问题,所以,不应使用您自己的正常权限。

5.2.2.6.您自己的权限名称字符串应该包含应用程序包名称(推荐)¶

多个应用程序以相同名称定义权限时,将应用由首先安装的应用程序定义的保护级别。如果首先安装的应用程序定义正常权限,而随后安装的应用程序以相同名称定义签名权限,则签名权限的保护机制将不可用。即使没有恶意意图,多个应用程序之间的权限名称冲突也可能导致任何应用程序的行为成为意外的保护级别。为防止此类意外发生,建议权限名称包含(在开头处使用)定义权限的应用程序包的名称,如下所示。

(package name).permission.(identifying string)

例如,在为 org.jssec.android.sample 软件包定义 READ 访问权限时,最好使用以下名称。

org.jssec.android.sample.permission.READ

5.2.3.高级主题¶

5.2.3.1.避免自定义签名权限的 Android OS 的特点及其应对措施¶

自定义签名权限是指在通过相同开发人员密钥签署的应用程序之间实现应用程序间通信的权限。开发人员密钥属于私钥,不得公开,因此,只有在内部应用程序相互通信时,才会倾向于使用签名权限进行保护。

首先,我们将介绍“Android 开发人员指南”(https://developer.android.com/guide/topics/security/security.html) 中讲解的自定义签名权限的基本用法。但是,正如下文介绍的那样,这里存在规避权限方面的问题。因此,有必要采取本指南中描述的应对措施。

下面介绍自定义签名权限的基本使用方法。

- 在提供程序端应用程序的 AndroidManifest.xml 中定义自定义签名权限。(权限定义)

示例:<permission android:name=”xxx” android:protectionLevel=”signature” /> - 使用要在提供程序端应用程序的 AndroidManifest.xml 中保护的组件的权限属性执行权限。(权限执行)

示例:<activity android:permission=”xxx” ...>...</activity> - 使用每个用户端应用程序的 AndroidManifest.xml 中的 uses-permission 标记,声明自定义的签名权限,以访问要保护的组件。(使用权限声明)

示例:<uses-permission android:name=”xxx” /> - 使用相同的开发人员密钥对所有相互通信的应用程序的 APK 进行签名。

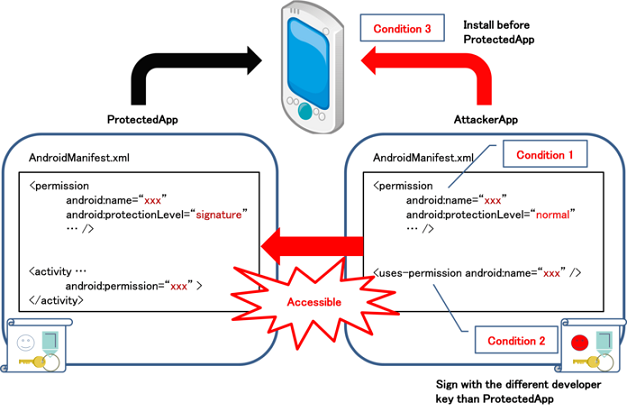

实际上,如果满足以下条件,此方法会形成规避签名权限执行的漏洞。

为便于说明,我们将受自定义签名权限保护的应用程序称为 ProtectedApp,将通过由不同于 ProtectedApp 的开发人员密钥签名的应用程序称为 AttackerApp。规避签名权限执行的漏洞意味着,尽管 AttackerApp 的签名不匹配,但仍可以访问 ProtectedApp 的组件。

- AttackerApp 还定义了与 ProtectedApp 定义的签名权限同名的正常权限(严格来说,签名权限也可接受)。

示例:<permission android:name=” xxx” android:protectionLevel=”normal” /> - AttackerApp 使用 uses-permission 声明自定义正常权限。

示例:<uses-permission android:name=”xxx” /> - AttackerApp 已于 ProtectedApp 之前安装在设备上。

图 5.2.8 规避签名权限的漏洞

攻击者通过 APK 文件中的 AndroidManifest.xml,可以很轻松地了解满足条件 1 和条件 2 必需的权限名称。攻击者还可以在经过一定的努力后满足条件 3(例如欺骗用户)。

如果仅采用基本用法,则存在规避自定义签名权限保护的风险,需要采取应对措施来防止此类漏洞。具体来说,您可以通过采用“5.2.2.4. —验证内部定义的签名权限是否由内部应用程序定义(必需)”中的方法,了解如何解决上述问题。

5.2.3.2.用户伪造 AndroidManifest.xml¶

我们已经提到了自定义权限的保护级别可能会被意外更改的情况。为了防止此类情况导致功能失常,需要在 Java 的源代码端实施某种应对措施。从 AndroidManifest.xml 伪造的观点出发,我们将讨论要在源代码端采取的应对措施。我们将演示一个可以检测伪造的简单安装的示例。但是,请注意,这些应对措施对有犯罪企图的专业黑客不起作用。

本章节涉及应用程序伪造和恶意用户。尽管这部分内容最初并不在本指南的讨论范围内,但由于这与权限相关且已有众多用于此类伪造的工具作为 Android 应用程序公开提供,因此,我们决定将其称为“针对业余黑客的简单应对措施”。

切记,能从市场安装的应用程序可在用户不具备 root 权限的情况下被伪造。原因是:目前已有一些公开分发的应用程序可以使用经过篡改的 AndroidManifest.xml 重建和签署 APK 文件。利用这些应用程序,任何人都可以删除他们已安装的应用程序中的任何权限。

例如,通过使用不同签名篡改 AndroidManifest.xml,在移除 INTERNET 权限后重建 APK,使应用程序中附加的广告模块毫无用处。有些用户因篡改后的应用程序不会再泄露个人信息而称赞此类工具。应用程序中附加的这些广告停止运行,因此,此类操作会给依赖广告收入的开发人员带来资金损失。相信大多数用户都不会为此而愧疚。

在以下代码中,我们显示了这样一个实现实例:已使用 uses-permission 声明 INTERNET 权限的应用程序在运行时执行验证,确认其自身的 AndroidManifest.xml 中是否描述了 INTERNET 权限。

public class CheckPermissionActivity extends Activity {

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// Acquire Permission defined in AndroidManifest.xml

List<String> list = getDefinedPermissionList();

// Detect falsification

if( checkPermissions(list) ){

// OK

Log.d("dbg", "OK.");

}else{

Log.d("dbg", "manifest file is stale.");

finish();

}

}

/**

* Acquire Permission through list that was defined in AndroidManifest.xml

* @return

*/

private List<String> getDefinedPermissionList(){

List<String> list = new ArrayList<String>();

list.add("android.permission.INTERNET");

return list;

}

/**

* Verify that Permission has not been changed Permission

* @param permissionList

* @return

*/

private boolean checkPermissions(List<String> permissionList){

try {

PackageInfo packageInfo = getPackageManager().getPackageInfo(

getPackageName(), PackageManager.GET_PERMISSIONS);

String[] permissionArray = packageInfo.requestedPermissions;

if (permissionArray != null) {

for (String permission : permissionArray) {

if(! permissionList.remove(permission)){

// Unintended Permission has been added

return false;

}

}

}

if(permissionList.size() == 0){

// OK

return true;

}

} catch (NameNotFoundException e) {

}

return false;

}

}

5.2.3.3.检测 APK 伪造¶

我们在“5.2.3.2. —用户伪造 AndroidManifest.xml”中介绍了检测用户进行权限伪造的相关内容。但是,对于应用程序的伪造并不仅限于权限,在许多其它情况下,应用程序也会在没有任何源代码更改的情况下被挪作他用。例如,恶意用户只需将资源更换为自己的资源,就能在市场中分发其他开发人员的应用程序(伪造的版本)。在这里,我们将展示一种用于检测 APK 文件伪造的更为通用的方法。

要伪造 APK 文件,需要将 APK 文件解码到文件夹和文件中,修改其内容,然后将其重建到新 APK 文件中。由于伪造者没有原始开发人员的密钥,因此,其必须使用自己的密钥签署新的 APK 文件。APK 的伪造必然会引起签名(证书)发生变化,因此,可以通过将 APK 中的证书与源代码中嵌入的开发人员证书比较,在运行时检测 APK 是否被伪造,如下文源代码所示。

以下是示例代码。此外,如果按原样使用此实现示例,专业黑客即可轻松规避伪造检测。请注意,这是一个简单的实现示例,可以将此示例代码应用于您的应用程序。

要点:

- 在开始重要处理之前,请先验证应用程序的证书是否属于开发人员。

SignatureCheckActivity.java

package org.jssec.android.permission.signcheckactivity;

import org.jssec.android.shared.PkgCert;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.os.Bundle;

import android.widget.Toast;

public class SignatureCheckActivity extends Activity {

// Self signed certificate hash value

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// Certificate hash value of "androiddebugkey" of debug.

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// Certificate hash value of "my company key" of keystore

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// *** POINT 1 *** Verify that an application's certificate belongs to the developer before major processing is started

if (!PkgCert.test(this, this.getPackageName(), myCertHash(this))) {

Toast.makeText(this, "Self-sign match NG", Toast.LENGTH_LONG).show();

finish();

return;

}

Toast.makeText(this, "Self-sign match OK", Toast.LENGTH_LONG).show();

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // Will not handle multiple signatures.

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

5.2.3.4.权限重新委派问题¶

访问信息和功能受 Android OS 保护的联系人或 GPS 时,应用程序必须声明使用权限。授予所需权限后,该权限将被授权给应用程序,应用程序将能够访问受该权限保护的信息和功能。

根据程序的设计方式,被委派(授予)权限的应用程序能够获取受此权限保护的数据。此外,该应用程序可以向另一个应用程序提供受保护的数据,而无需强制使用相同的权限。这相当于无权限应用程序可以访问受权限保护的数据。这与重新委派权限基本上是相同的,称为“权限重新委派问题”。因此,Android 的权限机制规范只能管理从应用程序对受保护数据的直接访问权限。

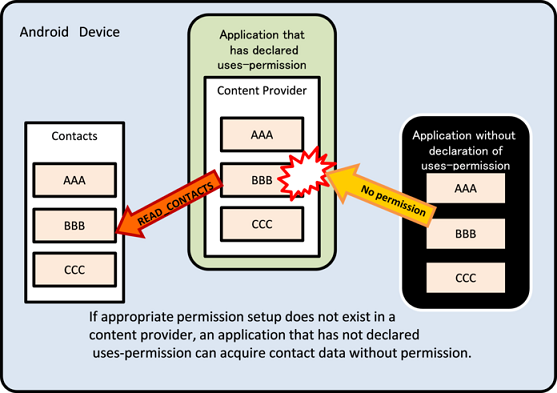

具体示例请见图 5.2.9。中央的应用程序显示已声明 android.permission.READ_CONTACTS 的应用程序使用该权限来读取联系人,然后将此信息存储到自己的数据库中。当存储的信息通过 Content Provider 被提供给另一个应用程序而没有任何限制时,就会出现权限重新委派问题。

图 5.2.9 没有权限的应用程序获取联系人

与此类似,已声明 android.permission.CALL_PHONE 以使用它的应用程序从尚未声明相同权限的其它应用程序接收电话号码(可能是由用户输入的)。如果在不验证用户的情况下呼叫该号码,也会出现权限重新委派问题。

在某些情况下,需要对另一个应用程序进行辅助配置,提供通过相应权限获得的几乎完好的信息资产或功能资产。在此类情况下,提供程序端应用程序必须对此配置要求相同的权限,才能保持原始保护级别。此外,如果只以辅助方式提供部分信息资产和功能资产,则必须根据此部分信息或功能资产遭到利用时所造成的损失程度提供适当的保护。我们可以使用保护措施,例如要求权限类似于以前的权限、验证用户的同意意见,以及设置目标应用程序的限制(请参阅“4.1.1.1. —创建/使用私有活动”或“4.1.1.4. —创建/使用内部活动”等)

此类权限重新委派问题不仅限于 Android 权限问题。对于 Android 应用程序,应用程序通常从不同的应用程序、网络和存储媒体获取必要的信息/功能。许多情况下,需要某些权限和限制才能访问它们。例如,如果提供程序源是 Android 应用程序,则为权限;如果提供程序源是网络,则为登录信息;如果提供程序源是存储媒体,则是访问限制。因此,当相关信息/功能的使用方式未违反用户的意图时,需要在仔细考虑后方可为应用程序实施此类措施。在以辅助方式向另一个应用程序提供获取的信息/功能或者向网络或存储媒体传输信息时,这一点尤为重要。根据需要,您必须强制实施权限或限制使用,如 Android 权限。征求用户同意是解决方案的一部分。

在以下代码中,我们演示了这样的案例:使用 READ_CONTACTS 权限从联系人数据库获取列表的应用程序对信息目标源强制实施相同的 READ_CONTACTS 权限。

要点

- 强制实施与提供程序相同的权限。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.transferpermission" >

<uses-permission android:name="android.permission.READ_CONTACTS"/>

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name"

android:theme="@style/AppTheme" >

<activity

android:name=".TransferPermissionActivity"

android:label="@string/title_activity_transfer_permission" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<!-- *** Point1 *** Enforce the same permission that the rovider does.-->

<provider

android:name=".TransferPermissionContentProvider"

android:authorities="org.jssec.android.permission.transferpermission"

android:enabled="true"

android:exported="true"

android:readPermission="android.permission.READ_CONTACTS" >

</provider>

</application>

</manifest>

在应用程序强制实施多个权限时,以上方法无法解决此问题。通过使用源代码中的 Context#checkCallingPermission() 或 PackageManager#checkPermission(),验证调用方应用程序是否已在 Manifest 中使用 uses-permission 声明所有权限。

对于 Activity

public void onCreate(Bundle savedInstanceState) {

[...]

if (checkCallingPermission("android.permission.READ_CONTACTS") == PackageManager.PERMISSION_GRANTED

&& checkCallingPermission("android.permission.WRITE_CONTACTS") == PackageManager.PERMISSION_GRANTED) {

// Processing during the time when an invoker is correctly declaring to use

return;

}

finish();

}

5.2.3.5.自定义权限的签名检查机制(Android 5.0 和更高版本)¶

在 Android 5.0(API 级别 21)及更高级别中,如果满足以下条件,则无法安装定义其自定义权限的应用程序。

- 设备上已装有使用相同名称定义自身权限的另一个应用程序。

- 应用程序使用不同的密钥进行签名

如果具有受保护功能(组件)的应用程序和使用此功能的应用程序使用相同名称定义自己的权限,并通过相同的密钥签名,则上述机制将会防止安装使用相同名称定义自身自定义权限的其他公司的应用程序。但是,正如“5.2.2.3. —您自己的签名权限只能在提供程序端应用程序中定义(必需)”中所述,该机制不能很好地检查您的公司是否定义了自定义权限,因为当多个应用程序定义相同权限时,卸载应用程序将会使权限异常变为未定义状态。

总结起来,在 Android 5.0(API 级别 21)和更高级别中,当应用程序定义您自己的签名权限时,您必须遵守两个规则:“5.2.2.3. —您自己的签名权限只能在提供程序端应用程序中定义(必需)”和“5.2.2.4. —验证内部定义的签名权限是否由内部应用程序定义(必需)”。

5.2.3.6.Android 6.0 及更高版本中权限模型规范的修改¶

Android 6.0(API 级别 23)引入了权限模型的修改规范,影响到应用程序的设计和规范。在此章节中,我们将概述 Android 6.0 及更高版本中的权限模型。还会介绍 Android 8.0 和更高版本中的修改。

权限授予和拒绝的时间¶

如果应用程序声明使用需要用户确认的权限(危险权限)[请参阅“5.2.2.1. 章节 —Android OS 的系统危险权限只能用于保护用户资产(必需)”],Android 5.1(API 级别 22)和更早版本的规范要求此类权限的列表在安装应用程序时显示,用户必须授予所有权限才能继续安装。此时,应用程序声明的所有权限(包括危险权限以外的权限)都被授予给该应用程序;这些权限被授予给该应用程序后,它们将一直有效,直至该应用程序被从终端卸载。

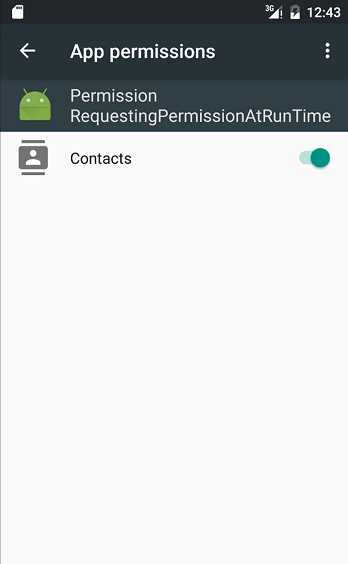

但是,在 Android 6.0 和更高版本的规范中,权限的授予在执行应用程序时进行。安装应用程序时,不会授予权限、用户也不会确认权限。当应用程序执行需要危险权限的程序时,必须检查是否已提前向应用程序授予这些权限;如果未授予,必须在 Android OS 中显示确认窗口,请求用户授予权限[5]。如果用户通过确认窗口授予权限,权限将被授予给应用程序。但是,用户授予给应用程序的权限(危险权限)可能随时通过“Settings”(设置)菜单撤销(图 5.2.10)。因此,必须实施适当的程序,以确保应用程序即使在因未被授予权限而无法访问所需信息或功能的情况下,也不会导致不合规行为。

| [5] | Android OS 自动授予“正常权限”和“签名权限”,因此无需获得用户对这些权限的确认。 |

图 5.2.10 应用程序权限窗口

权限授予和拒绝的单位¶

根据相关功能和信息类型,可以将多个权限分组到一个权限组。例如,读取日历信息所需的权限 android.permission.READ_CALENDAR 和写入日历信息所需的权限 android.permission.WRITE_CALENDAR 都属于名为 android.permission-group.CALENDAR 的权限组。

在 Android 6.0(API 级别 23)及更高级别的权限模型中,权限按照权限组的块单位级别授予或拒绝,如本文所示。但是,开发人员必须注意,块单位可能会因操作系统和 SDK 的组合而异(请参阅下文)。

- 对于运行 Android 6.0(API 级别 23)或更高级别和应用程序 targetSdkVersion 的终端:23~25

如果 Manifest 中列出了 android.permission.READ_CALENDAR 和 android.permission.WRITE_CALENDAR,当应用程序启动时,将发出针对 android.permission.READ_CALENDAR 的请求;如果用户授予此权限,Android OS 将确定已经获得使用 android.permission.READ_CALENDAR 和 android.permission.WRITE_CALENDAR 的许可,因此授予此权限。

- 对于运行 Android 8.0(API 级别 26)或更高级别和应用程序 targetSdkVersion 26 及更高版本的终端:

仅授予所请求的权限。因此,即使 android.permission.READ_CALENDAR 和 android.permission.WRITE_CALENDAR 均已列出,如果仅请求了 android.permission.READ_CALENDAR 权限并获得了用户授权,那么只会授予 android.permission.READ_CALENDAR 权限。此后,如果请求 android.permission.WRITE_CALENDAR,该权限将被立即授予,并且不会向用户显示任何对话框[6]。

| [6] | 在这种情况下,应用程序还必须声明使用 android.permission.READ_CALENDAR 和 android.permission.WRITE_CALENDAR。 |

此外,与权限授予相比,在 Android 8.0 或更高版本中,权限的取消是以权限组的块单位级别通过“settings”(设置)菜单执行的。

有关权限组分类的更多信息,请参阅“开发人员参考”(https://developer.android.com/intl/ja/guide/topics/security/permissions.html#perm-groups)。

修订版规范的影响范围¶

应用程序在运行时需要请求权限的情况仅限于终端运行 Android 6.0 或更高版本且应用程序的 targetSDKVersion 为 23 或更高级别的情况。如果终端运行 Android 5.1 或更早版本,或者如果应用程序的 targetSDKVersion 为 23 或更低级别,则会在安装时请求并同时授予权限,就像使用传统方法时一样。但是,如果终端运行的是 Android 6.0 或更高版本,即使应用程序的 targetSDKVersion 低于 23,用户在安装时授予的权限也可能随时被用户撤销。这可能导致应用程序意外终止。开发人员必须即时遵守修改后的规范,或者将其应用程序的 maxSDKVersion 设置为 22 或更早级别,以确保应用程序无法安装在运行 Android 6.0(API 级别 23)或更高级别的终端上。

| 终端 Android OS 版本 | 应用程序 targetSDKVersion | 向应用程序授予权限的时间 | 用户是否可控制权限? |

| >=8.0 | >=26 | 应用程序执行(单独授予) | 是 |

| <26 | 应用程序执行(按权限组授予) | 是 | |

| <23 | 应用程序安装 | 是(需要快速响应) | |

| >=6.0 | >=23 | 应用程序执行(按权限组授予) | 是 |

| <23 | 应用程序安装 | 是(需要快速响应) | |

| <=5.1 | >=23 | 应用程序安装 | 否 |

| <23 | 应用程序安装 | 否 |

但是,应注意,maxSdkVersion 的影响是有限的。当 maxSdkVersion 的值设置为 22 或更低级别时,Android 6.0(API 级别 23)及更高级别的设备不再作为 Google Play 中目标应用程序的可安装设备列出。另一方面,由于在 Google Play 意外的市场中不会检查 maxSdkVersion 的值,因此,或许可以在 Android 6.0(API 级别 23)或更高级别中安装目标应用程序。

由于 maxSdkVersion 的影响有限,而且 Google 不建议使用 maxSdkVersion,因此,建议开发人员立即遵守修改后的规范。

在 Android 6.0 及更高版本中,以下网络通信权限的保护级别已从“危险”更改为“正常”。因此,即使应用程序声明使用这些权限,也不需要从用户处获得显式权限,所以在这种情况下,修改后的规范没有任何影响。

- android.permission.BLUETOOTH

- android.permission.BLUETOOTH_ADMIN

- android.permission.CHANGE_WIFI_MULTICAST_STATE

- android.permission.CHANGE_WIFI_STATE

- android.permission.CHANGE_WIMAX_STATE

- android.permission.DISABLE_KEYGUARD

- android.permission.INTERNET

- android.permission.NFC

5.3.将内部帐户添加到 Account Manager¶

Account Manager 是 Android OS 内的一种系统,负责集中管理应用程序访问在线服务必需的帐户信息(帐户名称、密码)和身份验证令牌[7]。用户需要提前向 Account Manager 注册帐户信息,当应用程序尝试访问在线服务时,Account Manager 将在获得用户的权限后自动提供应用程序身份验证令牌。Account Manager 的优势在于,应用程序无需处理极其敏感的信息:密码。

| [7] | Account Manager 提供与在线服务同步的机制,但是,本章节不涉及相关内容。 |

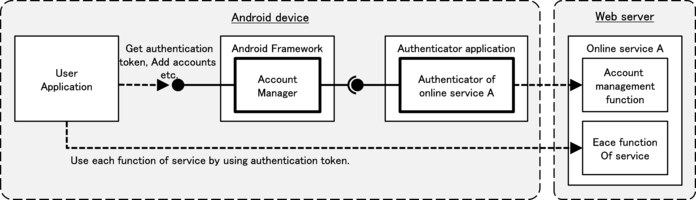

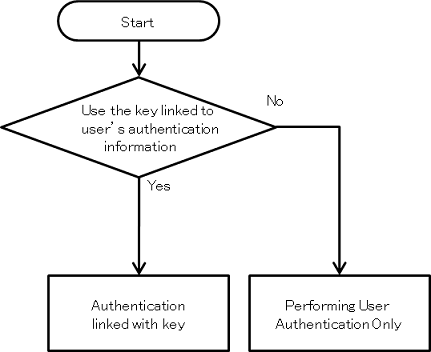

使用 Account Manager 的帐户管理功能的结构如下面的图 5.3.1 所示。“请求方应用程序”是指通过获取身份验证令牌来访问在线服务的应用程序,上述应用程序就属于此类型。另一方面,“Authenticator 应用程序”是 Account Manager 的功能扩展,通过为 Account Manager 提供称为 Authenticator 的对象,Account Manager 即可集中管理在线服务的帐户信息和身份验证令牌。请求方应用程序和 Authenticator 应用程序不必是单独的应用程序,可以将两者作为同一个应用程序加以实现。

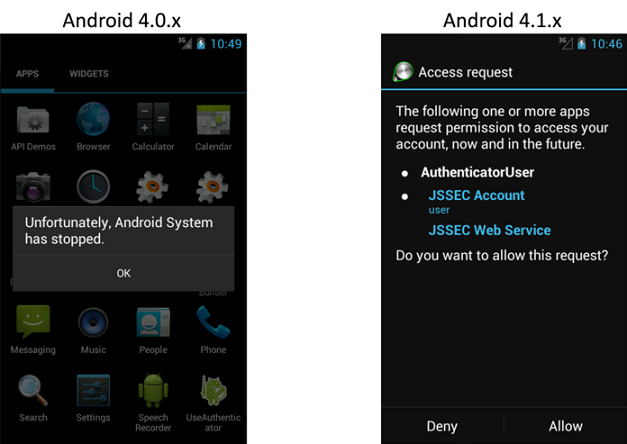

图 5.3.1 使用 Account Manager 的帐户管理功能的配置

最初,开发人员的用户应用程序(请求方应用程序)和 Authenticator 应用程序签名密钥可以不同。但是,仅在 Android 4.0.x 设备中,存在 Android Framework bug,在用户应用程序和 Authenticator 应用程序的签名密钥不同时,用户应用程序中会出现异常,并且无法使用内部帐户。以下示例代码未针对此缺陷实施任何解决方法。请参阅“5.3.3.2. —在 Android 4.0.x 中,当用户应用程序和 Authenticator 应用程序的签名密钥不同时出现异常”了解详细信息。

5.3.1.示例代码 ¶

“5.3.1.1. —创建内部帐户”提供了 Authenticator 应用程序的示例,“5.3.1.2. —使用内部帐户”则提供了请求方应用程序的示例。在 JSSEC 网站中发布的示例代码集中,两者分别对应于 AccountManager Authenticator 和 AccountManager User。

5.3.1.1.创建内部帐户 ¶

这是允许 Account Manager 使用内部帐户的 Authenticator 应用程序的示例代码。没有可从此应用程序中的主屏幕启动的 Activity。请注意,其通过 Account Manager 间接调用自另一段示例代码(请参见“5.3.1.2. —使用内部帐户”)

要点:

- 提供 Authenticator 的服务必须是私有的。

- 登录屏幕活动必须在 Authenticator 应用程序中实现。

- 登录屏幕活动必须作为公共活动执行。

- 指定登录屏幕活动的类名称的显式意图必须设置为 KEY_INTENT。

- 不能将敏感信息(如帐户信息或身份验证令牌)输出到日志。

- 密码不应保存在 Account Manager 中。

- HTTPS 应用于 Authenticator 与在线服务之间的通信。

向 Account Manager 提供 Authenticator Ibinder 的服务在 AndroidManifest.xml 中定义。指定 Authenticator 通过元数据写入的资源 XML 文件。

AccountManager Authenticator/AndroidManifest.xml

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.accountmanager.authenticator"

xmlns:tools="http://schemas.android.com/tools">

<!-- Necessary Permission to implement Authenticator -->

<uses-permission android:name="android.permission.GET_ACCOUNTS" />

<uses-permission android:name="android.permission.AUTHENTICATE_ACCOUNTS" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- Service which gives IBinder of Authenticator to AccountManager -->

<!-- *** POINT 1 *** The service that provides an authenticator must be private.-->

<service

android:name=".AuthenticationService"

android:exported="false" >

<!-- intent-filter and meta-data are usual pattern.-->

<intent-filter>

<action android:name="android.accounts.AccountAuthenticator" />

</intent-filter>

<meta-data

android:name="android.accounts.AccountAuthenticator"

android:resource="@xml/authenticator" />

</service>

<!-- Activity for for login screen which is displayed when adding an account -->

<!-- *** POINT 2 *** The login screen activity must be implemented in an authenticator application.-->

<!-- *** POINT 3 *** The login screen activity must be made as a public activity.-->

<activity

android:name=".LoginActivity"

android:exported="true"

android:label="@string/login_activity_title"

android:theme="@android:style/Theme.Dialog"

tools:ignore="ExportedActivity" />

</application>

</manifest>

通过 XML 文件定义 Authenticator。指定内部帐户的帐户类型等。

res/xml/authenticator.xml

<account-authenticator xmlns:android="http://schemas.android.com/apk/res/android"

android:accountType="org.jssec.android.accountmanager"

android:icon="@drawable/ic_launcher"

android:label="@string/label"

android:smallIcon="@drawable/ic_launcher"

android:customTokens="true" />

将 Authenticator 实例提供给 AccountManager 的服务。返回 JssecAuthenticator 类实例的简单实现(在此示例中,是由 onBind() 实施的 Authenticator)便足以满足需求。

AuthenticationService.java

package org.jssec.android.accountmanager.authenticator;

import android.app.Service;

import android.content.Intent;

import android.os.IBinder;

public class AuthenticationService extends Service {

private JssecAuthenticator mAuthenticator;

@Override

public void onCreate() {

mAuthenticator = new JssecAuthenticator(this);

}

@Override

public IBinder onBind(Intent intent) {

return mAuthenticator.getIBinder();

}

}

JssecAuthenticator 是在此示例中实现的 Authenticator。它继承了 AbstractAccountAuthenticator,并且所有抽象方法均已实现。这些方法由 Account Manager 调用。在 AddAccount() 和 getAuthToken() 中,启动 LoginActivity 以从在线服务获取身份认证令牌的意图将被返回到 Account Manager。

JssecAuthenticator.java

package org.jssec.android.accountmanager.authenticator;

import android.accounts.AbstractAccountAuthenticator;

import android.accounts.Account;

import android.accounts.AccountAuthenticatorResponse;

import android.accounts.AccountManager;

import android.accounts.NetworkErrorException;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

public class JssecAuthenticator extends AbstractAccountAuthenticator {

public static final String JSSEC_ACCOUNT_TYPE = "org.jssec.android.accountmanager";

public static final String JSSEC_AUTHTOKEN_TYPE = "webservice";

public static final String JSSEC_AUTHTOKEN_LABEL = "JSSEC Web Service";

public static final String RE_AUTH_NAME = "reauth_name";

protected final Context mContext;

public JssecAuthenticator(Context context) {

super(context);

mContext = context;

}

@Override

public Bundle addAccount(AccountAuthenticatorResponse response, String accountType,

String authTokenType, String[] requiredFeatures, Bundle options)

throws NetworkErrorException {

AccountManager am = AccountManager.get(mContext);

Account[] accounts = am.getAccountsByType(JSSEC_ACCOUNT_TYPE);

Bundle bundle = new Bundle();

if (accounts.length > 0) {

// In this sample code, when an account already exists, consider it as an error.

bundle.putString(AccountManager.KEY_ERROR_CODE, String.valueOf(-1));

bundle.putString(AccountManager.KEY_ERROR_MESSAGE,

mContext.getString(R.string.error_account_exists));

} else {

// *** POINT 2 *** The login screen activity must be implemented in an authenticator application.

// *** POINT 4 *** The explicit intent which the class name of the login screen activity is specified must be set to KEY_INTENT.

Intent intent = new Intent(mContext, LoginActivity.class);

intent.putExtra(AccountManager.KEY_ACCOUNT_AUTHENTICATOR_RESPONSE, response);

bundle.putParcelable(AccountManager.KEY_INTENT, intent);

}

return bundle;

}

@Override

public Bundle getAuthToken(AccountAuthenticatorResponse response, Account account,

String authTokenType, Bundle options) throws NetworkErrorException {

Bundle bundle = new Bundle();

if (accountExist(account)) {

// *** POINT 4 *** KEY_INTENT must be given an explicit intent that is specified the class name of the login screen activity.

Intent intent = new Intent(mContext, LoginActivity.class);

intent.putExtra(RE_AUTH_NAME, account.name);

intent.putExtra(AccountManager.KEY_ACCOUNT_AUTHENTICATOR_RESPONSE, response);

bundle.putParcelable(AccountManager.KEY_INTENT, intent);

} else {

// When the specified account doesn't exist, consider it as an error.

bundle.putString(AccountManager.KEY_ERROR_CODE, String.valueOf(-2));

bundle.putString(AccountManager.KEY_ERROR_MESSAGE,

mContext.getString(R.string.error_account_not_exists));

}

return bundle;

}

@Override

public String getAuthTokenLabel(String authTokenType) {

return JSSEC_AUTHTOKEN_LABEL;

}

@Override

public Bundle confirmCredentials(AccountAuthenticatorResponse response, Account account,

Bundle options) throws NetworkErrorException {

return null;

}

@Override

public Bundle editProperties(AccountAuthenticatorResponse response, String accountType) {

return null;

}

@Override

public Bundle updateCredentials(AccountAuthenticatorResponse response, Account account,

String authTokenType, Bundle options) throws NetworkErrorException {

return null;

}

@Override

public Bundle hasFeatures(AccountAuthenticatorResponse response, Account account,

String[] features) throws NetworkErrorException {

Bundle result = new Bundle();

result.putBoolean(AccountManager.KEY_BOOLEAN_RESULT, false);

return result;

}

private boolean accountExist(Account account) {

AccountManager am = AccountManager.get(mContext);

Account[] accounts = am.getAccountsByType(JSSEC_ACCOUNT_TYPE);

for (Account ac : accounts) {

if (ac.equals(account)) {

return true;

}

}

return false;

}

}

这是登录活动,它将帐户名称和密码发送到在线服务,并执行登录身份验证,从而获取身份验证令牌。在添加新帐户或再次获取身份验证令牌时,就会显示此消息。假设对在线服务的实际访问在 WebService 类中实现。

LoginActivity.java

package org.jssec.android.accountmanager.authenticator;

import org.jssec.android.accountmanager.webservice.WebService;

import android.accounts.Account;

import android.accounts.AccountAuthenticatorActivity;

import android.accounts.AccountManager;

import android.content.Intent;

import android.os.Bundle;

import android.text.InputType;

import android.text.TextUtils;

import android.util.Log;

import android.view.View;

import android.view.Window;

import android.widget.EditText;

public class LoginActivity extends AccountAuthenticatorActivity {

private static final String TAG = AccountAuthenticatorActivity.class.getSimpleName();

private String mReAuthName = null;

private EditText mNameEdit = null;

private EditText mPassEdit = null;

@Override

public void onCreate(Bundle icicle) {

super.onCreate(icicle);

// Display alert icon

requestWindowFeature(Window.FEATURE_LEFT_ICON);

setContentView(R.layout.login_activity);

getWindow().setFeatureDrawableResource(Window.FEATURE_LEFT_ICON,

android.R.drawable.ic_dialog_alert);

// Find a widget in advance

mNameEdit = (EditText) findViewById(R.id.username_edit);

mPassEdit = (EditText) findViewById(R.id.password_edit);

// *** POINT 3 *** The login screen activity must be made as a public activity, and suppose the attack access from other application.

// Regarding external input, only RE_AUTH_NAME which is String type of Intent#extras, are handled.

// This external input String is passed toextEdit#setText(), WebService#login(),new Account(),

// as a parameter,it's verified that there's no problem if any character string is passed.

mReAuthName = getIntent().getStringExtra(JssecAuthenticator.RE_AUTH_NAME);

if (mReAuthName != null) {

// Since LoginActivity is called with the specified user name, user name should not be editable.

mNameEdit.setText(mReAuthName);

mNameEdit.setInputType(InputType.TYPE_NULL);

mNameEdit.setFocusable(false);

mNameEdit.setEnabled(false);

}

}

// It's executed when login button is pressed.

public void handleLogin(View view) {

String name = mNameEdit.getText().toString();

String pass = mPassEdit.getText().toString();

if (TextUtils.isEmpty(name) || TextUtils.isEmpty(pass)) {

// Process when the inputed value is incorrect

setResult(RESULT_CANCELED);

finish();

}

// Login to online service based on the inpputted account information.

WebService web = new WebService();

String authToken = web.login(name, pass);

if (TextUtils.isEmpty(authToken)) {

// Process when authentication failed

setResult(RESULT_CANCELED);

finish();

}

// Process when login was successful, is as per below.

// *** POINT 5 *** Sensitive information (like account information or authentication token) must not be output to the log.

Log.i(TAG, "WebService login succeeded");

if (mReAuthName == null) {

// Register accounts which logged in successfully, to aAccountManager

// *** POINT 6 *** Password should not be saved in Account Manager.

AccountManager am = AccountManager.get(this);

Account account = new Account(name, JssecAuthenticator.JSSEC_ACCOUNT_TYPE);

am.addAccountExplicitly(account, null, null);

am.setAuthToken(account, JssecAuthenticator.JSSEC_AUTHTOKEN_TYPE, authToken);

Intent intent = new Intent();

intent.putExtra(AccountManager.KEY_ACCOUNT_NAME, name);

intent.putExtra(AccountManager.KEY_ACCOUNT_TYPE,

JssecAuthenticator.JSSEC_ACCOUNT_TYPE);

setAccountAuthenticatorResult(intent.getExtras());

setResult(RESULT_OK, intent);

} else {

// Return authentication token

Bundle bundle = new Bundle();

bundle.putString(AccountManager.KEY_ACCOUNT_NAME, name);

bundle.putString(AccountManager.KEY_ACCOUNT_TYPE,

JssecAuthenticator.JSSEC_ACCOUNT_TYPE);

bundle.putString(AccountManager.KEY_AUTHTOKEN, authToken);

setAccountAuthenticatorResult(bundle);

setResult(RESULT_OK);

}

finish();

}

}

实际上,WebService 类是此处的虚拟实现,这是一个假设身份验证始终成功的示例实现,并将固定字符串作为身份验证令牌返回。

WebService.java

package org.jssec.android.accountmanager.webservice;

public class WebService {

/**

* Suppose to access to account managemnet function of online service.

*

* @param username Account name character string

* @param password password character string

* @return Return authentication token

*/

public String login(String username, String password) {

// *** POINT 7 *** HTTPS should be used for communication between an authenticator and the online services.

// Actually, communication process with servers is implemented here, but Omit here, since this is a sample.

return getAuthToken(username, password);

}

private String getAuthToken(String username, String password) {

// In fact, get the value which uniqueness and impossibility of speculation are guaranteed by the server,

// but the fixed value is returned without communication here, since this is sample.

return "c2f981bda5f34f90c0419e171f60f45c";

}

}

5.3.1.2.使用内部帐户¶

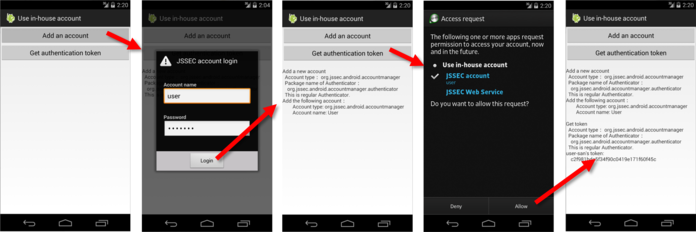

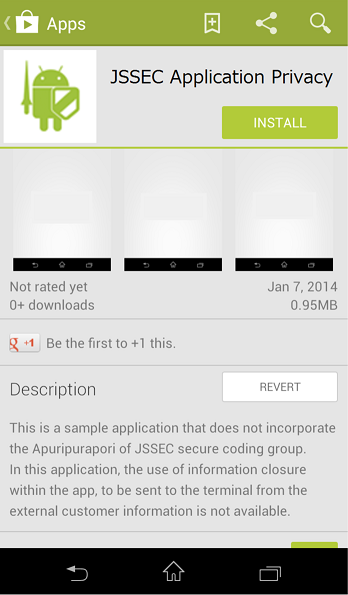

这是添加内部帐户并获取身份验证令牌的应用程序的示例代码。另一个示例应用程序(“5.3.1.1. —创建内部帐户”)安装在设备中时,可以添加内部帐户或获取身份验证令牌。仅当两个应用程序的签名密钥不同时,才会显示“Access request”(访问请求)屏幕。

图 5.3.2 示例应用程序 AccountManager User 的行为屏幕

要点:

- 在验证 Authenticator 是否为常规 Authenticator 之后执行帐户流程。

AccountManager user 应用程序的 AndroidManifest.xml。通过声明使用必要的权限。请参阅“5.3.3.1. —Account Manager 和权限的使用”以了解必要的权限。

AccountManager User/AndroidManifest.xml

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.accountmanager.user" >

<uses-permission android:name="android.permission.GET_ACCOUNTS" />

<uses-permission android:name="android.permission.MANAGE_ACCOUNTS" />

<uses-permission android:name="android.permission.USE_CREDENTIALS" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name"

android:theme="@style/AppTheme" >

<activity

android:name=".UserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

用户应用程序的活动。点击屏幕上的按钮时,将执行 addAccount() 或 getAuthToken()。在某些情况下,与特定帐户类型相对应的 Authenticator 可能是伪造的,因此请注意,帐户流程会在验证 Authenticator 是否为常规 Authenticator 之后启动。

UserActivity.java

package org.jssec.android.accountmanager.user;

import java.io.IOException;

import org.jssec.android.shared.PkgCert;

import org.jssec.android.shared.Utils;

import android.accounts.Account;

import android.accounts.AccountManager;

import android.accounts.AccountManagerCallback;

import android.accounts.AccountManagerFuture;

import android.accounts.AuthenticatorDescription;

import android.accounts.AuthenticatorException;

import android.accounts.OperationCanceledException;

import android.app.Activity;

import android.content.Context;

import android.os.Bundle;

import android.view.View;

import android.widget.TextView;

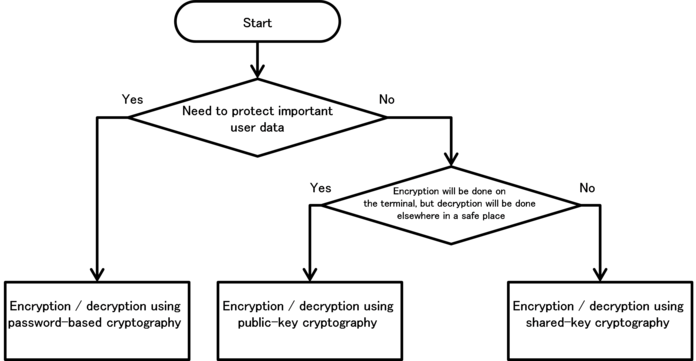

public class UserActivity extends Activity {