4.安全使用技术¶

在 Android 中,有许多特定的安全相关问题仅与活动或 SQLite 等特定技术有关。如果开发人员在设计和编码时对每项技术的不同安全问题了解不足,则可能会出现意外的漏洞。本章将介绍开发人员在使用其应用程序组件时需要了解的不同情形。

4.1.创建/使用活动¶

4.1.1.示例代码¶

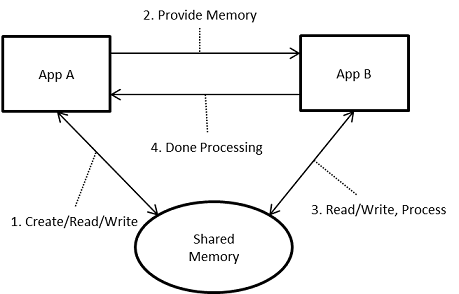

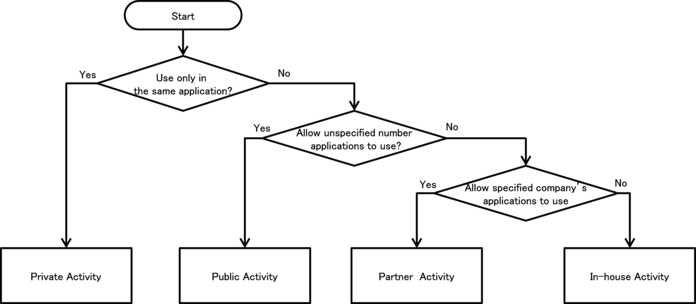

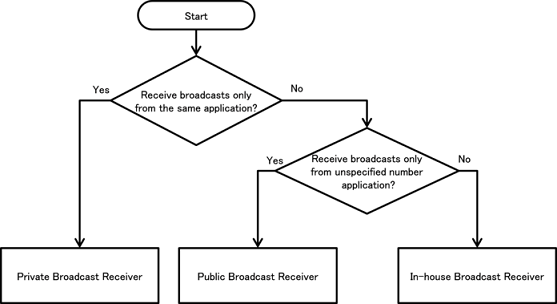

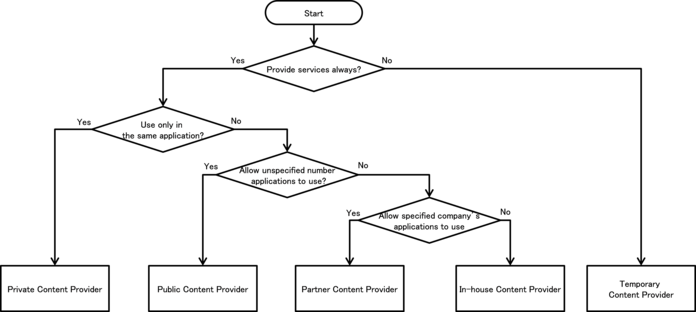

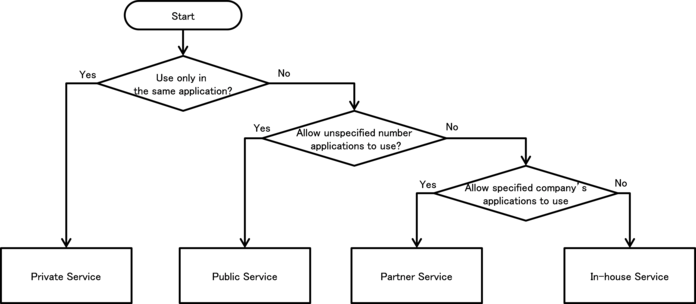

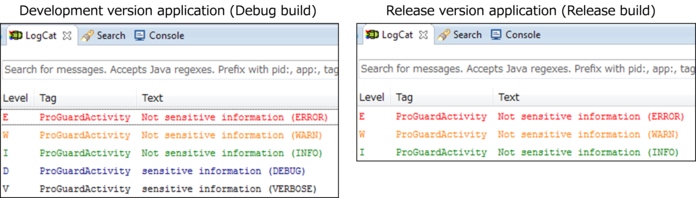

使用活动的风险和对策因使用活动的方式而异。在本章节中,我们根据活动的使用方式对 4 种类型的活动进行了分类。您可以通过下面显示的图表了解应该创建的活动类型。由于安全编码的最佳做法因活动的使用方式而异,因此我们还将解释活动的实现方法。

| 类型 | 定义 |

| 专用活动 | 不能由其他应用程序启动的活动,因此是最安全的活动 |

| 公共活动 | 可以由大量未指定应用程序使用的活动。 |

| 合作伙伴活动 | 一种只能由受信任合作伙伴公司所做的特定应用程序使用的活动。 |

| 内部活动 | 只能由其他内部应用程序使用的活动。 |

图 4.1.1 选择活动类型的流程图

4.1.1.1.创建/使用私有活动¶

私有活动是其他应用程序无法启动的活动,因此它是最安全的活动。

当使用仅在应用程序中使用的活动(私有活动)时,只要您使用对类的显式意图,就不必担心意外将其发送到任何其他应用程序。但是,第三方应用程序可能会读取用于启动活动的意图。因此,如果您将敏感信息置于用于启动活动的意图中,则有必要采取对策以确保恶意第三方无法读取该信息。

下面显示了如何创建私有活动的示例代码。

要点(创建活动):

- 不要指定 taskAffinity。

- 不要指定 launchMode。

- 将导出的属性显式设置为 false。

- 即使是从同一应用程序发送的意图,也应小心、安全地处理收到的意图。

- 由于所有敏感信息在同一应用程序中发送和接收,因此可以发送这些信息。

要将活动设为私有,请将 AndroidManifest.xml 中活动元素的“导出”属性设置为 false。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.privateactivity" >

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- Private activity -->

<!-- *** POINT 1 *** Do not specify taskAffinity -->

<!-- *** POINT 2 *** Do not specify launchMode -->

<!-- *** POINT 3 *** Explicitly set the exported attribute to false.-->

<activity

android:name=".PrivateActivity"

android:label="@string/app_name"

android:exported="false" />

<!-- Public activity launched by launcher -->

<activity

android:name=".PrivateUserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

PrivateActivity.java

package org.jssec.android.activity.privateactivity;

import android.app.Activity;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PrivateActivity extends Activity {

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.private_activity);

// *** POINT 4 *** Handle the received Intent carefully and securely, even though the Intent was sent from the same application.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据”。

String param = getIntent().getStringExtra("PARAM");

Toast.makeText(this, String.format("Received param: \"%s\"", param), Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// *** POINT 5 *** Sensitive information can be sent since it is sending and receiving all within the same application.

Intent intent = new Intent();

intent.putExtra("RESULT", "Sensitive Info");

setResult(RESULT_OK, intent);

finish();

}

}

接下来,我们将展示如何使用私有活动的示例代码。

要点(使用活动):

- 请勿为 Intent 设置 FLAG_ACTIVITY_NEW_TASK 标志来启动活动。

- 使用指定类的显式 Intent 调用同一应用程序中的活动。

- 敏感信息只能由 putExtra() 发送,因为目标活动在同一应用程序中。[1]

- 即使接收到的结果数据来自同一应用程序内的活动,也要小心、安全地处理这些数据。

| [1] | 注意:请遵守要点 1、2 和 6,否则第三方可能会读取意向。请参阅 4.1.2.2. 和 4.1.2.3.,了解更多信息。 |

PrivateUserActivity.java

package org.jssec.android.activity.privateactivity;

import android.app.Activity;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PrivateUserActivity extends Activity {

private static final int REQUEST_CODE = 1;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.user_activity);

}

public void onUseActivityClick(View view) {

// *** POINT 6 *** Do not set the FLAG_ACTIVITY_NEW_TASK flag for intents to start an activity.

// *** POINT 7 *** Use the explicit Intents with the class specified to call an activity in the same application.

Intent intent = new Intent(this, PrivateActivity.class);

// *** POINT 8 *** Sensitive information can be sent only by putExtra() since the destination activity is in the same application.

intent.putExtra("PARAM", "Sensitive Info");

startActivityForResult(intent, REQUEST_CODE);

}

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

if (resultCode != RESULT_OK) return;

switch (requestCode) {

case REQUEST_CODE:

String result = data.getStringExtra("RESULT");

// *** POINT 9 *** Handle the received data carefully and securely,

// even though the data comes from an activity within the same application.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据”。

Toast.makeText(this, String.format("Received result: \"%s\"", result), Toast.LENGTH_LONG).show();

break;

}

}

}

4.1.1.2.创建/使用公共活动¶

公共活动是指可以被大量未指定的应用程序所使用的活动。需要了解的是,公共活动可能会接收恶意软件发送的 Intent。

此外,在使用公共活动时,必须注意恶意软件也可以接收或读取发送给它们的 Intent。

创建公共活动的示例代码如下所示。

要点(创建活动):

- 将导出的属性显式设置为 true。

- 小心、安全地处理收到的意图。

- 返回结果时,请勿包含敏感信息。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.publicactivity" >

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- Public Activity -->

<!-- *** POINT 1 *** Explicitly set the exported attribute to true.-->

<activity

android:name=".PublicActivity"

android:label="@string/app_name"

android:exported="true">

<!-- Define intent filter to receive an implicit intent for a specified action -->

<intent-filter>

<action android:name="org.jssec.android.activity.MY_ACTION" />

<category android:name="android.intent.category.DEFAULT" />

</intent-filter>

</activity>

</application>

</manifest>

PublicActivity.java

package org.jssec.android.activity.publicactivity;

import android.app.Activity;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PublicActivity extends Activity {

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// *** POINT 2 *** Handle the received intent carefully and securely.

// Since this is a public activity, it is possible that the sending application may be malware.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据”。

String param = getIntent().getStringExtra("PARAM");

Toast.makeText(this, String.format("Received param: \"%s\"", param), Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// *** POINT 3 *** When returning a result, do not include sensitive information.

// Since this is a public activity, it is possible that the receiving application may be malware.

// If there is no problem if the data gets received by malware, then it can be returned as a result.

Intent intent = new Intent();

intent.putExtra("RESULT", "Not Sensitive Info");

setResult(RESULT_OK, intent);

finish();

}

}

接下来是公共活动用户端的示例代码。

要点(使用活动):

- 请勿发送敏感信息。

- 在接收结果时,请小心、安全地处理数据。

PublicUserActivity.java

package org.jssec.android.activity.publicuser;

import android.app.Activity;

import android.content.ActivityNotFoundException;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PublicUserActivity extends Activity {

private static final int REQUEST_CODE = 1;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

}

public void onUseActivityClick(View view) {

try {

// *** POINT 4 *** Do not send sensitive information.

Intent intent = new Intent("org.jssec.android.activity.MY_ACTION");

intent.putExtra("PARAM", "Not Sensitive Info");

startActivityForResult(intent, REQUEST_CODE);

} catch (ActivityNotFoundException e) {

Toast.makeText(this, "Target activity not found.", Toast.LENGTH_LONG).show();

}

}

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

// *** POINT 5 *** When receiving a result, handle the data carefully and securely.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据”。

if (resultCode != RESULT_OK) return;

switch (requestCode) {

case REQUEST_CODE:

String result = data.getStringExtra("RESULT");

Toast.makeText(this, String.format("Received result: \"%s\"", result), Toast.LENGTH_LONG).show();

break;

}

}

}

4.1.1.3.创建/使用合作伙伴活动¶

合作伙伴活动是只能由特定应用程序使用的活动。它们用于希望安全共享信息和功能的合作伙伴公司之间。

第三方应用程序可能会读取用于启动活动的意图。因此,如果您将敏感信息置于用于启动活动的意图中,则有必要采取对策以确保恶意第三方无法读取该信息。

下面显示了创建合作伙伴活动的示例代码。

要点(创建活动):

- 不要指定 taskAffinity。

- 不要指定 launchMode。

- 不要定义意图筛选器,并将导出的属性显式设置为 true。

- 通过预定义的白名单验证请求应用程序的证书。

- 即使是从合作伙伴应用程序发出的意图,也应小心、安全地处理接收到的意图。

- 仅返回允许向合作伙伴应用程序披露的信息。

请参阅“4.1.3.2.验证申请应用程序”,了解如何通过白名单验证申请。另请参阅“5.2.1.3.如何验证应用程序证书的哈希值”,了解如何验证白名单中指定的目标应用程序的证书哈希值。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.partneractivity" >

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- Partner activity -->

<!-- *** POINT 1 *** Do not specify taskAffinity -->

<!-- *** POINT 2 *** Do not specify launchMode -->

<!-- *** POINT 3 *** Do not define the intent filter and explicitly set the exported attribute to true -->

<activity

android:name=".PartnerActivity"

android:exported="true" />

</application>

</manifest>

PartnerActivity.java

package org.jssec.android.activity.partneractivity;

import org.jssec.android.shared.PkgCertWhitelists;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PartnerActivity extends Activity {

// *** POINT 4 *** Verify the requesting application's certificate through a predefined whitelist.

private static PkgCertWhitelists sWhitelists = null;

private static void buildWhitelists(Context context) {

boolean isdebug = Utils.isDebuggable(context);

sWhitelists = new PkgCertWhitelists();

// Register certificate hash value of partner application org.jssec.android.activity.partneruser.

sWhitelists.add("org.jssec.android.activity.partneruser", isdebug ?

// Certificate hash value of "androiddebugkey" in the debug.keystore.

"0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255" :

// Certificate hash value of "partner key" in the keystore.

"1F039BB5 7861C27A 3916C778 8E78CE00 690B3974 3EB8259F E2627B8D 4C0EC35A");

// Register the other partner applications in the same way.

}

private static boolean checkPartner(Context context, String pkgname) {

if (sWhitelists == null) buildWhitelists(context);

return sWhitelists.test(context, pkgname);

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// *** POINT 4 *** Verify the requesting application's certificate through a predefined whitelist.

if (!checkPartner(this, getCallingActivity().getPackageName())) {

Toast.makeText(this,

"Requesting application is not a partner application.",

Toast.LENGTH_LONG).show();

finish();

return;

}

// *** POINT 5 *** Handle the received intent carefully and securely, even though the intent was sent from a partner application.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据。”

Toast.makeText(this, "Accessed by Partner App", Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// *** POINT 6 *** Only return Information that is granted to be disclosed to a partner application.

Intent intent = new Intent();

intent.putExtra("RESULT", "Information for partner applications");

setResult(RESULT_OK, intent);

finish();

}

}

PkgCertWhitelists.java

package org.jssec.android.shared;

import java.util.HashMap;

import java.util.Map;

import android.content.Context;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class PkgCertWhitelists {

private Map<String, String> mWhitelists = new HashMap<String, String>();

public boolean add(String pkgname, String sha256) {

if (pkgname == null) return false;

if (sha256 == null) return false;

sha256 = sha256.replaceAll(" ", "");

if (sha256.length() != 64) return false; // SHA-256 -> 32 bytes -> 64 chars

sha256 = sha256.toUpperCase();

if (sha256.replaceAll("[0-9A-F]+", "").length() != 0) return false; // found non hex char

mWhitelists.put(pkgname, sha256);

return true;

}

public boolean test(Context ctx, String pkgname) {

// Get the correct hash value which corresponds to pkgname.

String correctHash = mWhitelists.get(pkgname);

// Compare the actual hash value of pkgname with the correct hash value.

if (Build.VERSION.SDK_INT >= 28) {

// ** if API Level >= 28, it is possible to validate directly by new API of PackageManager

PackageManager pm = ctx.getPackageManager();

return pm.hasSigningCertificate(pkgname, hex2Bytes(correctHash), CERT_INPUT_SHA256);

} else {

// else (API Level < 28) use a facility of PkgCert

return PkgCert.test(ctx, pkgname, correctHash);

}

}

private byte[] hex2Bytes(String s) {

int len = s.length();

byte[] data = new byte[len / 2];

for (int i = 0; i < len; i += 2) {

data[i / 2] = (byte) ((Character.digit(s.charAt(i), 16) << 4)

+ Character.digit(s.charAt(i+1), 16));

}

return data;

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // Will not handle multiple signatures.

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

下面描述了使用合作伙伴活动的示例代码。

要点(使用活动):

- 验证目标应用程序的证书是否已在白名单中注册。

- 请勿为启动活动的意图设置 FLAG_ACTIVITY_NEW_TASK 标志。

- 仅通过 putExtra() 发送允许向合作伙伴活动披露的信息。

- 使用显式意图调用合作伙伴活动。

- 使用 startActivityForResult() 调用合作伙伴活动。

- 即使接收到的结果数据来自合作伙伴应用程序,也要小心、安全地处理这些数据。

请参阅“4.1.3.2.验证申请的应用程序”,了解如何通过白名单验证申请。另请参阅“5.2.1.3.如何验证应用程序证书的哈希值”,以了解如何验证要在白名单中指定的目标应用程序的证书哈希值。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.partneruser" >

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<activity

android:name="org.jssec.android.activity.partneruser.PartnerUserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

PartnerUserActivity.java

package org.jssec.android.activity.partneruser;

import org.jssec.android.shared.PkgCertWhitelists;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.ActivityNotFoundException;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PartnerUserActivity extends Activity {

// *** POINT 7 *** Verify if the certificate of a target application has been registered in a white list.

private static PkgCertWhitelists sWhitelists = null;

private static void buildWhitelists(Context context) {

boolean isdebug = Utils.isDebuggable(context);

sWhitelists = new PkgCertWhitelists();

// Register the certificate hash value of partner application org.jssec.android.activity.partneractivity.

sWhitelists.add("org.jssec.android.activity.partneractivity", isdebug ?

// The certificate hash value of "androiddebugkey" is in debug.keystore.

"0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255" :

// The certificate hash value of "my company key" is in the keystore.

"D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA");

// Register the other partner applications in the same way.

}

private static boolean checkPartner(Context context, String pkgname) {

if (sWhitelists == null) buildWhitelists(context);

return sWhitelists.test(context, pkgname);

}

private static final int REQUEST_CODE = 1;

// Information related the target partner activity

private static final String TARGET_PACKAGE = "org.jssec.android.activity.partneractivity";

private static final String TARGET_ACTIVITY = "org.jssec.android.activity.partneractivity.PartnerActivity";

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

}

public void onUseActivityClick(View view) {

// *** POINT 7 *** Verify if the certificate of the target application has been registered in the own white list.

if (!checkPartner(this, TARGET_PACKAGE)) {

Toast.makeText(this, "Target application is not a partner application.", Toast.LENGTH_LONG).show();

return;

}

try {

// *** POINT 8 *** Do not set the FLAG_ACTIVITY_NEW_TASK flag for the intent that start an activity.

Intent intent = new Intent();

// *** POINT 9 *** Only send information that is granted to be disclosed to a Partner Activity only by putExtra().

intent.putExtra("PARAM", "Info for Partner Apps");

// *** POINT 10 *** Use explicit intent to call a Partner Activity.

intent.setClassName(TARGET_PACKAGE, TARGET_ACTIVITY);

// *** POINT 11 *** Use startActivityForResult() to call a Partner Activity.

startActivityForResult(intent, REQUEST_CODE);

}

catch (ActivityNotFoundException e) {

Toast.makeText(this, "Target activity not found.", Toast.LENGTH_LONG).show();

}

}

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

if (resultCode != RESULT_OK) return;

switch (requestCode) {

case REQUEST_CODE:

String result = data.getStringExtra("RESULT");

// *** POINT 12 *** Handle the received data carefully and securely,

// even though the data comes from a partner application.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据”。

Toast.makeText(this,

String.format("Received result: \"%s\"", result), Toast.LENGTH_LONG).show();

break;

}

}

}

PkgCertWhitelists.java

package org.jssec.android.shared;

import java.util.HashMap;

import java.util.Map;

import android.content.Context;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class PkgCertWhitelists {

private Map<String, String> mWhitelists = new HashMap<String, String>();

public boolean add(String pkgname, String sha256) {

if (pkgname == null) return false;

if (sha256 == null) return false;

sha256 = sha256.replaceAll(" ", "");

if (sha256.length() != 64) return false; // SHA-256 -> 32 bytes -> 64 chars

sha256 = sha256.toUpperCase();

if (sha256.replaceAll("[0-9A-F]+", "").length() != 0) return false; // found non hex char

mWhitelists.put(pkgname, sha256);

return true;

}

public boolean test(Context ctx, String pkgname) {

// Get the correct hash value which corresponds to pkgname.

String correctHash = mWhitelists.get(pkgname);

// Compare the actual hash value of pkgname with the correct hash value.

if (Build.VERSION.SDK_INT >= 28) {

// ** if API Level >= 28, it is possible to validate directly by new API of PackageManager

PackageManager pm = ctx.getPackageManager();

return pm.hasSigningCertificate(pkgname, hex2Bytes(correctHash), CERT_INPUT_SHA256);

} else {

// else (API Level < 28) use a facility of PkgCert

return PkgCert.test(ctx, pkgname, correctHash);

}

}

private byte[] hex2Bytes(String s) {

int len = s.length();

byte[] data = new byte[len / 2];

for (int i = 0; i < len; i += 2) {

data[i / 2] = (byte) ((Character.digit(s.charAt(i), 16) << 4)

+ Character.digit(s.charAt(i+1), 16));

}

return data;

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // Will not handle multiple signatures.

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

4.1.1.4.创建/使用内部活动¶

内部活动是指禁止内部应用程序之外的应用程序使用的活动。它们用于内部开发的、需要安全地共享信息和功能的应用程序。

第三方应用程序可能会读取用于启动活动的意图。因此,如果您将敏感信息置于用于启动活动的意图中,则有必要采取对策以确保恶意第三方无法读取该信息。

创建内部活动的示例代码如下所示。

要点(创建活动):

- 定义内部签名权限。

- 不要指定 taskAffinity。

- 不要指定 launchMode。

- 请求内部签名权限。

- 不要定义意图筛选器,并将导出的属性显式设置为 true。

- 验证内部签名权限是否由内部应用程序定义。

- 小心、安全地处理接收到的意图,即使是从内部应用程序发出的意图。

- 由于请求的应用程序是内部的,因此可以返回敏感信息。

- 导出 APK 时,使用与请求应用程序相同的开发人员密钥签署 APK。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.inhouseactivity" >

<!-- *** POINT 1 *** Define an in-house signature permission -->

<permission

android:name="org.jssec.android.activity.inhouseactivity.MY_PERMISSION"

android:protectionLevel="signature" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- In-house Activity -->

<!-- *** POINT 2 *** Do not specify taskAffinity -->

<!-- *** POINT 3 *** Do not specify launchMode -->

<!-- *** POINT 4 *** Require the in-house signature permission -->

<!-- *** POINT 5 *** Do not define the intent filter and explicitly set the exported attribute to true -->

<activity

android:name="org.jssec.android.activity.inhouseactivity.InhouseActivity"

android:exported="true"

android:permission="org.jssec.android.activity.inhouseactivity.MY_PERMISSION" />

</application>

</manifest>

InhouseActivity.java

package org.jssec.android.activity.inhouseactivity;

import org.jssec.android.shared.SigPerm;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class InhouseActivity extends Activity {

// In-house Signature Permission

private static final String MY_PERMISSION = "org.jssec.android.activity.inhouseactivity.MY_PERMISSION";

// In-house certificate hash value

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// Certificate hash value of "androiddebugkey" in the debug.keystore.

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// Certificate hash value of "my company key" in the keystore.

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// *** POINT 6 *** Verify that the in-house signature permission is defined by an in-house application.

if (!SigPerm.test(this, MY_PERMISSION, myCertHash(this))) {

Toast.makeText(this, "The in-house signature permission is not declared by in-house application.",

Toast.LENGTH_LONG).show();

finish();

return;

}

// *** POINT 7 *** Handle the received intent carefully and securely, even though the intent was sent from an in-house application.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据”。

String param = getIntent().getStringExtra("PARAM");

Toast.makeText(this, String.format("Received param: \"%s\"", param), Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// *** POINT 8 *** Sensitive information can be returned since the requesting application is in-house.

Intent intent = new Intent();

intent.putExtra("RESULT", "Sensitive Info");

setResult(RESULT_OK, intent);

finish();

}

}

SigPerm.java

package org.jssec.android.shared;

import android.content.Context;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.PermissionInfo;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class SigPerm {

public static boolean test(Context ctx, String sigPermName, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

try{

// Get the package name of the application which declares a permission named sigPermName.

PackageManager pm = ctx.getPackageManager();

PermissionInfo pi = pm.getPermissionInfo(sigPermName, PackageManager.GET_META_DATA);

String pkgname = pi.packageName;

// Fail if the permission named sigPermName is not a Signature Permission

if (pi.protectionLevel != PermissionInfo.PROTECTION_SIGNATURE) return false;

// compare hash values of pkgname and expected preset value

if (Build.VERSION.SDK_INT >= 28) {

// * if API Level >= 28, we can validate directly by an API of Package Manager

return pm.hasSigningCertificate(pkgname, Utils.hex2Bytes(correctHash), CERT_INPUT_SHA256);

} else {

// else(API Level < 28), by using a facility of PkgCert, get the hash value and compare

return correctHash.equals(PkgCert.hash(ctx, pkgname));

}

} catch (NameNotFoundException e){

return false;

}

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // Will not handle multiple signatures.

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

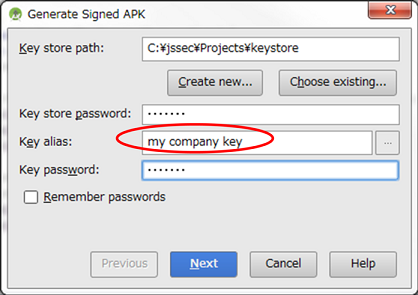

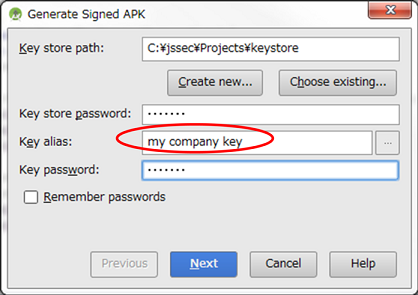

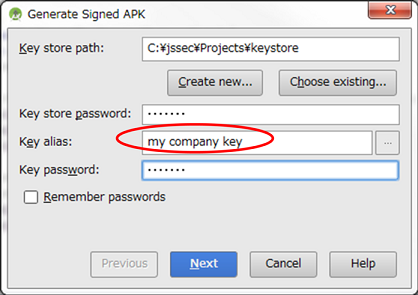

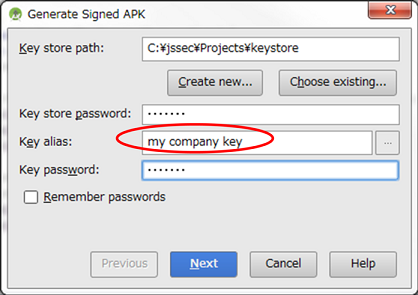

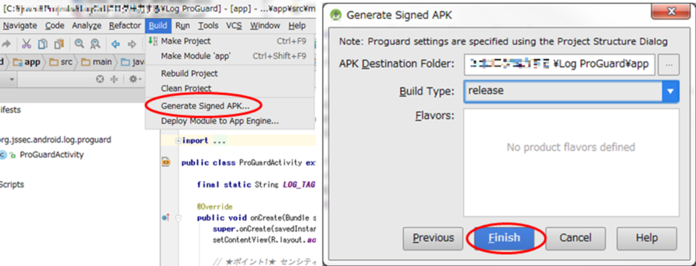

*** 要点 9 *** 导出 APK 时,使用与请求应用程序相同的开发人员密钥签署 APK。

图 4.1.2 使用与请求的应用程序相同的开发人员密钥签署 APK

下面描述了使用内部活动的示例代码。

要点(使用活动):

- 声明要使用内部签名权限。

- 验证内部签名权限是否由内部应用程序定义。

- 验证目标应用程序是否是使用内部证书签署。

- 敏感信息只能由 putExtra() 发送,因为目标应用程序是内部应用程序。

- 使用显式意图调用内部活动。

- 即使接收到的数据来自内部应用程序,也要小心、安全地处理这些数据。

- 导出 APK 时,使用与目标应用程序相同的开发人员密钥签署 APK。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.inhouseuser" >

<!-- *** POINT 10 *** Declare to use the in-house signature permission -->

<uses-permission

android:name="org.jssec.android.activity.inhouseactivity.MY_PERMISSION" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<activity

android:name="org.jssec.android.activity.inhouseuser.InhouseUserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

InhouseUserActivity.java

package org.jssec.android.activity.inhouseuser;

import org.jssec.android.shared.PkgCert;

import org.jssec.android.shared.SigPerm;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.ActivityNotFoundException;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class InhouseUserActivity extends Activity {

// Target Activity information

private static final String TARGET_PACKAGE = "org.jssec.android.activity.inhouseactivity";

private static final String TARGET_ACTIVITY = "org.jssec.android.activity.inhouseactivity.InhouseActivity";

// In-house Signature Permission

private static final String MY_PERMISSION = "org.jssec.android.activity.inhouseactivity.MY_PERMISSION";

// In-house certificate hash value

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// Certificate hash value of "androiddebugkey" in the debug.keystore.

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// Certificate hash value of "my company key" in the keystore.

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

private static final int REQUEST_CODE = 1;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

}

public void onUseActivityClick(View view) {

// *** POINT 11 *** Verify that the in-house signature permission is defined by an in-house application.

if (!SigPerm.test(this, MY_PERMISSION, myCertHash(this))) {

Toast.makeText(this, "The in-house signature permission is not declared by in-house application.",

Toast.LENGTH_LONG).show();

return;

}

// ** POINT 12 *** Verify that the destination application is signed with the in-house certificate.

if (!PkgCert.test(this, TARGET_PACKAGE, myCertHash(this))) {

Toast.makeText(this, "Target application is not an in-house application.", Toast.LENGTH_LONG).show();

return;

}

try {

Intent intent = new Intent();

// *** POINT 13 *** Sensitive information can be sent only by putExtra() since the destination application is in-house.

intent.putExtra("PARAM", "Sensitive Info");

// *** POINT 14 *** Use explicit intents to call an In-house Activity.

intent.setClassName(TARGET_PACKAGE, TARGET_ACTIVITY);

startActivityForResult(intent, REQUEST_CODE);

}

catch (ActivityNotFoundException e) {

Toast.makeText(this, "Target activity not found.", Toast.LENGTH_LONG).show();

}

}

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

if (resultCode != RESULT_OK) return;

switch (requestCode) {

case REQUEST_CODE:

String result = data.getStringExtra("RESULT");

// *** POINT 15 *** Handle the received data carefully and securely,

// even though the data came from an in-house application.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据”。

Toast.makeText(this, String.format("Received result: \"%s\"", result), Toast.LENGTH_LONG).show();

break;

}

}

}

SigPerm.java

package org.jssec.android.shared;

import android.content.Context;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.PermissionInfo;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class SigPerm {

public static boolean test(Context ctx, String sigPermName, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

try{

// Get the package name of the application which declares a permission named sigPermName.

PackageManager pm = ctx.getPackageManager();

PermissionInfo pi = pm.getPermissionInfo(sigPermName, PackageManager.GET_META_DATA);

String pkgname = pi.packageName;

// Fail if the permission named sigPermName is not a Signature Permission

if (pi.protectionLevel != PermissionInfo.PROTECTION_SIGNATURE) return false;

// compare hash values of pkgname and expected preset value

if (Build.VERSION.SDK_INT >= 28) {

// * if API Level >= 28, we can validate directly by an API of Package Manager

return pm.hasSigningCertificate(pkgname, Utils.hex2Bytes(correctHash), CERT_INPUT_SHA256);

} else {

// else(API Level < 28), by using a facility of PkgCert, get the hash value and compare

return correctHash.equals(PkgCert.hash(ctx, pkgname));

}

} catch (NameNotFoundException e){

return false;

}

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // Will not handle multiple signatures.

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

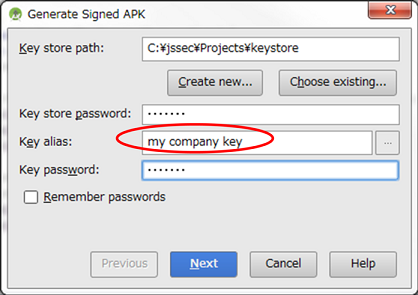

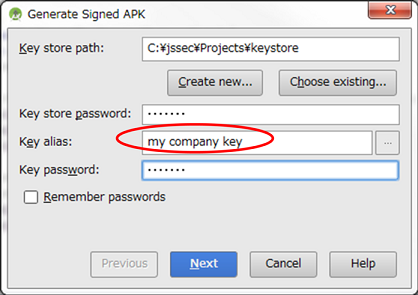

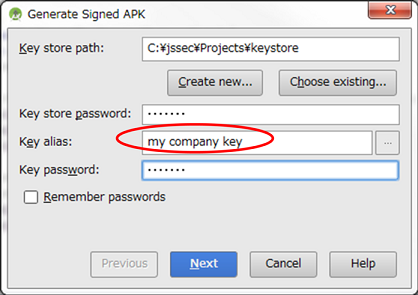

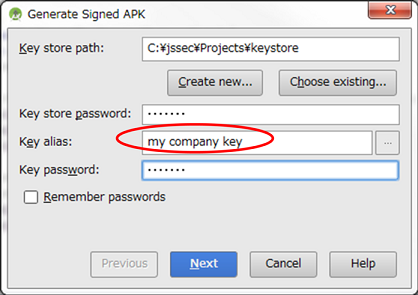

*** 要点 16 *** 导出 APK 时,使用与目标应用程序相同的开发人员密钥签署 APK。

图 4.1.3 使用与目标应用程序相同的开发人员密钥签署 APK

4.1.2.规则手册¶

在创建活动或向活动发送意图时,请务必遵循以下规则。

- 仅用于应用程序内部的活动必须设置为“私有”(必需)

- 请勿指定 taskAffinity(必需)

- 请勿指定 launchMode(必需)

- 请勿为启动活动的意图设置 FLAG_ACTIVITY_NEW_TASK 标志(必需)

- 小心、安全处理接收到的意图(必需)

- 在验证内部应用程序是否定义了内部定义的签名权限后再使用它(必需)

- 返回结果时,请注意目标应用程序中该结果信息泄漏的可能性(必需)

- 如果预定了目标活动,请使用显式意图。(必需)

- 小心、安全地处理请求的活动返回的数据(必需)

- 如果链接到另一公司的应用程序,请验证目标活动(必需)

- 转手提供资产时,应使用相同的保护级别保护资产(必需)

- 应尽可能限制发送敏感信息(推荐)

4.1.2.1.仅用于应用程序内部的活动必须设置为“私有”(必需)¶

仅在单个应用程序中使用的活动不需要从其他应用程序接收任何意向。开发人员通常假定私有活动不会受到攻击,但有必要将这些活动显式设置为私有,以阻止收到恶意意图。

AndroidManifest.xml

<!-- Private activity -->

<!-- *** POINT 3 *** Explicitly set the exported attribute to false.-->

<activity

android:name=".PrivateActivity"

android:label="@string/app_name"

android:exported="false" />

不应对仅在单个应用程序中使用的活动设置意图筛选器。由于意图过滤器的特征和其工作方式的特征,即使您打算将意图发送至私有活动,但如果您通过意图过滤器发送意图,则可能无意中启动另一个活动。请参阅高级主题“4.1.3.1.组合导出的属性和意图过滤器设置(用于活动)”,以了解更多详细信息。

AndroidManifest.xml(Not recommended)

<!-- Private activity -->

<!-- *** POINT 3 *** Explicitly set the exported attribute to false.-->

<activity

android:name=".PictureActivity"

android:label="@string/picture_name"

android:exported="false" >

<intent-filter>

<action android:name=”org.jssec.android.activity.OPEN />

</intent-filter>

</activity>

4.1.2.2.请勿指定 taskAffinity(必需)¶

在 Android 操作系统中,活动由任务管理。任务名称由根活动具有的相关性确定。另一方面,对于根活动以外的活动,活动所属的任务不是仅由相关性确定,也取决于活动的启动模式。请参阅“4.1.3.4.根活动”,以了解更多详细信息。

在默认设置中,每个活动都使用其程序包名称作为其相关性。因此,任务是根据应用程序分配的,所以单个应用程序中的所有活动都属于同一任务。要更改任务分配,您可以在 AndroidManifest.xml 文件中明确声明相关性,也可以在发送到活动的意图中设置标志。但是,如果您更改任务分配,则另一个应用程序可能读取发送到属于另一个任务的活动的意向。

请确保在 AndroidManifest.xml 文件中不指定 android:taskAffinity,并使用默认设置,将相关性保持为软件包名称,以防止发送或接收的意图中的敏感信息被其他应用程序读取。

下面是用于创建和使用私有活动的 AndroidManifest.xml 文件示例。

AndroidManifest.xml

<!-- *** POINT 1 *** Do not specify taskAffinity -->

<application

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- *** POINT 1 *** Do not specify taskAffinity -->

<activity

android:name=".PrivateUserActivity"

android:label="@string/app_name" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<!-- Private activity -->

<!-- *** POINT 1 *** Do not specify taskAffinity -->

<activity

android:name=".PrivateActivity"

android:label="@string/app_name"

android:exported="false" />

</application>

请参阅“Google Android 编程指南”[2]、Google 开发人员 API 指南“任务和反堆栈”[3]、“4.1.3.3.读取发送至活动的意图”和“4.1.3.4.根活动”,以了解有关任务和相关性的更多详细信息。

| [2] | Author Egawa, Fujii, Asano, Fujita, Yamada, Yamaoka, Sano, Takebata, “Google Android Programming Guide”, ASCII Media Works, July 2009 |

| [3] | http://developer.android.com/guide/components/tasks-and-back-stack.html |

4.1.2.3.请勿指定 launchMode(必需)¶

活动启动模式用于控制启动活动时创建新任务和活动实例的设置。默认情况下,它设置为“标准”。在“标准”设置中,启动活动时始终创建新实例,任务遵循属于调用活动的任务,并且不能创建新任务。创建新任务时,其他应用程序可能会读取调用意图的内容,因此当意图中包括敏感信息时,需要使用“标准”活动启动模式设置。

可以在 AndroidManifest.xml 文件中的 android:launchMode 属性中显式设置活动启动模式,但由于上述原因,不应在活动声明中设置此模式,且该值应保留为默认的“标准”。

AndroidManifest.xml

<!-- *** POINT 2 *** Do not specify launchMode -->

<activity

android:name=".PrivateUserActivity"

android:label="@string/app_name" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<!-- Private activity -->

<!-- *** POINT 2 *** Do not specify launchMode -->

<activity

android:name=".PrivateActivity"

android:label="@string/app_name"

android:exported="false" />

</application>

请参阅“4.1.3.3.读取发送至活动的意图”和“4.1.3.4.根活动”。

4.1.2.4.不要为启动活动的意图设置 FLAG_ACTIVITY_NEW_TASK 标志(必需)¶

在执行 startActivity() 或 startActivityForResult() 时,可以更改活动的启动模式,在某些情况下可能会生成新任务。因此,在执行期间,请不更改活动的启动模式。

要更改活动启动模式,请使用 setFlags() 或 addFlags(), 设置 Intent 标志,并将该 Intent 用作 startActivity() 或 startActivityForResult() 的参数。FLAG_ACTIVITY_NEW_TASK 是用于创建新任务的标志。设置 FLAG_ACTIVITY_NEW_TASK 后,如果被调用的活动在后台或前台不存在,则将创建新任务。

FLAG_ACTIVITY_MULTIPLE_TASK 标志可以与 FLAG_ACTIVITY_NEW_TASK 同时设置。在这种情况下,将始终创建新任务。可以使用任一设置创建新任务,因此不应将这些任务设置为处理敏感信息的 Intent。

发送 intent 的示例

Intent intent = new Intent();

// *** POINT 6 *** Do not set the FLAG_ACTIVITY_NEW_TASK flag for the intent to start an activity.

intent.setClass(this, PrivateActivity.class);

intent.putExtra("PARAM", "Sensitive Info");

startActivityForResult(intent, REQUEST_CODE);

此外,您可能会认为,即使已通过显式设置 FLAG_ACTIVITY_EXCLUDE_FROM_RECENTS 标志创建了新任务,也有一种方法可以防止读取 Intent 的内容。但是,即使使用此方法,内容也可以由第三方读取,因此您应该避免使用 FLAG_ACTIVITY_NEW_TASK。

请参阅“4.1.3.1.合并导出的属性和意图过滤器设置(用于活动)”、“4.1.3.3.读取发送至活动的意图”和“4.1.3.4.Root 活动”。

4.1.2.5.小心、安全处理接收到的意图(必需)¶

风险因活动类型而异,但在处理收到的意图数据时,您首先应该做的是输入验证。

由于公共活动可以接收来自不受信任来源的意图,因此它们可能会受到恶意软件的攻击。另一方面,私有活动永远不会直接从其他应用程序接收任何意图,但目标应用程序中的公共活动可能会将恶意意图转发到私人活动,因此您不应假定私人活动无法接收任何恶意输入。由于合作伙伴活动和内部活动也存在被转发恶意意图的风险,因此也有必要对这些意图执行输入验证。

请参阅“3.2. —谨慎且安全地处理输入数据。

4.1.2.6.在验证内部应用程序是否定义了内部定义的签名权限后再使用它(必需)¶

创建活动时,请确保通过定义内部签名权限来保护内部活动。由于在 AndroidManifest.xml 文件中定义权限或声明权限请求不能提供足够的安全性,请务必参阅“5.2.1.2.如何使用内部定义的签名权限在内部应用程序之间通信。”

4.1.2.7.返回结果时,请注意目标应用程序中该结果信息泄漏的可能性(必需)¶

使用 setResult() 返回数据时,目标应用程序的可靠性将取决于活动类型。当使用公共活动返回数据时,目标系统可能会变成恶意软件,在这种情况下,信息可能会以恶意方式使用。对于私人活动和内部活动,无需担心返回的数据被恶意使用,因为它们将返回到您控制的应用程序中。合作伙伴活动在一定程度上处于中间阶段。

如上所述,当从活动返回数据时,您需要注意目标应用程序中的信息泄露。

返回数据的示例。

public void onReturnResultClick(View view) {

// *** POINT 6 *** Information that is granted to be disclosed to a partner application can be returned.

Intent intent = new Intent();

intent.putExtra("RESULT", "Information that is granted to disclose to partner applications");

setResult(RESULT_OK, intent);

finish();

}

4.1.2.8.如果预定了目标活动,请使用显式意图。(必需)¶

使用隐式 Intent 的活动时,作为 Intent 发送目标的活动由 Android 操作系统确定。如果将 Intent 误发送给恶意软件,则会发生信息泄露。另一方面,当使用显式 Intent 活动时,只有目标活动会收到 Intent,这样就更安全了。

除非用户绝对有必要确定应将 Intent 发送到哪个应用程序的活动,否则应使用显式 Intent 并提前指定目标。

在同一应用程序中按显式 Intent 使用活动

Intent intent = new Intent(this, PictureActivity.class);

intent.putExtra("BARCODE", barcode);

startActivity(intent);

按显式 Intent 使用其他应用程序的公共活动

Intent intent = new Intent();

intent.setClassName(

"org.jssec.android.activity.publicactivity",

"org.jssec.android.activity.publicactivity.PublicActivity");

startActivity(intent);

但是,即使按显式 Intent 使用其他应用程序的公共活动,目标活动也可能是恶意软件。这是因为,即使您按数据包名称限制目标,恶意应用程序仍可能假冒与实际应用程序相同的数据包名称。要消除此类风险,必须考虑使用合作伙伴或内部人员。

4.1.2.9.小心、安全地处理请求的活动返回的数据(必需)¶

虽然根据您访问的活动类型,风险略有不同,但在处理作为返回值接收的 Intent 数据时,您始终需要对收到的数据执行输入验证。

公共活动必须接受来自不受信任来源的返回 Intent,因此在访问公共活动时,返回的 Intent 可能实际上是由恶意软件发送的。通常错误地认为,私人活动返回的所有 Intent 都是安全的,因为它们来自同一应用程序。但是,由于可能会间接转发从不受信任来源收到的 Intent,因此您不应盲目信任该 Intent 的内容。合作伙伴和内部活动面临的风险介于私人和公共活动之间。请确保对这些活动也执行输入验证。

请参阅“3.2. —谨慎且安全地处理输入数据”,了解更多信息。

4.1.2.10.如果链接到其他公司的应用程序,请验证目标活动(必需)¶

在链接到其他公司的应用程序时,请确保有白名单。为此,您可以在应用程序中保存公司证书哈希的副本,并使用目标应用程序的证书哈希进行检查。这将防止恶意应用程序冒充发送 Intent。请参阅示例代码部分“4.1.1.3.创建/使用合作伙伴活动”了解具体的实施方法。有关技术详细信息,请参阅“4.1.3.2.验证请求应用程序。”

4.1.2.11.转手提供资产时,应使用相同的保护级别保护资产(必需)¶

如果将受权限保护的信息或功能资产转手提供给另一个应用程序,您需要确保它具有访问该资产所需的相同权限。在 Android 操作系统权限安全模型中,只有获得适当权限的应用程序才能直接访问受保护的资产。但是,这存在漏洞,因为对资产具有权限的应用程序可以充当代理并允许访问无特权应用程序。实质上,这与重新委派权限相同,因此被称为“权限重新委派”问题。请参阅“5.2.3.4.权限重新委派问题。”

4.1.2.12.应尽可能限制发送敏感信息(推荐)¶

您不应将敏感信息发送给不受信任方。即使您链接到特定应用程序,您仍有可能无意中将 Intent 发送到不同的应用程序,或者恶意第三方可能窃取您的 Intent。请参阅“4.1.3.5.使用活动时的日志输出。”

在向活动发送敏感信息时,您需要考虑信息泄露的风险。您必须假定恶意第三方可以获取 Intent 中发送到公共活动的所有数据。此外,在将 Intent 发送给合作伙伴或内部活动时,也会存在各种信息泄露风险,具体取决于实施情况。即使将数据发送到私人活动,但可能会有通过 LogCat 泄露 Intent 中的数据的风险。Intent 附加部分中的信息不会输出到 LogCat,因此最好在其中存储敏感信息。

但是,不发送敏感数据是防止信息泄露的唯一完美解决方案,因此您应尽可能限制发送的敏感信息量。当需要发送敏感信息时,最佳做法是仅发送到受信任的活动,并确保不会通过 LogCat 泄露信息。

此外,不应将敏感信息发送到 Root 活动。Root 活动是在创建任务时首先调用的活动。例如,从启动器启动的活动始终是 Root 活动。

请参阅“4.1.3.3.读取发送至活动的意图”和“4.1.3.4.Root 活动”了解有关 Root 活动的更多详情。

4.1.3.高级主题¶

4.1.3.1.组合导出的属性和意图过滤器设置(用于活动)¶

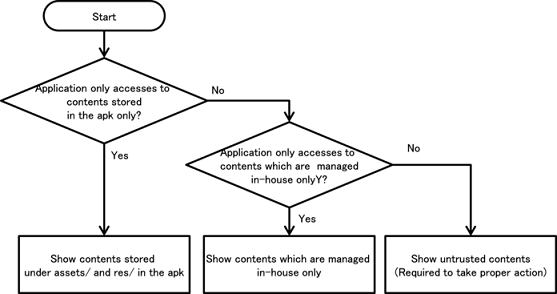

我们已在本指南中说明了如何实施这四种类型的活动:私有活动、公共活动、合作伙伴活动和内部活动。对于在 AndroidManifest.xml 文件中定义的导出属性的每种类型和在下表中定义的意图过滤器元素,有各种允许的设置组合。请验证导出的属性和意图过滤器元素与您尝试创建的活动的兼容性。

| 导出属性的值 | |||

| true | false | 未指定 | |

| 已定义意图过滤器 | 公共 | (请勿使用) | (请勿使用) |

| 未定义意图过滤器 | 公共、合作伙伴、内部 | 私有 | (请勿使用) |

如果未指定活动的导出属性,则该活动是否为公开活动取决于该活动是否存在意图筛选器。[4] 但是,在此指南中,禁止将导出的属性设置为未指定。通常,如之前所述,最好避免使用依赖于任何给定 API 的默认行为的实施;此外,如果存在用于配置重要安全相关设置——如导出的属性——的显式方法,则最好始终使用这些方法。

| [4] | 如果定义了任何意图过滤器,则活动为公共;否则为专用。更多信息,请参阅https://developer.android.com/guide/topics/manifest/activity-element.html#exported. |

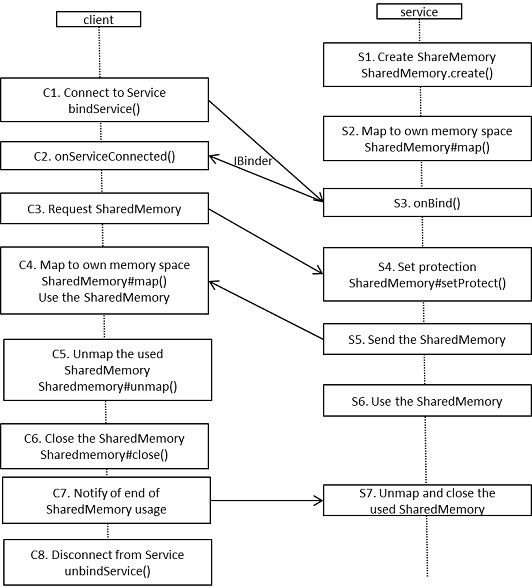

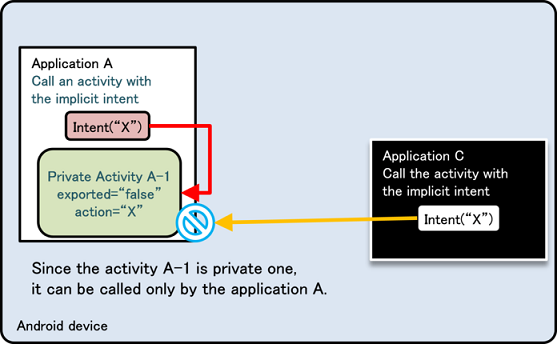

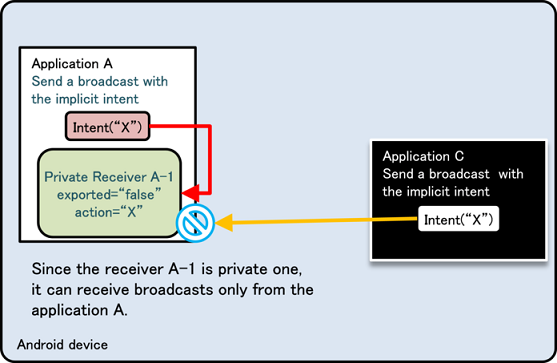

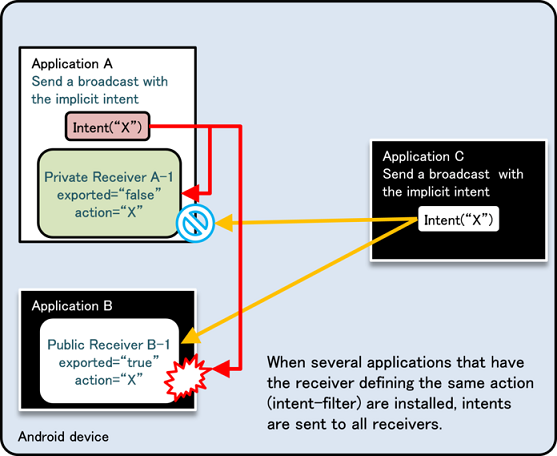

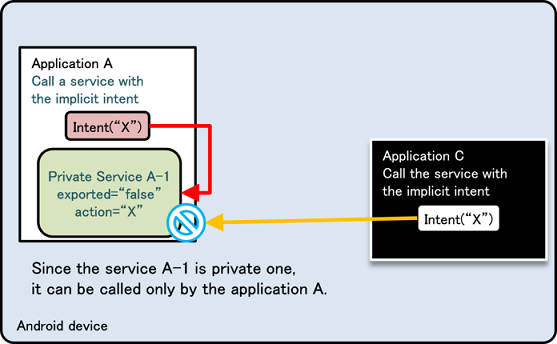

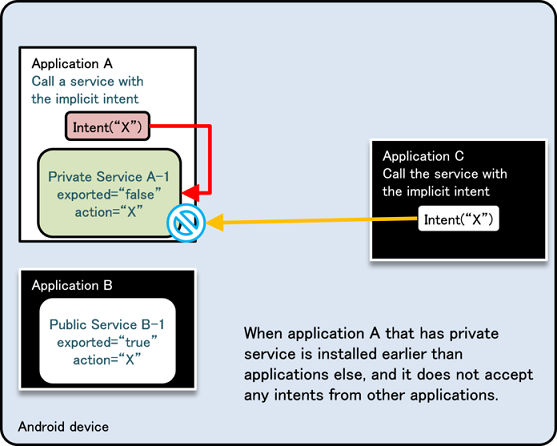

不应使用未定义的意图过滤器和导出的 false 属性的原因是 Android 行为中存在漏洞,并且由于意图过滤器的工作方式,可能会意外调用其他应用程序的活动。下面的两个图显示了此说明。图 4.1.4 是一个正常行为的示例,其中只有来自同一应用程序的隐式意图才能调用私有活动(应用程序 A)。意图过滤器(操作 = “X”)定义为仅在应用程序 A 中工作,因此这是预期行为。

图 4.1.4 正常行为示例

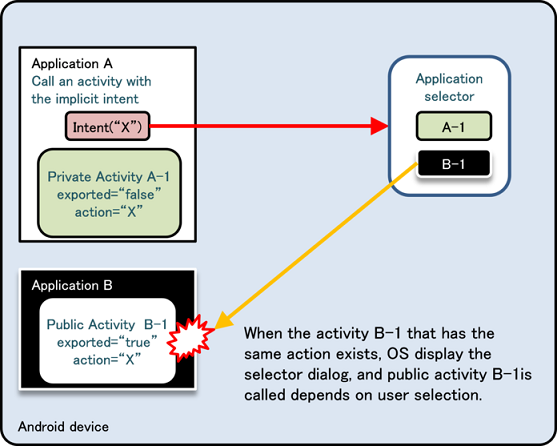

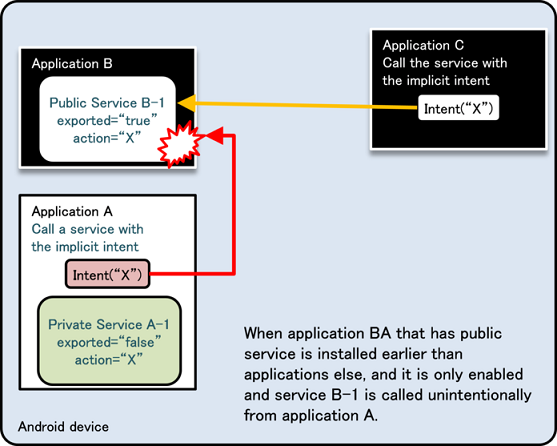

下面的图 4.1.5 显示了在应用程序 B 和应用程序 A 中定义相同的意图过滤器(操作 =“X”)的情况。应用程序 A 尝试通过发送隐式意图在同一应用程序中调用私有活动,但此时会出现一个对话框,询问用户要选择哪个应用程序,同时应用程序 B 中由于用户选择错误调用了公共活动 B-1。由于存在漏洞,可能会将敏感信息发送到其他应用程序或者应用程序会收到意外的重新调整值。

图 4.1.5 异常行为的示例

如上所示,使用意图过滤器将隐式意图发送至私有活动可能导致意外行为,因此最好避免此设置。此外,我们已验证此行为不依赖于应用程序 A 和应用程序 B 的安装顺序。

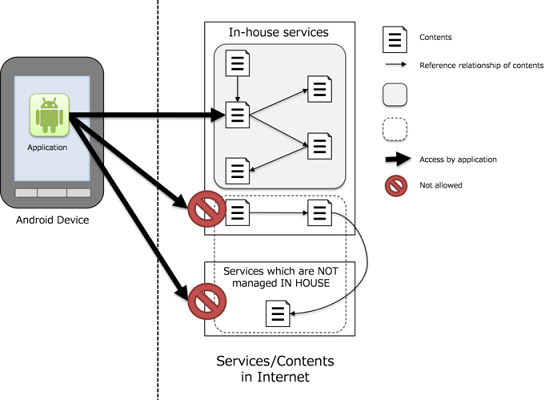

4.1.3.2.验证请求应用程序¶

此处我们将介绍有关如何实施合作伙伴活动的技术信息。合作伙伴应用程序仅允许在白名单中注册的特定应用程序访问,并拒绝所有其他应用程序。由于内部应用程序以外的应用程序也需要访问权限,因此我们不能使用签名权限进行访问控制。

简单地说,我们希望验证尝试使用合作伙伴活动的应用程序,方法是检查该应用程序是否已在预定义的白名单中注册,如果已注册,则允许访问;如果未注册,则拒绝访问。应用程序验证是通过从请求访问的应用程序获取证书并将其哈希与白名单中的证书进行比较来完成的。

有些开发人员可能认为仅仅比较软件包名称就足够了,而不必获取证书。但是,合法应用程序的软件包名称很容易造假,因此这不是检查可靠性的好方法。不应使用任意可分配的值进行身份验证。另一方面,由于只有应用程序开发人员才有用于签署其证书的开发人员密钥,这是一种更好的识别方法。由于证书不容易被造假,除非恶意第三方可以窃取开发人员密钥,否则恶意应用程序受到信任的可能性很小。虽然可以将整个证书存储在白名单中,但只存储 SHA-256 哈希值就已足够,以便将文件大小降到最低。

使用此方法有两个限制。

- 请求应用程序必须使用 startActivityForResult(),而不是 startActivity()。

- 请求的应用程序只能从活动调用。

第二个限制是由于第一个限制而施加的限制,因此在技术上只有一个限制。

此限制由于获取调用应用程序的程序包名称的活动 Activity.getCallingPackage() 的限制而发生。Activity.getCallingPackage() 仅在 startActivityForResult() 调用源(请求)应用程序时才返回源(请求)应用程序的程序包名称,但遗憾的是,当 startActivity() 调用时,它仅返回空值。因此,当使用此处说明的方法时,源(请求)应用程序需要使用 startActivityForResult(),即使它不需要获取返回值。此外,startActivityForResult() 只能在活动类中使用,因此源(请求者)仅限于活动。

PartnerActivity.java

package org.jssec.android.activity.partneractivity;

import org.jssec.android.shared.PkgCertWhitelists;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PartnerActivity extends Activity {

// *** POINT 4 *** Verify the requesting application's certificate through a predefined whitelist.

private static PkgCertWhitelists sWhitelists = null;

private static void buildWhitelists(Context context) {

boolean isdebug = Utils.isDebuggable(context);

sWhitelists = new PkgCertWhitelists();

// Register certificate hash value of partner application org.jssec.android.activity.partneruser.

sWhitelists.add("org.jssec.android.activity.partneruser", isdebug ?

// Certificate hash value of "androiddebugkey" in the debug.keystore.

"0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255" :

// Certificate hash value of "partner key" in the keystore.

"1F039BB5 7861C27A 3916C778 8E78CE00 690B3974 3EB8259F E2627B8D 4C0EC35A");

// Register the other partner applications in the same way.

}

private static boolean checkPartner(Context context, String pkgname) {

if (sWhitelists == null) buildWhitelists(context);

return sWhitelists.test(context, pkgname);

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// *** POINT 4 *** Verify the requesting application's certificate through a predefined whitelist.

if (!checkPartner(this, getCallingActivity().getPackageName())) {

Toast.makeText(this,

"Requesting application is not a partner application.",

Toast.LENGTH_LONG).show();

finish();

return;

}

// *** POINT 5 *** Handle the received intent carefully and securely, even though the intent was sent from a partner application.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据。”

Toast.makeText(this, "Accessed by Partner App", Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// *** POINT 6 *** Only return Information that is granted to be disclosed to a partner application.

Intent intent = new Intent();

intent.putExtra("RESULT", "Information for partner applications");

setResult(RESULT_OK, intent);

finish();

}

}

PkgCertWhitelists.java

package org.jssec.android.shared;

import java.util.HashMap;

import java.util.Map;

import android.content.Context;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class PkgCertWhitelists {

private Map<String, String> mWhitelists = new HashMap<String, String>();

public boolean add(String pkgname, String sha256) {

if (pkgname == null) return false;

if (sha256 == null) return false;

sha256 = sha256.replaceAll(" ", "");

if (sha256.length() != 64) return false; // SHA-256 -> 32 bytes -> 64 chars

sha256 = sha256.toUpperCase();

if (sha256.replaceAll("[0-9A-F]+", "").length() != 0) return false; // found non hex char

mWhitelists.put(pkgname, sha256);

return true;

}

public boolean test(Context ctx, String pkgname) {

// Get the correct hash value which corresponds to pkgname.

String correctHash = mWhitelists.get(pkgname);

// Compare the actual hash value of pkgname with the correct hash value.

if (Build.VERSION.SDK_INT >= 28) {

// ** if API Level >= 28, it is possible to validate directly by new API of PackageManager

PackageManager pm = ctx.getPackageManager();

return pm.hasSigningCertificate(pkgname, hex2Bytes(correctHash), CERT_INPUT_SHA256);

} else {

// else (API Level < 28) use a facility of PkgCert

return PkgCert.test(ctx, pkgname, correctHash);

}

}

private byte[] hex2Bytes(String s) {

int len = s.length();

byte[] data = new byte[len / 2];

for (int i = 0; i < len; i += 2) {

data[i / 2] = (byte) ((Character.digit(s.charAt(i), 16) << 4)

+ Character.digit(s.charAt(i+1), 16));

}

return data;

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // Will not handle multiple signatures.

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

4.1.3.3.读取发送到活动的意图¶

在 Android 5.0(API 等级 21)及更高版本中,使用 getRecentTasks 检索的信息已限制为调用方自己的任务,并且可能是一些其他已知不敏感的任务。但是,支持 Android 5.0(API 等级 21)下的版本的应用程序应能防止泄露敏感信息。

下面描述了 Android 5.0 和更早版本中出现的此问题的内容。

发送到任务根活动的意图将添加到任务历史记录中。根活动是任务中开始的第一个活动。任何应用程序都可以使用 ActivityManager 类读取添加到任务历史记录中的意图。

下面显示了从应用程序读取任务历史记录的示例代码。要浏览任务历史记录,请在 AndroidManifest.xml 文件中指定 GET_TASKS 权限。

AndroidManifest.xml

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.intent.maliciousactivity" >

<!-- Use GET_TASKS Permission -->

<uses-permission android:name="android.permission.GET_TASKS" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name"

android:theme="@style/AppTheme" >

<activity

android:name=".MaliciousActivity"

android:label="@string/title_activity_main"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

MaliciousActivity.java

package org.jssec.android.intent.maliciousactivity;

import java.util.List;

import java.util.Set;

import android.app.Activity;

import android.app.ActivityManager;

import android.content.Intent;

import android.os.Bundle;

import android.util.Log;

public class MaliciousActivity extends Activity {

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.malicious_activity);

// Get am ActivityManager instance.

ActivityManager activityManager = (ActivityManager) getSystemService(ACTIVITY_SERVICE);

// Get 100 recent task info.

List<ActivityManager.RecentTaskInfo> list = activityManager

.getRecentTasks(100, ActivityManager.RECENT_WITH_EXCLUDED);

for (ActivityManager.RecentTaskInfo r : list) {

// Get Intent sent to root Activity and Log it.

Intent intent = r.baseIntent;

Log.v("baseIntent", intent.toString());

Log.v(" action:", intent.getAction());

Log.v(" data:", intent.getDataString());

if (r.origActivity != null) {

Log.v(" pkg:", r.origActivity.getPackageName() + r.origActivity.getClassName());

}

Bundle extras = intent.getExtras();

if (extras != null) {

Set<String> keys = extras.keySet();

for(String key : keys) {

Log.v(" extras:", key + "=" + extras.get(key).toString());

}

}

}

}

}

您可以使用 ActivityManager 类的 getRecentTasks() 函数获取任务历史记录的指定条目。每个任务的信息存储在 ActivityManager.RecentTaskInfo 类的实例中,但发送到任务根活动的意图存储在其成员变量 baseIntent 中。由于根活动是在创建任务时启动的活动,因此在调用活动时,请确保不要满足以下两个条件。

- 调用活动时将创建新任务。

- 调用的活动是任务已存在于后台或前台的根活动。

4.1.3.4.根活动¶

根活动是指作为任务起点的活动。换言之,这是创建任务时启动的活动。例如,当启动器启动默认活动时,此活动将是根活动。根据 Android 规范,可以从任意应用程序读取发送到根活动的意图的内容。因此,有必要采取对策,确保不要向根活动发送敏感信息。在本指南中,我们制定了以下三条规则,以避免将调用活动变成根活动。

- 不应指定 taskAffinity。

- 不应指定 launchMode。

- 不应在发送至活动的意图中设置 FLAG_ACTIVITY_NEW_TASK 标志。

我们认为在以下情况中活动可能成为的根活动。调用活动成为根活动取决于以下因素。

- 调用活动的启动模式

- 调用活动的任务及其启动模式

首先,让我解释一下“活动的启动模式”。可以通过在 AndroidManifest.xml 中编写 android:launchMode 来设置活动的启动模式。如果未写入,则将其视为“标准”。此外,还可以通过设置为意图的标志来更改启动模式。标志“FLAG_ACTIVITY_NEW_TASK”通过“singleTask”模式启动活动。

可以指定的启动模式如下所示。我将主要介绍与根活动的关系。

标准¶

此模式调用的活动不是根活动,并且属于调用端任务。每次调用时,都会生成活动实例。

singleTop¶

此启动模式与“标准”模式相同,只是在启动前台任务最前端显示的活动时不会生成实例。

singleTask¶

此启动模式确定任务按相关性值属于的活动。当后台或前台都不存在与活动相关性匹配的任务时,任务将与活动实例一起生成新任务。当任务存在时,不会生成任何一项。在以前的实例中,启动活动的实例成为根。

singleInstance¶

与“singleTask”相同,但以下几点不同。只有根活动可以属于新生成的任务。因此,通过此模式启动的活动实例始终是根活动。现在,我们需要注意的是,调用活动的类名称和包括在任务中的活动的类名称是不同的,尽管具有相同名称的调用活动相关性的任务已存在。

从上面的内容中,我们可以了解由“singleTask”或“singleInstance”启动的活动可能成为根。为确保应用程序的安全,不应通过这些模式启动应用程序。

接下来,我将介绍“活动的任务及其启动模式”。即使活动是通过“标准”模式调用的,它在某些情况下也会成为根活动,具体取决于活动所属的任务状态。

例如,请考虑名调用活动的任务已经在后台运行的情况。

此处的问题是任务的活动实例由“singleInstance”启动。当“标准”调用的活动的相关性与任务相同时,现有“singleInstance”活动的限制将生成新任务。但是,当每个活动的类名称相同时,不会生成任务,将使用现有活动实例。在任何情况下,调用活动都将成为根活动。

如上所述,调用根活动的情况非常复杂,例如,它取决于执行状态。因此,在开发应用程序时,最好通过“标准”模式设计活动。

例如,发送到私有活动的意图是从其他应用程序中读出的,示例代码显示私有活动的调用方是通过“singleInstance”模式启动的。在此示例代码中,私有活动通过“标准”模式启动,但此私有活动由于调用方活动的“singleInstance”条件,将成为新任务的根活动。此时,发送到私有活动的敏感信息将记录在任务历史中,以便可以从其他应用程序中读取。还有一点,调用方活动和私有活动具有相同的相关性。

AndroidManifest.xml(Not recommended)

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.singleinstanceactivity" >

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- Set the launchMode of the root Activity to "singleInstance".-->

<!-- Do not use taskAffinity -->

<activity

android:name="org.jssec.android.activity.singleinstanceactivity.PrivateUserActivity"

android:label="@string/app_name"

android:launchMode="singleInstance"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<!-- Private activity -->

<!-- Set the launchMode to "standard."-->

<!-- Do not use taskAffinity -->

<activity

android:name="org.jssec.android.activity.singleinstanceactivity.PrivateActivity"

android:label="@string/app_name"

android:exported="false" />

</application>

</manifest>

私人活动仅将结果返回至接收的意图。

PrivateActivity.java

package org.jssec.android.activity.singleinstanceactivity;

import android.app.Activity;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PrivateActivity extends Activity {

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.private_activity);

// Handle intent securely, even though the intent sent from the same application.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据”。

String param = getIntent().getStringExtra("PARAM");

Toast.makeText(this, String.format("Received param: \"%s\"", param), Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

Intent intent = new Intent();

intent.putExtra("RESULT", "Sensitive Info");

setResult(RESULT_OK, intent);

finish();

}

}

在私人活动的呼叫方端,私人活动通过“标准”模式启动,而不将标志设置为“意图”。

PrivateUserActivity.java

package org.jssec.android.activity.singleinstanceactivity;

import android.app.Activity;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PrivateUserActivity extends Activity {

private static final int REQUEST_CODE = 1;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.user_activity);

}

public void onUseActivityClick(View view) {

// Start the Private Activity with "standard" lanchMode.

Intent intent = new Intent(this, PrivateActivity.class);

intent.putExtra("PARAM", "Sensitive Info");

startActivityForResult(intent, REQUEST_CODE);

}

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

if (resultCode != RESULT_OK) return;

switch (requestCode) {

case REQUEST_CODE:

String result = data.getStringExtra("RESULT");

// Handle received result data carefully and securely,

// even though the data came from the Activity in the same application.

// Omitted, since this is a sample.请参阅“3.2 谨慎且安全地处理输入数据”。

Toast.makeText(this, String.format("Received result: \"%s\"", result), Toast.LENGTH_LONG).show();

break;

}

}

}

4.1.3.5.使用活动时的日志输出¶

使用活动时,ActivityManager 会将意图的内容输出到 LogCat。以下内容将输出到 LogCat,因此在这种情况下,此处不应包括敏感信息。

- 目标包名称

- 目标类名称

- Intent#setData() 设置的 URI

例如,当应用程序发送邮件时,如果应用程序将邮件地址指定为 URI,则邮件地址将输出到 LogCat。因此,最好通过设置附加项来发送。

按如下方式发送邮件时,邮件地址将显示在 LogCat 中。

MainActivity.java

// URI is output to the LogCat.

Uri uri = Uri.parse("mailto:test@gmail.com");

Intent intent = new Intent(Intent.ACTION_SENDTO, uri);

startActivity(intent);

使用“附加项”时,邮件地址不再显示在 logCat 中。

MainActivity.java

// Contents which was set to Extra, is not output to the LogCat.

Uri uri = Uri.parse("mailto:");

Intent intent = new Intent(Intent.ACTION_SENDTO, uri);

intent.putExtra(Intent.EXTRA_EMAIL, new String[] {"test@gmail.com"});

startActivity(intent);

但是,在某些情况下,其他应用程序可以使用 ActivityManager#getRecentTasks() 读取意图的附加数据。请参阅“4.1.2.2.请勿指定 taskAffinity(必需)”、“4.1.2.3.请勿指定 launchMode(必需)和“4.1.2.4.请勿为启动活动的意图设置 FLAG_ACTIVITY_NEW_TASK 标志(必需)”。

4.1.3.6.在 PreferenceActivity 中防止片段注入¶

当从 PreferenceActivity 派生的类为公共活动时,可能会出现一个称为片段注入 [5] 的问题。为防止出现此问题,必须覆盖 PreferenceActivity.IsValidFragment(),并检查其参数的有效性,以确保活动不会在无意中处理任何片段。(有关输入数据安全性的更多信息,请参阅“3.2 谨慎且安全地处理输入数据”一节。)

| [5] | 有关片段注入的更多信息,请参阅此网址:https://securityintelligence.com/new-vulnerability-android-framework-fragment-injection/ |

下面显示了已覆盖 IsValidFragment() 的示例。请注意,如果源代码被混淆,类名称和参数值比较的结果可能会更改。在这种情况下,有必要采取替代对策。

覆盖 isValidFragment() 方法示例

protected boolean isValidFragment(String fragmentName) {

// If the source code is obfuscated, we must pursue alternative strategies

return PreferenceFragmentA.class.getName().equals(fragmentName)

|| PreferenceFragmentB.class.getName().equals(fragmentName)

|| PreferenceFragmentC.class.getName().equals(fragmentName)

|| PreferenceFragmentD.class.getName().equals(fragmentName);

}

请注意,如果应用程序的 targetSdkVersion 为 19 或更高版本,无法覆盖 PreferenceActivity.isValidFragment(),将导致安全异常,且每当注入片段[ValidFragment() 被调用时]时,应用程序终端将终止,因此在这种情况下,覆盖 PreferenceActivity.isValidFragment() 是必须要做的。

4.1.3.7.自动填充框架¶

在 Android 8.0(API 等级 26)中添加了自动填充框架。使用此框架,应用程序可以存储用户输入的信息,如用户名、密码、地址、电话号码和信用卡,并在必要时检索此信息,以允许应用程序自动填写表单。这是一种可减轻用户数据输入负担的方便机制;但是,由于它允许给定应用程序将密码和信用卡等敏感信息传递给其他应用程序,因此必须谨慎处理。

框架概述¶

2 个组件¶

在下面的内容中,我们概述了自动填充框架注册的两个组件[6]。

- 符合自动填充条件的应用程序(用户应用程序):

- 将视图信息(文本和属性)传递至自动填充服务;根据需要从自动填充服务接收信息以自动填充表单。

- 所有具有活动的应用程序都是用户应用程序(在前台时)。

- 所有用户应用程序的所有视图都可以自动填充。还可以明确指定任何给定的单个视图不符合自动填充条件。

- 也可以将应用程序的“自动填充”限制在同一软件包内使用“自动填充”服务。

- 提供自动填充的服务(自动填充服务):

- 保存应用程序传递的“查看”信息(需要用户权限);为应用程序提供视图中(候选列表)自动填充所需的信息

- 符合保存此信息条件的视图由自动填充服务确定。(在自动填充框架内,默认情况下,有关活动中包含的所有视图的信息都将传递到自动填充服务。)

- 还可以制作由第三方提供的自动填充服务。

- 一个终端中可能存在多个服务,并且只有用户通过启用“设置”选择的服务(“无”也是可能的选择。)

- 服务还可以提供 UI 以通过密码输入或其他机制验证用户,从而保护处理的用户信息的安全性。

| [6] | 用户应用程序和自动填充服务可能属于同一个软件包(同一 APK 文件)或不同的软件包。 |

自动框架的程序流程图¶

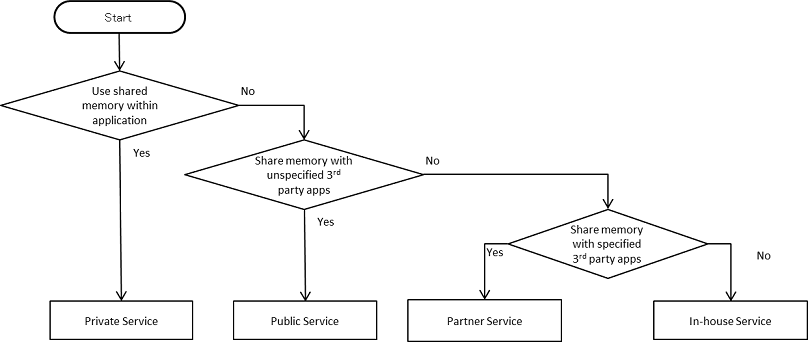

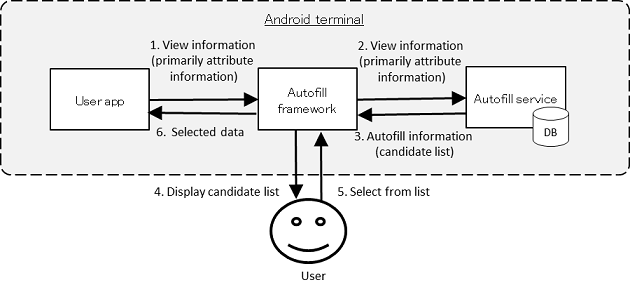

图 4.1.6 流程图说明了在自动填充过程中与自动填充相关的组件之间交互的程序流程。当由焦点在用户应用程序视图中移动等事件触发时,有关该视图的信息(主要是父 - 子关系和视图的各种属性)将通过自动填充框架传递到在“设置”中选择的自动填充服务。根据其接收的数据,自动填充服务从数据库获取自动填充所需的信息(候选列表),然后将此信息返回框架。框架向用户显示候选列表,应用程序使用用户选择的数据执行自动填充操作。

图 4.1.6 自动填充组件之间的程序流程

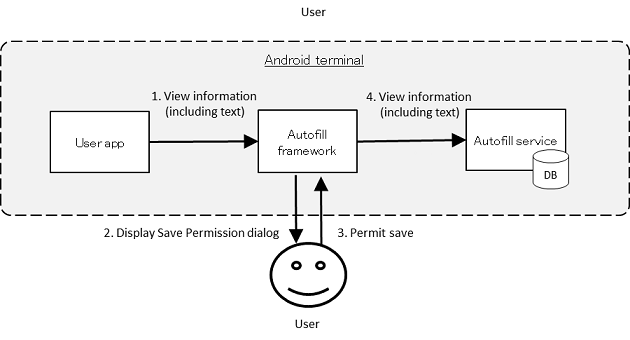

下一步,图 4.1.7 流程图说明了通过自动填充保存用户数据的程序流程。在通过调用 AutofillManager#commit() 触发事件或活动未设定焦点时,如果修改了视图的任何自动填充值,并且用户已通过自动填充框架显示的“保存权限”对话框授予权限,则通过“自动填充”框架将视图(包括文本)上的信息传递至通过“设置”选择的“自动填充”服务,并且自动填充服务将信息存储在数据库中以完成程序序列。

图 4.1.7 保存用户数据组件之间的程序流程

自动填充用户应用程序的安全问题¶

如上面“框架概述”一节中所述,自动填充框架采用的安全模型是基于一定的条件的,它是在假设用户配置设置以选择安全自动填充服务并对存储数据时要将哪些数据传递到哪些自动填充服务作出适当决策的前提下。

但是,如果用户无意中选择了不安全的自动填充服务,则用户可能允许存储不应传递到自动填充服务的敏感信息。接下来我们将讨论此类情形可能导致的损害。

保存信息时,如果用户选择了自动填充服务并通过保存权限对话框授予了该服务的权限,则当前使用中的应用程序显示的活动中包含的所有视图的信息都可能会传递到自动填充服务。如果自动填充服务是恶意软件,或者出现其他安全问题,例如,如果自动填充服务将查看信息存储在外部存储介质或不安全的云服务上,则可能会造成应用程序处理的信息被泄露的风险。

另一方面,在自动填充期间,如果用户选择了一个恶意软件作为自动填充服务,则恶意软件传输的值作为输入内容进入应用程序。此时,如果应用程序或应用程序向其发送数据的云服务未充分验证数据输入的安全性,则可能出现信息泄露和/或应用程序或服务终止的风险。

请注意,如上面的“2 组件”部分所述,具有活动的应用程序自动符合自动填充条件,因此所有具有活动的应用程序开发人员在设计和实施应用程序时必须考虑上述风险。在接下来的内容中,我们将提出缓解上述风险的对策,我们建议根据应用程序要求采取对策,请参阅“3.1.3.资产分类和保护对策”和其他相关资源。

降低风险的步骤:1¶

如上所述,自动填充框架内的安全性最终仅由用户自行决定。因此,应用程序可用的对策范围在一定程度上有限。但是,有一种方法可以缓解上述问题:将视图的 importantForAutofill 属性设置为“no”可确保不会将任何视图信息传递至自动填充服务(即,视图不符合“自动填充”条件),即使用户无法做出适当的选择或权限(例如选择一个恶意软件作为自动填充服务)也是如此。[7]

| [7] | 即使在执行此步骤后,在某些情况下也可能无法避免上述安全问题,例如,如果用户有意使用自动填充。实施“降低风险的步骤:2”中描述的步骤将在这些情况下提高安全性。 |

importantForAutofill 属性可以通过以下任何方法指定。

- 在布局 XML 中设置 importantForAutofill 属性

- 调用 View#setImportantForAutofill()

可为此属性设置的值如下所示。确保使用适合指定范围的值。特别要注意的是,当视图的值设置为“否”时,该视图将不符合自动填充条件,但其子项仍可用于自动填充。默认值为“自动”。

|

指定视图 | 子视图 |

|

“自动”[8] | “自动”[8] |

|

否 | 是 |

|

否 | 否 |

|

是 | 是 |

|

是 | 否 |

| [8] | (1, 2) 由自动填充框架确定 |

也可以使用 AutofillManager#hasEnabledAutofillServices(),将自动填充功能限制为在同一软件包中使用自动填充服务。

接下来,我们显示了一个示例,只有当设置已配置为使用同一数据包中的自动填充服务时,活动中的所有视图才有资格使用自动填充(视图是否实际使用自动填充由自动填充服务决定)。也可以为各个视图调用 View#setImportantForAutofill()。

DisableForOtherServiceActivity.java

package org.jssec.android.autofillframework.autofillapp;

import android.os.Bundle;

import android.support.v7.app.AppCompatActivity;

import android.view.View;

import android.view.autofill.AutofillManager;

import android.widget.EditText;

import android.widget.TextView;

import org.jssec.android.autofillframework.R;

public class DisableForOtherServiceActivity extends AppCompatActivity {

private boolean mIsAutofillEnabled = false;

private EditText mUsernameEditText;

private EditText mPasswordEditText;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.disable_for_other_service_activity);

mUsernameEditText = (EditText)findViewById(R.id.field_username);

mPasswordEditText = (EditText)findViewById(R.id.field_password);

findViewById(R.id.button_login).setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View v) {

login();

}

});

findViewById(R.id.button_clear).setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View v) {

resetFields();

}

});

//Because the floating-toolbar is not supported for this Activity,

// Autofill may be used by selecting "Automatic Input"

}

@Override

protected void onStart() {

super.onStart();

}

@Override

protected void onResume() {

super.onResume();

updateAutofillStatus();

if (!mIsAutofillEnabled) {

View rootView = this.getWindow().getDecorView();

//If not using Autofill service within the same package, make all Views ineligible for Autofill

rootView.setImportantForAutofill(View.IMPORTANT_FOR_AUTOFILL_NO_EXCLUDE_DESCENDANTS);

} else {

//If using Autofill service within the same package, make all Views eligible for Autofill

//View#setImportantForAutofill() may also be called for specific Views

View rootView = this.getWindow().getDecorView();

rootView.setImportantForAutofill(View.IMPORTANT_FOR_AUTOFILL_AUTO);

}

}

private void login() {

String username = mUsernameEditText.getText().toString();

String password = mPasswordEditText.getText().toString();

//Validate data obtained from View

if (!Util.validateUsername(username) || !Util.validatePassword(password)) {

//appropriate error handling

}

//Send username, password to server

finish();

}

private void resetFields() {

mUsernameEditText.setText("");

mPasswordEditText.setText("");

}

private void updateAutofillStatus() {

AutofillManager mgr = getSystemService(AutofillManager.class);

mIsAutofillEnabled = mgr.hasEnabledAutofillServices();

TextView statusView = (TextView) findViewById(R.id.label_autofill_status);

String status = "Our autofill service is --.";

if (mIsAutofillEnabled) {

status = "autofill service within same package is enabled";

} else {

status = "autofill service within same package is disabled";

}

statusView.setText(status);

}

}

降低风险的步骤:2¶

即使在应用程序已实施上一节(“降低风险的步骤:1”)中描述的步骤的情况下,用户也可以通过长按视图、显示浮动工具栏或类似的控制界面并选择“自动输入”来强制启用“自动填充”。在这种情况下,所有视图的信息—包括那些已经将 importantForAutofill 属性设置为“否”或已执行类似步骤的视图—都将传递到自动填充服务。

通过从浮动工具栏菜单和其他控制界面中删除“自动输入”选项,即使在此类情况下也可以避免信息泄露的风险;除“降低风险的步骤:1”中的步骤之外,此步骤也需要实施。

用于此目的的示例代码如下所示。

DisableAutofillActivity.java

package org.jssec.android.autofillframework.autofillapp;

import android.os.Bundle;

import android.support.v7.app.AppCompatActivity;

import android.view.ActionMode;

import android.view.Menu;

import android.view.MenuItem;

import android.view.SubMenu;

import android.view.View;

import android.widget.EditText;

import org.jssec.android.autofillframework.R;

public class DisableAutofillActivity extends AppCompatActivity {

private EditText mUsernameEditText;

private EditText mPasswordEditText;

private ActionMode.Callback mActionModeCallback;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.disable_autofill_activity);

mUsernameEditText = (EditText) findViewById(R.id.field_username);

mPasswordEditText = (EditText) findViewById(R.id.field_password);

findViewById(R.id.button_login).setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View v) {

login();

}

});

findViewById(R.id.button_clear).setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View v) {

resetFields();

}

});

mActionModeCallback = new ActionMode.Callback() {

@Override

public boolean onCreateActionMode(ActionMode mode, Menu menu) {

removeAutofillFromMenu(menu);

return true;

}

@Override

public boolean onPrepareActionMode(ActionMode mode, Menu menu) {

removeAutofillFromMenu(menu);

return true;

}

@Override

public boolean onActionItemClicked(ActionMode mode, MenuItem item) {

return false;

}

@Override

public void onDestroyActionMode(ActionMode mode) {

}

};

//Delete "Automatic Input" from floating-toolbar

setMenu();

}

void setMenu() {

if (mActionModeCallback == null) {

return;

}

//Register callback for all editable TextViews contained in Activity

mUsernameEditText.setCustomInsertionActionModeCallback(mActionModeCallback);

mPasswordEditText.setCustomInsertionActionModeCallback(mActionModeCallback);

}

//Traverse all menu levels, deleting "Automatic Input" from each

void removeAutofillFromMenu(Menu menu) {

if (menu.findItem(android.R.id.autofill) != null) {

menu.removeItem(android.R.id.autofill);

}

for (int i=0; i<menu.size(); i++) {

SubMenu submenu = menu.getItem(i).getSubMenu();

if (submenu != null) {

removeAutofillFromMenu(submenu);

}

}

}

private void login() {

String username = mUsernameEditText.getText().toString();

String password = mPasswordEditText.getText().toString();

//Validate data obtained from View

if (!Util.validateUsername(username) || Util.validatePassword(password)) {

//appropriate error handling

}

//Send username, password to server

finish();

}

private void resetFields() {

mUsernameEditText.setText("");

mPasswordEditText.setText("");

}

}

降低风险的步骤:3¶

在 Android 9.0(API 等级 28)中,可以使用 AutofillManager#getAutofillServiceComponentName() 来查找当前启用了哪些自动填充服务组件。这可用于获取包名并确认应用程序本身是否被视为可信的自动填充服务。

在这种情况下,如“4.1.3.2.验证请求应用程序”中所述,由于包名可能造假,因此不建议仅使用此方法进行身份验证。与 4.1.3.2. 中描述的示例相同,自动填充服务证书必须从包名中获得,必须通过检查证书是否与白名单中预先注册的证书相匹配来验证身份。该方法的详细描述在 4.1.3.2.,有关更多信息,请参阅本节。

下面显示了一个示例,其中自动填充仅在白名单中预先注册的自动填充服务启用时才用于活动的所有视图。

EnableOnlyWhitelistedServiceActivity.java

package org.jssec.android.autofillframework.autofillapp;

import android.content.ComponentName;

import android.content.Context;

import android.os.Bundle;

import android.app.Activity;

import android.view.View;

import android.view.autofill.AutofillManager;

import android.widget.EditText;

import android.widget.TextView;

import android.widget.Toast;

import org.jssec.android.shared.PkgCertWhitelists;

import org.jssec.android.autofillframework.R;

public class EnableOnlyWhitelistedServiceActivity extends Activity {

private static PkgCertWhitelists sWhitelists = null;

private static void buildWhitelists(Context context) {

isdebug = Utils.isDebuggable(context);

sWhitelists = new PkgCertWhitelists();

// Register hash value of the certificate of trusted Autofill Service