JSSEC技術部会 スマートフォン・サイバー攻撃対策ガイド

第12回「Phishing as a Service(PhaaS)の拡大とその対策について」

JSSEC技術部会マルウェア対策WG

KDDI株式会社 本間 輝彰

Phishing as a Service概要

インターネットの普及とともに、サイバー犯罪はますます複雑化・高度化しています。その中でも、Cybercrime as a Serviceと犯罪者がサイバー犯罪を行うためのインフラストラクチャーやツールを提供するビジネスモデルが注目されています。その中の1つである、フィッシング攻撃を行う、Phishing as a Service(PhaaS)による危険性が問題視され始めています。

Phishing as a Serviceとは、サイバー攻撃のためのツールや手法を、主にダークウェブなどのオンライン上で販売・レンタルするサービスのことです。例えば、ランサムウェアやデータ盗難などのマルウェア、DDoS攻撃やフィッシング攻撃などのインフラストラクチャー、個人情報やクレジットカード番号などのデータ、攻撃対象のリストや標的のプロファイルなどの情報などが、ダークウェブや暗号通貨などを使って取引されています。このようにして、サイバー犯罪者は自分の目的に応じて必要なものを安く手に入れることができます。また、サイバー攻撃の実行には専門的な知識や経験が必要な場合もありますが、Phishing as a Serviceでは、攻撃の設定や管理を代行するサービスも提供されています。このようにして、技術的な障壁を乗り越えて、簡単にサイバー犯罪を実行できるようになります。

Phishing as a Serviceは、サイバー犯罪の規模や被害を拡大させる可能性があります。特に、以下のような問題点が指摘されています。

・サイバー犯罪の参入障壁が低下し、犯罪者の数や多様性が増加することで、サイバー空間の安全性が低下する。

・サイバー犯罪のツールや手法が革新的に進化し、防御や追跡が困難になることで、サイバー犯罪の脅威が高まる。

・サイバー犯罪のビジネスモデルが成熟し、利益率が高く、リスクが低いことで、サイバー犯罪のインセンティブが強化される。

なお、Cybercrime as a Service としては、主に下記に示す種類があります。

Ransomware as a Service(RaaS):ランサムウェアを利用し、データを暗号化し、暗号化を解除するキーを提供条件に身代金の要求や、搾取したデータを外部公開すると脅迫し身代金などを要求することで利益を得るもので、主に、企業や団体をターゲットにしたものとなります。

代表的な攻撃事例:WannaCry (2017年)

Phishing as a Service(PhaaS):フィッシングメールを使い偽のウェブサイトに誘導し、利用者から機密情報やログイン情報の搾取、詐称したサービスもとから金品の搾取し、利益を得ます。

代表的な攻撃事例: Google Docsフィッシング攻撃 (2017年)

Malware as a Service(MaaS):さまざまな種類の悪意のあるソフトウェア(マルウェア)を配信し、利用者を騙してマルウェアに感染させ、様々な悪影響を引き起こします。

代表的な攻撃事例: Emotet(主に2018~2020年)

Distributed Denial of Service as a Service(DDoSaaS):DDoS攻撃を分散して行い、ウェブサイトやネットワークを一時的にダウンさせます。

代表的な攻撃事例:Miraiボットネット攻撃(2016年)

攻撃事例1

Phishing as a Serviceの一例として、フィッシングツールが挙げられます。フィッシングとは、偽のメールやウェブサイトを通じて、利用者の個人情報や金融情報を盗み出す詐欺のことです。最近では、AIを活用したフィッシングツールが登場し、より効率的に標的をだまそうとしています。

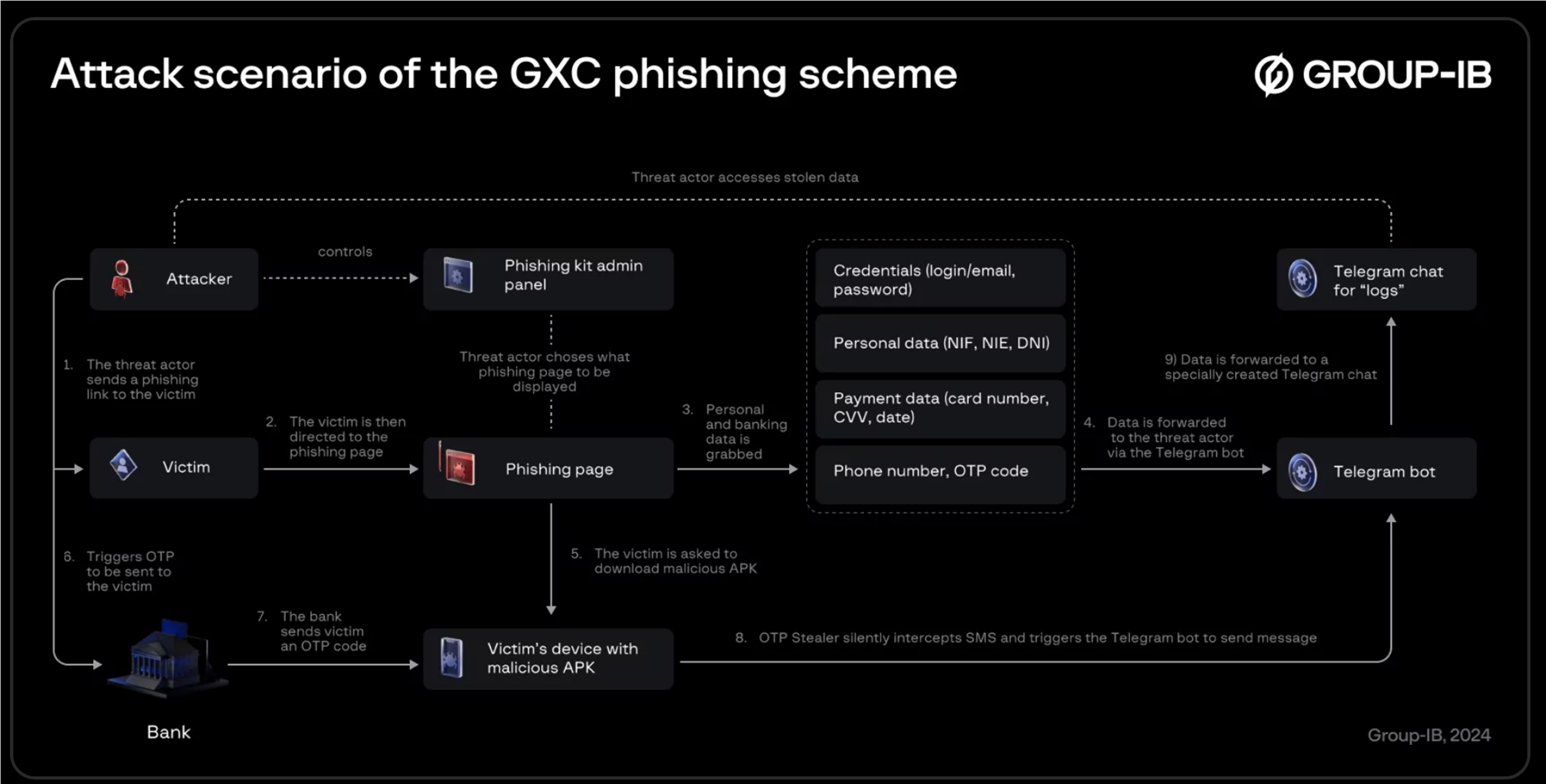

シンガポールのセキュリティ企業Group-IBは、スペイン語を話すGXC Teamという犯罪グループが開発したAIを活用したフィッシングツールとAndroidマルウェアを活用したフィッシングキットの提供サービスの存在を明らかにしています[1]。本攻撃ではマルウェアを活用することから、Malware as a Service(MaaS)による攻撃も含まれているのが特徴です。

攻撃は、AIを活用したフィッシングツールとAndroidマルウェアを組み合わせて行われました。はじめに、スペインの銀行を騙ったフィッシングメールを送信し利用者をフィッシングサイトに誘導します。フィッシングサイトでは、個人情報を入力させ、銀行の公式アプリを模倣したAndroidマルウェアのダウンロードをさせます。マルウェアを起動すると、アプリをデフォルトのSMSとして設定するように促します。なお、SMSの設定のダイアログは許諾しない限り閉じないため、利用者は許諾せざる得ない状況になっています。

デフォルトSMSとなったことで、SMSで送信されるOTP(One Time Password)を利用者に気づかれることなく搾取可能となります。さらに、SMSの内容をAIで分析をし、利用者に合わせた説得力のあるメッセージを送信、利用者の利用履歴や残高などの個人情報を把握し、それに基づいて特典やキャンペーンなどの誘い文句を作成なども可能となります。しています。さらに、利用者の行動に応じて、メールのタイミングや件名、本文を変更することで、クリック率を向上させています。このように、AIを活用したフィッシングツールにより、利用者はメッセージの内容を信頼して自分の情報を渡してしまうことになります。

図 1 GXC Teamのフィッシングキットを使用した攻撃手順 引用:Group-IB

攻撃事例2

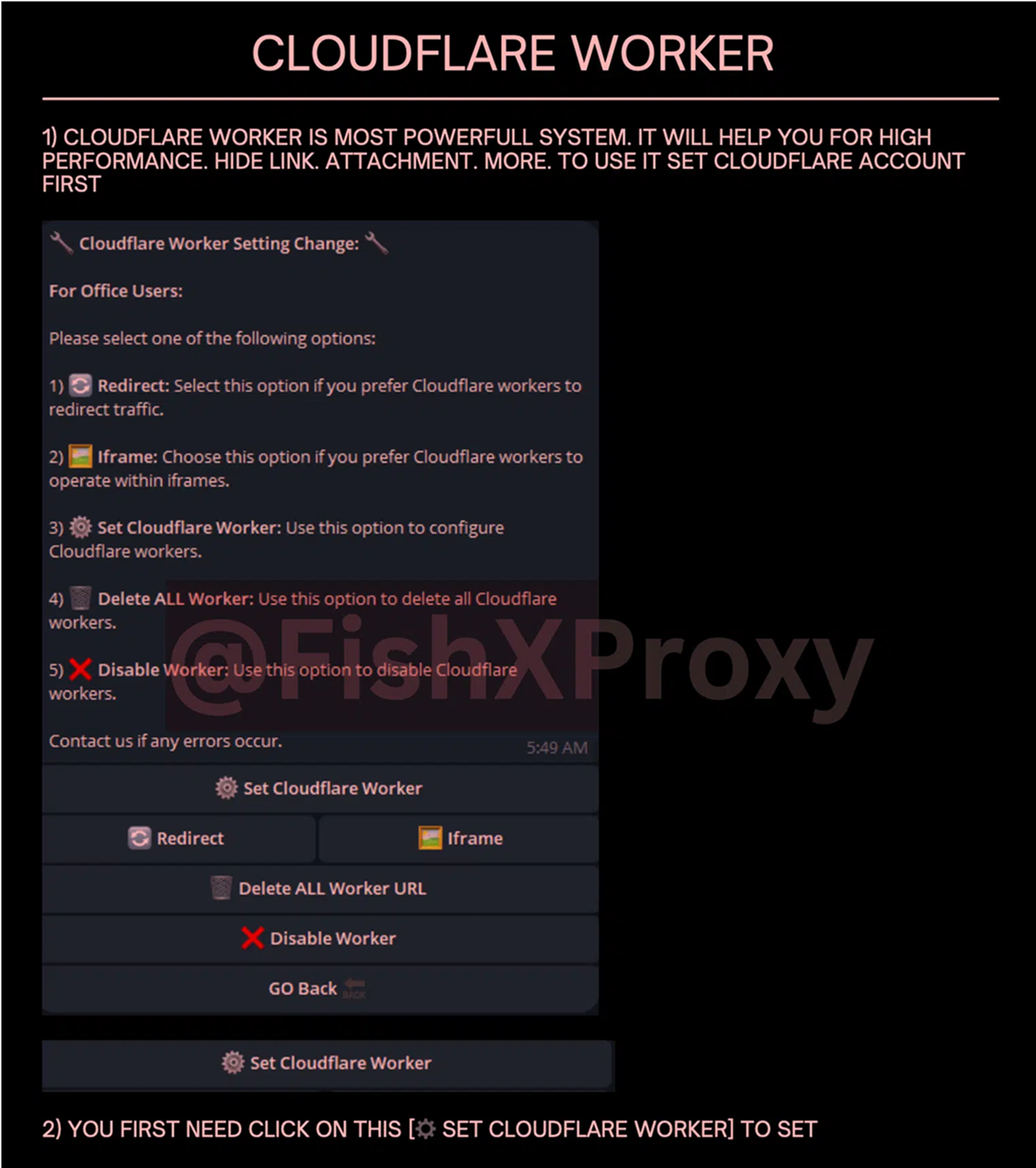

SLASH NEXTは、FishXProxyというフィッシングツールがダークウェブで販売されていることが確認しています[2]。FishXProxyは、サイバー犯罪者や詐欺師を対象とした「究極の強力なフィッシングツールキット」として宣伝されている。開発者は「教育目的のみ」であると主張していますが、機能セットとマーケティングは、悪意のある使用のために設計されていることは容易に想像できます。

また、CloudflareのCDN(Content Delivery Network)が統合しセキュリティ対策の回避し、簡単な操作で、任意のウェブサイトの偽装を可能としています。

・Cloudflare Workersを使用してCloudflareのエッジネットワークにフィッシングロジックをデプロイします。この分散型アプローチにより、フィッシングサイトのテイクダインを困難にする。

・Cloudflare Turnstileにより、アンチボットシステムはCAPTCHA認証を表示させ利用者に対応させることでセキュリティ対策を回避する。

・Cloudflareを介してTLS証明書を取得するプロセスを自動化し、フィッシングサイトにブラウザのアドレスバーによく知られた「南京錠」アイコンを表示する。

・フィッシングドメインは、CloudflareのDNSを通じて簡単に追加および管理可能にする。

図 2 FishXProxyのCloudeflareの管理画面 引用:SLASH NEXT

FishXProxyには、リダイレクトとロードバランサ―機能により、フィッシングサイトの発見を回避する対策も行っています。

・(中間URLを介し)リダイレクトを複数回行うことで、フィッシングサイトを隠蔽する。

・ロードバランシング機能により、複数のフィッシングサーバに分散し、テイクダウンに対する対策の効果を軽減させる。

・複雑なトラフィックフローを実装し、フィッシングサイトの検出を回避する。さらには、フィッシングページの有効期限を設けることで、フィッシングサイトの露出を制限する、緊急性を高めるなど、様々な工夫がされている特徴がある。

攻撃事例3

生成AIを使ったフィッシングメールを作成するWorm GPTも出現しています[3]。さらには、Netenrichは、FraudGPTという生成AIを使ったツールの存在を明らかにしています[4]。

これらツールにより、フィッシングメールの精度が非常に高くなることが想定され、SLASH NEXTの報告では、Worm GPTが作成したメールは平均で4.2の評価を受けており、正規なメールと判断される可能性が高い結果が得られたという報告もされています[5]。

これらツールは多言語化対応しており、日本語においても精度と高いフィッシングメールやビジネス詐欺メール(BEC)などが送信可能になるものと推測されています。

サービス提供者に求められる対策

Cybercrime as a Serviceによって、フィッシング攻撃はますます深刻な脅威となっています。フィッシング攻撃に対する対策としては、利用者自身が偽のメールやウェブサイトを見分ける能力を向上させることが重要ですが、より精巧になっている状況を考えると非現実の対応と言わざるを得ません。

したがって、サービス提供者は利用者が被害にあわないために、積極的な対応が求められます。

1つ目の対策がBIMIという技術の導入となります。BIMIとは、メールの送信者が自分のブランドロゴを添付できるようにする技術です。メールの受信者は、ロゴを見て、送信者が本物かどうかを判断できるようになります[6]。BIMIは、送受双方で対応が必要となりますが、2024年8月時点でGmail、iCloudメール、auメールが対応しており、2024年10月からドコモメールでもBIMI対応を発表しており受信側の対応は整いつつあり、送信側で導入が進み、また利用者にBIMIが認知されることで、よい大きな効果が期待できます。したがって、特にフィッシング詐欺に狙われやすいサービスにおいては、BIMIの積極的な導入が期待されます。さらには、自分のブランドの信頼性と認知度を高める効果があり、利用者も安全なメールと認識できることからメールの開封率やクリック率が向上するというデータも存在しており、マーケティング観点でもBIMI導入が有効と言われています。

2つ目の対策が、パスキーの導入による認証強化の対策です。パスキーはFIDO2を用いた技術で、公開鍵認証方式を使った署名検証により認証を行う技術となります。パスキーによるログインを設定後は、ログイン時に利用者は生体認証などによりログインを行うと、クライアントとサーバ間では公開鍵認証方式を使って署名検証し、検証がOKとなればログイン成功となります。パスキーを導入することで、利用者はパスワードの利用が不要となり、結果として、フィッシング詐欺でパスワードを搾取されることがなくなります。フィッシング詐欺においては、OTPを搾取する対策もされていることから、多要素認証を導入しても安全とは言い切れず、より強度の高い認証技術の導入が求められます。

利用者に求められる対策

サービス提供者が、様々な対策を導入することで、フィッシング攻撃による被害を削減できるようになりますが、それでも完全に防ぐことはできません。また、全てのサービスが推奨される技術的な対策を実施するわけではないことから、利用者自身が、フィッシング攻撃に対する警戒心と知識を持つ必要があります。具体的には、以下のような対策が挙げられます。

・BIMIやパスキーなど、最新の対策に対する理解を高める。

・マルウェア感染を防ぐために、スマホアプリは、信頼できる正規マーケットからしかインストールしない。

・メールの信頼性を確認する。ブランドロゴが表示されないメール(BIMI非対応のメール)は内容に疑問を持つ。不自然な文体や誤字脱字、急かすような表現などがあれば、注意する。

・メールやウェブサイトに添付されたリンクやファイルを開かない。リンクやファイルには、マルウェアや偽のウェブサイトへの誘導が隠されている可能性がある。

・サービス提供者が提供しているセキュリティ対策を積極的に利用する(パスキーが提供されているサービスであっても、デフォルト利用ではなく利用者が設定する必要があるものが多々ある)。

・パスワードマネージャーを使って、パスワードを記憶させ、パスワードが自動入力されないサイトは疑ってかかるようにする。

まとめ

Phishing as a Serviceの出現により、フィッシング攻撃はより高度で多様なものになっている。また、技術がない人でも、容易にフィッシング攻撃か可能となり、フィッシング攻撃がますます増加するこが推測されます。

したがって、フィッシング攻撃による被害を防ぐためには、サービス提供者と利用者の双方が対策を講じる必要があります。特に、サービス提供者は、自社サービスの利用者を守る観点に加え、自社ブランドを守るためにも、積極的な安全対策が望まれます。

[1]GXC Team Unmasked: The cybercriminal group targeting Spanish bank users with AI-powered phishing tools and Android malware https://www.group-ib.com/blog/gxc

[2] New FishXProxy Phishing Kit Lowers Barriers for Cybercriminals https://slashnext.com/blog/new-fishxproxy-phishing-kit-lowers-barriers-for-cybercriminals/

[3] Worm GPT https://flowgpt.com/p/wormgpt-6

[4] FraudGPT: The Villain Avatar of ChatGPT https://netenrich.com/blog/fraudgpt-the-villain-avatar-of-chatgpt

[5] ワームGPT:ハッカーやサイバー犯罪者のためのChatGPT https://www.toolify.ai/ja/ai-news-jp/gpt%E7%8A%AF%E7%BD%AA%E8%80%85chatgpt-2646281

[6] 第11回 スマートフォン・サイバー攻撃対策ガイド「フィッシングメール詐欺 Ⅱ」 https://www.jssec.org/column/20240329.html