JSSEC技術部会 スマートフォン・サイバー攻撃対策ガイド

第10回 短縮URL & ダイナミックDNSの悪用

JSSEC技術部会マルウェア対策WG

本間 輝彰(KDDI株式会社)

攻撃の概要

SNSやメッセージサービスなどからフィッシングサイトへ誘導する際に、「短縮URL」や「ダイナミックDNS」の悪用が問題となっています。

SNSやメッセージサービスなどから、自社サービスサイトなどに誘導する際に、URLのリンクを記述しますが、URLの文字数が多い場合、文字数の制限によりURLリンクを記述できないという問題が発生することがあります。また、もし記述出来た場合でも、会話型UIで表示するようなサービスの場合、複数行に表示され無駄にスペースをとってしまい、利用者視点では判りにくいという問題があります。

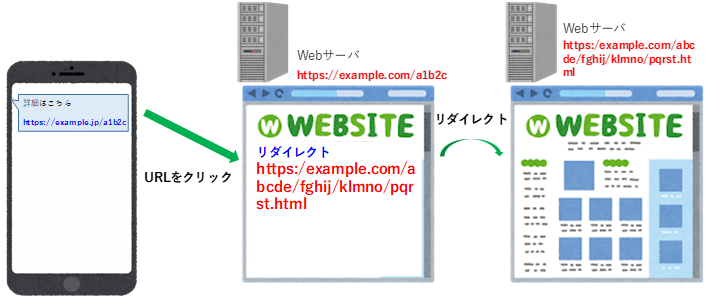

このような問題を解決するために、利用され始めたのが短縮URLと呼ばれる、文字数の短いURLがあります。短縮URLは、図1に示すように、URLにアクセスすると、実際にアクセスさせたいサイトにリダイレクトさせることで実現しています。

図1の例では、短縮URLの文字数は25文字、実際にアクセスさせたいサイトの文字数は47文字となっており、約半分の文字数で表現が可能となっています。短縮URLの文字数は、実際にアクセスさせたいサイトのURLの文字数が何文字であっても変わらないため、文字数を気にする必要がないため、サービス提供者にとっても、利用者にとっても使い勝手がよいものとなっています。

しかしながら、この短縮URLのリダイレクト先に、フィッシングサイトなどの不正サイトを登録し、悪用するという攻撃者が非常に多く問題となっています。

図 1 短縮URLの利用イメージ

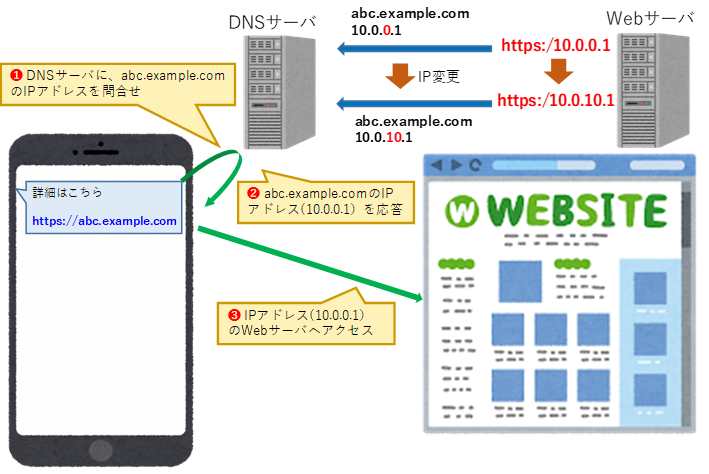

ダイナミックDNSは、動的に割り当てられるIPアドレスとホスト名を対応させるサービスとして、インターネット普及時に個人がサーバ構築する際などに使われた技術となります。

ダイナミックDNSでは、URLのドメインと動的IPアドレスを紐づけて、DNSサーバに登録する仕組みを作ることで実現しています。

動的IP利用時は、IPアドレスが変動することがありますが、ダイナミックDNS利用時には、図2に示すように、IPアドレスが変更されたら、ドメインとIPアドレスの紐づけを変更してDNSサーバに登録することで、追従可能になっているのが特徴です。

攻撃者は、フィッシングサイトなど不正サイトのIPアドレスをダイナミックDNSに登録し悪用するということを行っています。

図 2 ダイナミックDNSの利用イメージ

技術解説

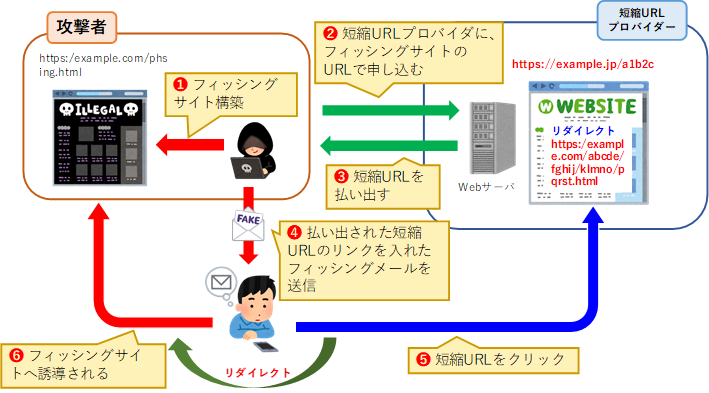

短縮URL利用にあたっては、自社で短縮URLを取得する方法と、短縮URLサービスという汎用的な短縮URLを利用する方法があり、攻撃者が利用するのは後者の方法がメインとなります。

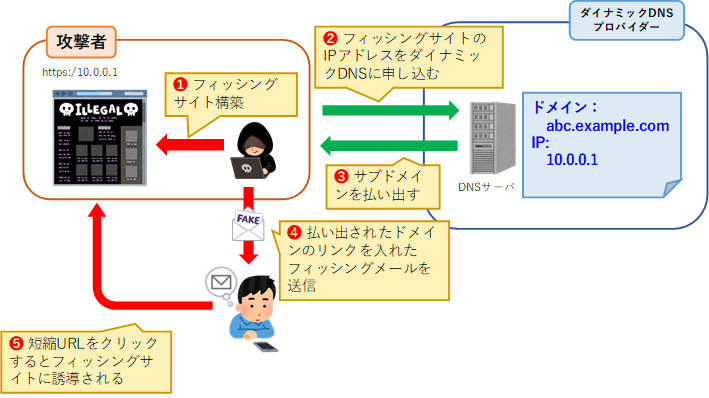

攻撃者は、図3.に示す通り、フィッシングサイトを立ち上げ、フィッシングサイトのURLを決定します。そのURLを短縮URLのサービスに申込みを行い、フィッシングサイトにリダイレクトする短縮URLを入手します。入手した短縮URLを入れたフィッシングメールなどを使って拡散を行います。その結果、一部の利用者は、フィッシングメール記載さている短縮URLを不正サイトに誘導するURLと気づかずアクセスしてしまい、結果として被害にあう場合があります。

短縮URLでは、URL情報から怪しいサイトと気づきにくく、また、短縮URLで使っているドメインは、正規な利用者も存在しているため、迷惑メールフィルタやWebフィルタなどでブロックするのが困難という課題もあり、攻撃者から見ると便利なサービスになってしまっています。

なお、短縮URLをクリックした際に、偽警告など表示し、利用者を騙してから不正サイトに誘導するケースも存在しています。

図 3 短縮URLを使った攻撃例

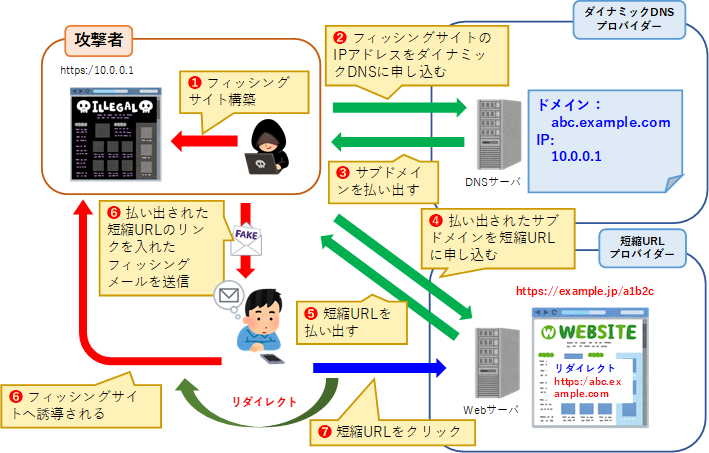

ダイナミックDNSを使う際には、従来は自分で確保したドメインに動的IPを紐づけて利用するのが一般的でした。しかしながら、最近は、ダイナミックDNSプロバイダが所有しているドメインに対してサブドメインを払い出し、そのサブドメインにIPを紐づけるサービスが出てきています。このサービスでは、利用者がドメインを手配する必要がなく、手軽に専用のサブドメインを利用出来るというのが特徴となります。

攻撃者は、図4に示すように、フィッシングサイトを立ち上げ、そのフィッシングサイトのIPをダイナミックDNSのサービスに申し込みを行い、ダイナミックDNSの会社のサービスドメインのサブドメインを取得します。そのサブドメインを使ったURLのリンクを入れたフィッシングメールなどにより、拡散を行います。利用者は、短縮URLと同様に、フィッシングメールと気づかずURLをクリックしてしまうと、不正サイトなどに誘導され、被害にあうことがあります。

なお、ダイナミックDNSを使ったURLも、短縮URLと同様に、URL情報から怪しいサイトと気づきにくく、また、ダイナミックDNSサービスプロバイダのドメインは、正規な利用者も存在しているため、迷惑メールフィルタやWebフィルタなどでブロックするのが困難という課題もあり、結果として、こちらも攻撃者から見ると便利なサービスになってしまっています

図 4 ダイナミックDNSを使った攻撃例

また、最近のフィッシング詐欺では、短縮URLとダイナミックDNSを組み合わせた悪用例も出ています。

図5.に示すように、ダイナミックDNSに登録して取得したドメインを短縮URLに登録し、取得した短縮URLをフィッシングメールなどに入れて拡散を行います。

図 5 短縮URLとダイナミックDNSを組み合わせた攻撃例

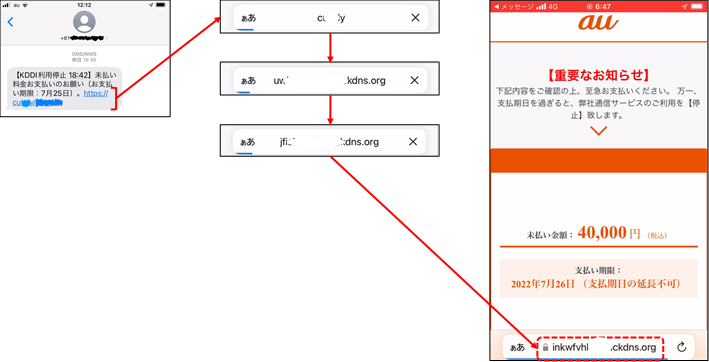

なお、実際の攻撃例では、図6に示すように短縮URLにアクセスしたあとに、ダイナミックDNSに3回リダイレクトし、フィッシングサイトに誘導すると言う手が込んだ方法も確認しています。

図 6 短縮URLとダイナミックDNSを使った攻撃のWeb遷移

対策

短縮URLやダイナミックDNSの利用自体は、正規な利用方法であり、それ自体を悪意があると判断することは非常に困難です。したしながら、これらを使った攻撃が多数存在しているのは事実であり、利用者は短縮URLやダイナミックDNSを使ったリンク先は、攻撃サイトの可能性が高いと思った方が望ましいです。

もし正規なサービスが短縮URLなどを使っていた場合でも、短縮URLをクリックせず、該当サービスが提供しているアプリやWebブラウザから直接アクセスすることが推奨されます。また、URLからアクセスした場合は、実際のアクセス先のURLが正しいかを確認することが望ましいです。なお、このURLは正規なサービスを模倣している場合が多々あるので、より注意して確認する必要があります。

なお、図6の例のように、URLをクリックした際に、アクセス先が何度も遷移するのは、不正サイトの可能性が高いので、このようなアクションが発生した場合は、そのサイトのアクセスを閉じることを推奨します。

また、URLのリンクを使ってサービスに誘導する企業はマーケティングやメールマガジン(メールニュース)、SNSなどに汎用的な短縮URLの利用を避けるべきと考えます。汎用的な短縮URLには、悪意のある利用者も存在していることから、利用者が正規なメールでありながら、フィッシングメールなどと判断する可能性が出てきます。さらには、メールフィルタやWebフィルタが不正URLと判定してブロックする可能性もゼロではありません。このような理由から汎用的な短縮URLは利用せず、短縮URLの利用が必要な場合は、自社専用の短縮URLを確保することが推奨されます。さらに、自社専用の短縮URLは、自社のホームページなどで公開しておくことが望ましいです。なお、URLリンクからリンク先が判断出来ることが望ましいので、実際アクセスさせるURLの文字数を短くする、短縮URL利用時にリンク先が容易に判断出来る短縮URLを使うなどの工夫をすることが推奨されます。

なお、短縮URLプロバイダやダイナミックDNSプロバイダも、自社サービスのセキュリティを高めるために、登録する際の与信管理を行い、信頼出来ない申請は登録出来ない仕組みを構築することも期待されます。

短縮URLは使い方次第では、サービス提供者・利用者共に非常に便利な機能です。しかしながら、その利便性を逆手に取って悪用する人も存在するのも事実です。したがって、短縮URLを利用するサービス提供者は、危険性を十分理解の上、適切な利用方法をすることが推奨されます。また、利用者も利便性の裏には危険性も潜んでいることを理解の上、安全性を確認の上、短縮URLにアクセスすることをおすすめします。