JSSEC技術部会 スマートフォン・サイバー攻撃対策ガイド

第8回 フィッシングメール詐欺 ~ なぜ、なりすまし送信が出来るのか?

| JSSEC技術部会マルウェア対策WG |

| 本間 輝彰(KDDI株式会社) |

| 末政 延浩(株式会社Two-Five) |

攻撃の概要

フィッシング(phishing)メール詐欺とは、送信者を詐称したメールを送りつけたり、偽のメールから偽のホームページに接続させたりするなどの方法で、クレジットカード番号、アカウント情報(ユーザID、パスワードなど)といった重要な個人情報を盗み出す行為のことを言います。

なお、フィッシングの語源は、魚釣り(fishing)と洗練(sophisticated)から作られた造語、"fishing"(釣り)のハッカー的なスラングで、fがphに変化しているのは"Phreaking、電話回線網の不正使用、ネットワークなどへの侵入)からの類推など諸説存在しています。

フィッシングメール詐欺は、以下の手順で行われるのが一般的です。

①送信者を詐称、送信者を模倣し、緊急情報や有益な情報と騙ったメールを送信します。

②メールに記述されている送信者を模倣したURLにアクセスさせます。

③送信元を模倣したサイトにて、アカウント情報やクレジットカード情報などの個人情報を入力させ、その情報を盗み取ります。

④盗み取った個人情報(メールアドレス)を使って、さらに詐欺メールを送信します。ショッピングサイトなどで金銭価値のあるものを購入します(それを売却し金銭化します)。

また、③の段階でランサムウェアをPCなどにダウンロードさせて使用不能にして、解除のために身代金を要求するというケースや、同じく、スマホやPCなどにマルウェアをダウンロードさせて遠隔操作可能にし、踏み台としてさらに犯罪に利用するケースもあります。

技術解説

フィッシングメール詐欺において、何故送信者を詐称可能か理解するには、メールの仕組みを理解する必要があります。

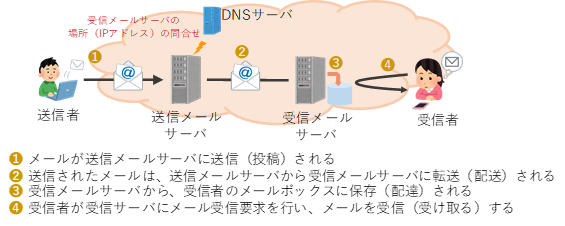

メールは図1に示すように、①送信者が送信メールサーバに送信する、②送信サーバから受信メールサーバに配送する、③受信メールサーバは受信したメールをメールボックスに保存する、④受信者は受信メールサーバからメールを受信すると言う流れでメールの送受信を行います。

図 1 メールの送受信の流れ

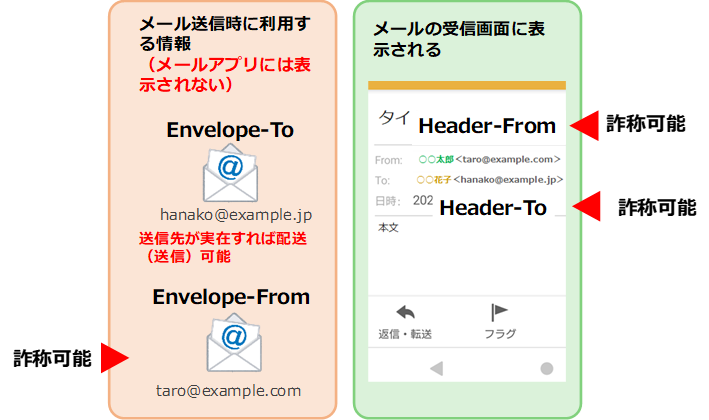

メールに利用するアドレスは、図2に示すように、メールの通信時に利用する送信者アドレス(Mail From)、受信者アドレス(Rcpt To)とメールの受信画面に表示される送信者アドレス(Header From)と受信者アドレス(Header From)と送受でそれぞれ2つのアドレスが存在している。

これらアドレスの内、“Rcpt To”が正しければメールの送信は可能となり、それ以外のアドレスは、メールアドレスのフォーマットが正しければ送信可能となっています。というのも、メールのサービスでは、Rcpt Toに設定されているメールアドレスを、そのアドレスのメールボックスに保存するのが目的で、それ以外は受信メールサーバでは(迷惑メールフィルタのようなフィルタサービスを除き)Rcpt Toアドレスしか利用していないためとなります。*1

その結果、フィッシング詐欺では、送信者を詐称して送信することが可能となっています。なお、模倣したメールアドレスについても同様なことか可能となっています。

*1 ここでのメールの送受信仕様は、なりすましメールを説明のため、わかりやすく抽出したもので、説明に必要な部分を抜粋したものとなります。

図 2 メールの送受信アドレスについて

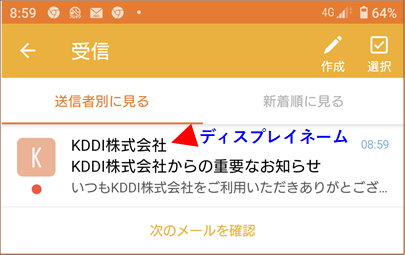

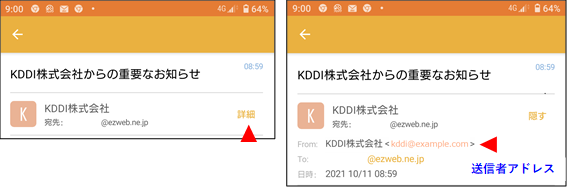

さらには、フィッシングメールではディスプレイネームの悪用も、よく利用される攻撃手段となります。

ディスプレイネームとは、図3に示すようにメールの一覧画面や受信画面で送信者として表示される情報となります。例えば、Header Fromを“表示名称<displayname@example.com>”と設定してメールを送信すると、メール受信画面には、“ 表示名称”のみか、もしくは、“表示名称<displayname@example.com>”と表示されます。また、このディスプレイネームは送信者が自由に設定可能となっており、且つ、このディスプレイネームはメールの仕様上参考情報にとしてしか扱われず、メールの仕様として正しく記述さえしていればどのような内容を記述しても問題ありません。したがって、攻撃者は、詐称元を騙ったディスプレイネームを送信して受信者を騙すこととなります。

なお、前者の場合は、受信者はディスプレイネームのみしか表示されないため、受信者はディスプレイネームから送信元を信用してしまいより騙されやすくなります。また、後者であっても、受信者はメールアドレスを詳細に確認することは少ないと推測され、ディスプレイネームから送信元を判断してしまう可能性が高いと推測されます。

図 3 ディスプレイネーム例

対策

フィッシングメール詐欺の多くは、送信元を詐称してくる攻撃がほとんどであることから、受信したメールが正規のメールか確認することが重要となります。

メール送信者のドメインのなりすましを判定する技術としては、送信ドメイン認証がある。利用しているメールサービス事業者が送信ドメイン認証の認証に対応していれば、この技術を使ってなりすましを判定することが可能となる。また、なりすましフィルタなどのフィルタサービスを提供している場合、このサービスを利用することでなりすましたメールをブロックすることも可能となります。ただし、あくまでもブロック出来るのはなりすましたアドレスのみで模倣したアドレスには効果がありません。

なお、送信ドメイン認証には、SPF、DKIM、DMARCと複数の技術が存在しており、採用している技術によって効果が異なるという課題があります。また、送信側も送信ドメイン認証に対応している必要があり、送信側がドメイン認証に対応していなければ、認証は行われず、なりすましたメールはそのまま通過することとなるため、あくまでも補助的な機能となります。ただし、多くの送信元は、SPFには対応しているため、一定の効果は期待できると考えられます。

また、メールアプリについては、図4のように、送信者がディスプレイネームしか表示されないものも存在している場合の対策としては、送信者のアドレスの詳細を表示することで送信者のアドレス表示が可能となっていることが一般的である、ディスプレイネームのみで送信者を特定せず、アドレスの送信者を確認することが重要となります。

ただし、送信者アドレスを模倣している場合は、結果として受信者が模倣されているか判断する必要があり、一定の効果は期待できるものの、確実性があるものではありません。

図 4 メールの送信アドレス確認方法

さらには、受信側のサービスに依存するが、指定したアドレスのみからしか受信しない機能を提供している場合は、利便性は損なわれるが、なりすましフィルタと組合せることでフィッシングメール攻撃は、完全に防げる可能性がありますが、利便性を優先する受信者が大半であり、あまり多くの利用されていないのが現実となります。

しかしながら、なりすましメールを受信者が自ら注意して扱うようにするということも重要ではありますが、残念ながら、なりすましの技術は巧妙であり、専門家でないかぎりは見抜くのは無理であると考えるべきです、したがって、上記の送信ドメイン認証技術、ホワイトリストやブロックリスト、なりすましフィルタ、さらには迷惑メールフィルタなどをサーバ側で実行して、一般ユーザに届かないようにするのが理想的であると考えます。

なお、フィッシングメール詐欺のなりすまし対策に、S/MIMEを推奨される場合がありますが、なりすまし対策としては、同様の理由で、ほぼ機能しないと考える方がよいです。

S/MIMEには、メールの署名認証と暗号化の2つの機能がありますが、一部機関で利用されているS/MIMEは署名認証というものとなります。

図5上図に示すようにS/MIMEの署名認証されたメールは、署名検証結果されたことを示すマークが表示され、このメールは正規な送信元から送信したメールであり、且つ、改ざんもされていないこととなります。一方、図5下図に示すように、攻撃者がS/MIMEに対応出来ず、送信元を成りすましてメールを送信した場合でも、署名検証結果が表示されないだけで、受信者はこのメールがなりすましたメールか否かの判断をすることは困難となります。受信者がS/MIMEの仕組みを理解していて、送信元がS/MIMEで証明していることも理解しており、且つ、署名認証結果を確認する必要があり、これらを受信者に判断させるということは、非常に困難であると推測され、結果として、なりすまし対策として機能することを期待しないほうがよいと思われます。

さらに、攻撃者が送信元を模倣したメールのドメインを取得し、S/MIMEに対応して送信した場合は、署名検証結果は信頼に値しなくなります。

図 5 S/MIME署名時の表示例

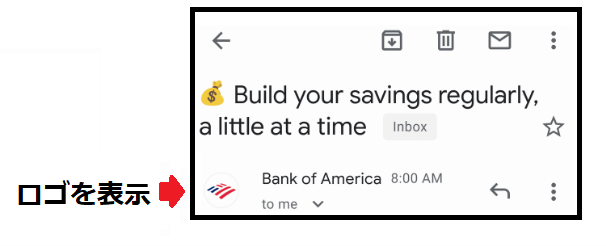

では、一般ユーザに判断しやすくできる点で有効性が高いと考えられる対策として、Googleなどが中心となってBIMI (Brand Indicators for Message Identification)という取り組みがあります。BIMIではゲートウェイサーバでの受信時にDMARCの認証を実施しpassしかつpolicyがquarantine以上に厳格な場合、図6に示すように送信者が提供するブランドアイコン、一般的には会社のトレードマークをメールソフト上で表示するという仕組みです。BIMIはGmailで導入されており、上記の条件に適合したメッセージについてGmailのブラウザやアプリでの表示に送信者のブランドアイコンが表示されるようになっております。スマートフォンなど比較的に小さな表示画面でもメールのなりすましをしているか明確に認識することができます。ブランドアイコンの提供にはVMCという電子証明書をCAから発行してもらうことが必要で、その申請において、日本ではブランドアイコンのデザインが特許庁によって意匠登録されているものでなくてはならず、また、厳格な審査の上に発行されます。すなわち、VMC証明書は信頼できる企業・団体以外は取得が難しいと言えます。それゆえ、フィッシングメール送信者は信頼できる企業・団体に該当する可能性は低くBIMIによってブランドアイコンを表示することはまず不可能といえます。

繰り返しますが、なりすましを利用したフィッシングメールについて注意喚起することは大事ですが、一方、なりすましメールを一般ユーザが見分けるのはむずかしく、DMARCなどの対策をサーバ側で実施しなるべくなりすましメールが届かないように対策することが大事です。また認証が出来たメールについては正当なメールであると分かるようにBIMIなどの取り組みに積極的に推進されていくことが期待されます。

図 6 BIMIにおけるロゴ表示例