| JSSEC技術部会 スマートフォン・サイバー攻撃対策ガイド 第2回 スマートフォン決済サービスにおける不正 |

| JSSEC技術部会マルウェア対策WG |

| 仲上 竜太(株式会社ラック) |

スマートフォンの画面に表示されたQRコードやバーコードをかざすだけで決済できるスマートフォン決済サービス(スマホ決済)の普及が進んでいます。2019年実施された消費税率引き上げではキャッシュレス決済での還元では、テレビコマーシャルなどを通してサービスが紹介されたことで利用者が増加しました。

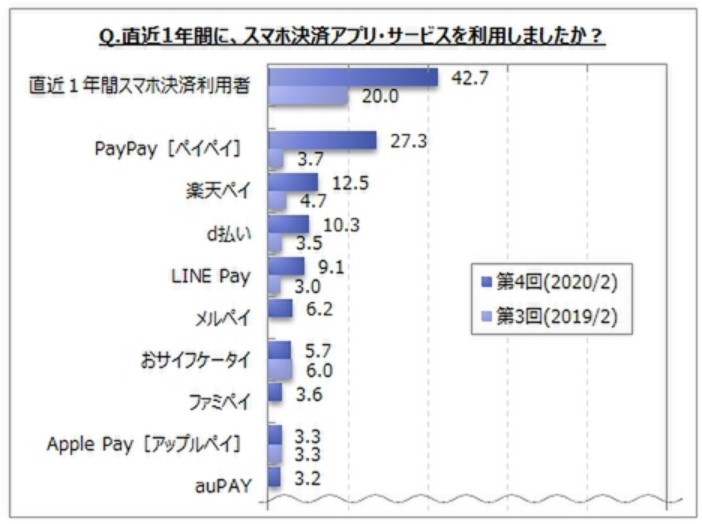

民間調査会社のマイボイスコムが2020年4月に実施した調査によると、直近1年間になんらかのスマホ決済を利用したユーザは2019年同時期から倍増しており、多くのスマホ利用者がスマホ決済を使用していることがわかります。

モバイル決済に関する調査(第4回)/アンケートデータベース(MyEL)

https://myel.myvoice.jp/products/detail.php?product_id=25905最近では感染症対策としても利用が推奨されているスマホ決済ですが、非常に便利な反面、第三者によるなりすましによるサービスの不正利用などの被害が発生しており注意が必要です。攻撃の概要

スマホ決済におけるサービスの利用不正では、主に悪意を持った第三者によるアカウントのなりすましによる被害が確認されています。

スマホ決済サービス利用者は、サービスに登録したアカウントでスマホ決済サービスが提供するアプリにログインして決済を利用します。

スマホ決済サービスによる決済では、アカウントに紐づけてある口座からスマホ決済サービスに残高から決裁する方式と、決済後クレジットカード口座から引き落とされる方式があります。いずれにせよ、スマホ決済サービスだけではなく、銀行口座やクレジットカードなど、日常的に利用している決済手順と連動して決済を行っています。

攻撃者は、スマホ決済サービス利用者の正規アカウントを不正に利用し、サービスに紐づけられた口座から残高を移動した後、店舗で高額商品を購入し換金したものと考えられます。技術解説

スマホ決済の不正利用では、主に攻撃者による不正なログインによるアカウントの不正利用が主な攻撃手段として考えられます。

①リスト型攻撃による不正アクセス

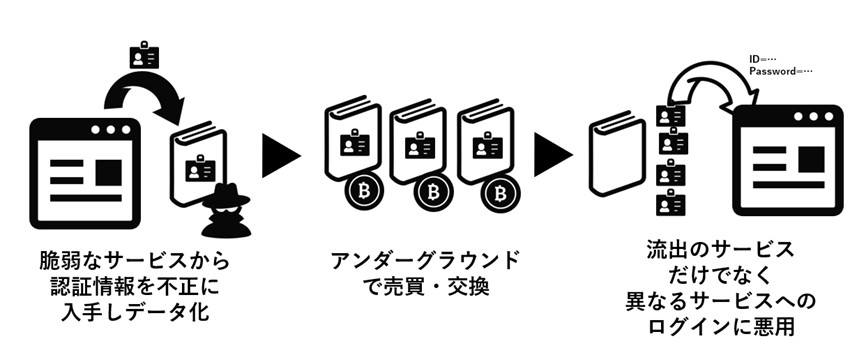

一般的にIDとパスワードの組み合わせによって保護されているアカウントは、第三者にIDとパスワードの組み合わせが入手されていない限り安全に利用できますが、近年では様々なサイトからIDとパスワードを含む個人情報の流出が発生しており、流出したIDやパスワードなどの情報が集約されたデータが違法な手段で取引されています。

様々なサイトから流出したIDやパスワードを集約し、利用者が自分のID・パスワードの流出を確認できる無償サービス「Have I Been Pwned? (https://haveibeenpwned.com/)」 では、約100億件以上の流出したID・パスワードが記録されており、ID・パスワード漏えいの深刻さを物語っています。

攻撃者は、これらのIDとパスワードのリストを入手し、プログラムを使用して他のサービスへのログインを試みるリスト型攻撃と呼ばれる方法でアカウントへの不正なログインを行います。

流出したサイトと同じIDとパスワードの組み合わせが使用しているアカウントは、攻撃者によるリスト型攻撃によりログインが可能です。ログインに成功した攻撃者は、正規利用者と同様に攻撃者の手元のスマホで決済や残高のチャージが可能になります。

②辞書攻撃による不正アクセス

辞書攻撃では利用者側が設定した脆弱なパスワードを推測し不正にアカウントへのアクセスを行います。標的となる利用者のIDがメールアドレスなどから判明している場合に、

一般的に利用者が付けがちな脆弱なパスワードの一覧(辞書)を試行しアクセスを成功させます。

セキュリティサービスを手掛けるSplashData社が毎年発表している、「漏えいしたパスワードから分析された最悪のパスワード」では、以下のような推測可能な文字列が実施にパスワードとして使用されていることが発表されています。

1 - 123456

2 - 123456789

3 - qwerty

4 - password

5 - 1234567

6 - 12345678

7 - 12345

8 - iloveyou

9 - 111111

10 – 123123

攻撃者は、これらの利用率の高いパスワード文字列を辞書として使用し、標的となる利用者のIDに組み合わせてアカウントの不正利用を行います。

③フィッシングによるID・パスワードの不正取得

攻撃者があたかも通販サイトや金融機関を装ったメッセージを、メールやSMSを使用して利用者に送り付け、偽の画面にID・パスワードを入力させるフィッシングサイトによるID・パスワードの不正取得も、スマホ決済における不正アクセスの一因として考えられます。

フィッシングでは、攻撃者が標的となる利用者に対して通販サイト、運送会社、金融機関、公共機関を装ったメッセージを送付し、利用者に攻撃者が作った偽のサイトにアクセスさせ、正規のID・パスワードの入力へ誘導します。

利用者が入力した正規のID・パスワードは攻撃者の所有しているサービスに保存されるため、攻撃者はその情報を使用して様々なサービスの悪用を試みます。

④アカウントの認証不備を悪用した不正アクセス

アカウントの認証不備を悪用した不正アクセスでは、決済サービスの実装を悪用し、アカウントの再設定などの際の本人確認情報の組み合わせを利用して不正アクセスを行います。

一般的にID・パスワードの組み合わせでログインできるサービスでは、パスワードを忘れた場合のリセット方法が用意されています。

あるサービスでは、会員ID(メールアドレス)・電話番号・生年月日の組み合わせによりパスワードリセットが行える機能が利用者に提供されていました。攻撃者がこのサービスの悪用を試みる場合、正規利用者のメールアドレスと、推察または調査可能な情報である電話番号や生年月日を入力することで、アカウント情報の再設定が可能でした。

ID・パスワードの他に複数の要素を組み合わせて認証を行う方式を多要素認証(Multi Factor Authentication)と言い、より安全な認証方式として使用が推奨されています。

このサービスでも、会員ID・電話番号・生年月日といった複数の値が組み合わされていましたが、これは多要素認証の観点からは脆弱といえます。

認証における多要素とは、「Something You Know(SYK)/あなたが知る何か」「Something You Have(SYH)/あなたが持つ何か」「Something You Are(SYA)/あなたである何か」の3種類に分類される要素によって構成されています。

たとえばIDとパスワードの組み合わせは、利用者の記憶の中にある要素であるため「SYK」といえます。

SYK:ID、パスワード、電話番号、生年月日、住所、母親の旧姓など

SYH:認証用トークン発行アプリ/デバイス、ICカード、磁気カードなど

SYA:指紋、顔認証、声紋、静脈、光彩などの生態認証

多要素認証は、このSYK、SYH、SYAのうち2つ以上の要素を組み合わせて認証を強化します。先ほどのサービスの例では、SYKであるID・電話番号・生年月日の組み合わせであるため、多要素認証とはいえない状態であったと考えられます。

対策

スマホ決済においては、ID・パスワードの使い方の工夫により、なりすましによる不正利用を防ぐことができます。

①パスワードを使いまわさない

様々なサービスから漏えいしたID・パスワードは、ダークウェブなどを通して攻撃者の間で流通され、日常的に不正アクセスに悪用されています。(※リスト型攻撃を参照)

リスト型攻撃では、多くの場合サイトから漏えいされたIDとパスワードの組み合わせそのままで別サービスにログインしようとするため、パスワードが1文字でも異なっていれば攻撃者からの不正なログイン成功を防げます。

会員登録などでID・パスワードを設定する際に、使用するサービスごとにパスワードを変えておくことで、あるサイトからIDやパスワードが漏えいしたとしても、別のサービスにログインされる二次被害を防げます。

②パスワードの強度を確かめる

「12345678」や「password」といった文字列は、攻撃者にとっては容易に攻略が可能なパスワードです。統計的に数多くの利用者が設定しがちな簡単な文字列によるパスワードは、攻撃に使用しやすいよう辞書化されているため、不正アクセスに対して脆弱といえます。

日本国内でのサイバー攻撃の事案を収集しているJPCERTコーディネーションセンターでは、パスワード使いまわしを行わないキャンペーンページで、最新のセキュリティフレームワークにのっとったパスワードの作り方を紹介しています。

STOP! パスワード使い回し!

https://www.jpcert.or.jp/pr/stop-password.html

③パスワード管理ソフト/サービスを使用する

様々なサイトでID・パスワードが求められる現代では、サイトごとに設定したパスワードを人間が記憶し続けるのは困難といえます。かといって、すべてのサイトで共通のパスワードを設定することは、セキュリティの観点から非常に危険です。

スマホやPCのアプリやブラウザごとに、IDとパスワードの組み合わせを記憶できる専門のパスワード管理ソフトやサービスが提供されています。

このようなソフトやサービスを適切に利用することで、IDやパスワードを安全に利用できます。

④多要素認証を有効にする

金融サービスやメールサービスのような重要なサービスでは、多くの場合、多要素認証機能が用意されています。

多要素認証の有効化により、新たなデバイスでのログイン時にIDとパスワードの組み合わせとともに、別の要素の認証が確認されるため、外部からIDとパスワードを入手した攻撃者による不正なログインを防げます。

⑤セキュリティ情報に目を向ける

自身が利用している決済サービスに関するセキュリティ情報に注意します。特に不正利用が多発している場合、攻撃者から広範囲の利用者に対して不正アクセスが試みられている場合があります。パスワードの使いまわし、多要素認証の有効化など必要なセキュリティ対策の実施により、不正アクセスによる被害の抑止につながります。

非接触であり、現金を持ち歩かなくても買い物ができるスマホ決済は、私たちの生活を飛躍的に便利なものにしています。

スマホ決済をはじめ、インターネットサービスの利用時はIDとパスワードの管理やアカウントのセキュリティに少し気を付けることで、サービスを安全か安心して使用することができます。