| JSSEC技術部会 スマートフォン・サイバー攻撃対策ガイド 第7回 偽装AP |

| JSSEC技術部会マルウェア対策WG |

| 宮崎 力(株式会社ラック) |

はじめに

ちょっとした待ち時間に、皆さん何をされていますか?

たとえば喫茶店で人を待っているとき、病院で自分の名前が呼ばれるのを待っているとき、出張先のビジネスホテルで朝食の時間が始まるのを待っているときなどです。

私はスマートフォンでネットワークアプリを利用していることがほとんどです。私に限らず今どきは、多くの人がそうしているのではないでしょうか?

このような施設では、無料で使えるWi-Fiをサービスとして提供している場合があります。4G回線よりも圧倒的に速く快適で、パケットの上限を気にする必要がないWi-Fi通信が無料で使えるのですから、利用したことがある方も多いのではないでしょうか?

図1. 無料Wi-Fiサービスの利用案内例

しかし、これら無料Wi-Fiサービスは、利用者の利便性を目的としたものばかりではありありません。なかには無料Wi-Fiサービスを装いながら、利用者の機密情報を窃取することを目的としたものもあるのです。

本記事では、このような悪意のある無料Wi-Fiサービスを「偽装AP」と呼び、その攻撃手段と対策方法について述べていきたいと思います。

攻撃の概要

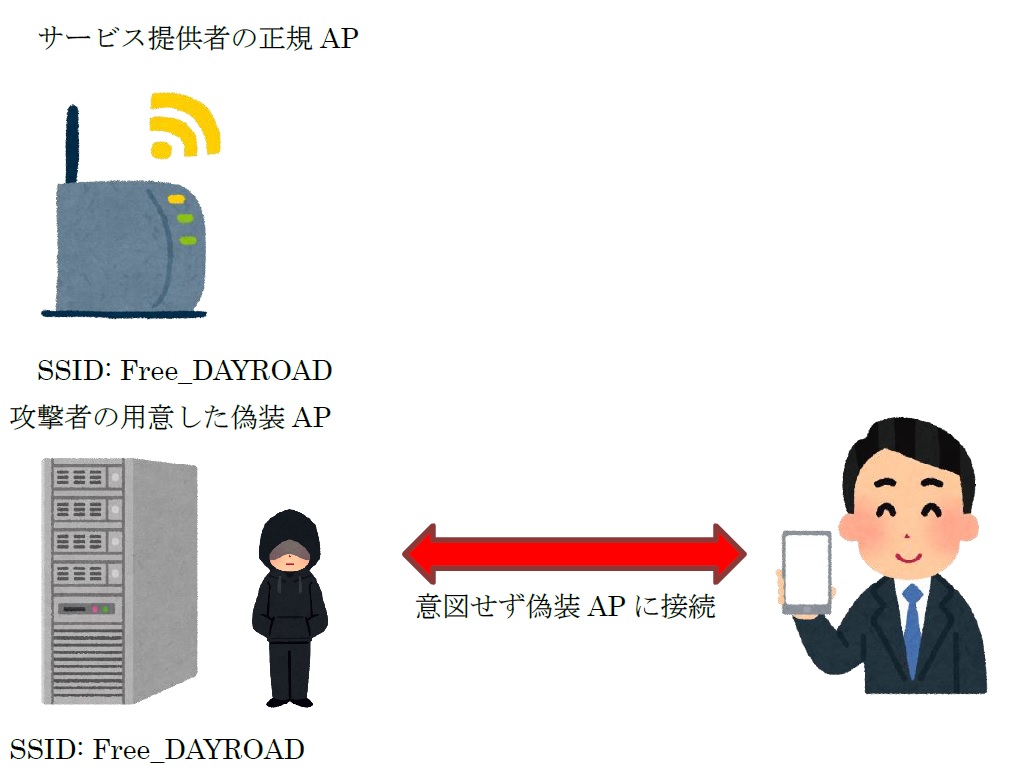

無料Wi-Fiサービスは多くの場合、AP(Access Point)のSSIDと所定のキーを入力することで利用可能になります。たとえば以下のようなものです。![]() 偽装APは、この正規のSSIDと同一のSSIDをもつAPを利用圏内に設置し、あたかも正規のWi-Fiサービスを装って利用者が接続してくるのを待ちます。SSIDは圏内にある一覧から選択することがほとんどですから、利用者からは同じ名前のSSIDが複数見えることになります。重複に気づかなかった、あるいは気づいたとしても深く考えずに利用を試みた場合、偽装APのほうにアクセスしてしまう可能性があるということです。

偽装APは、この正規のSSIDと同一のSSIDをもつAPを利用圏内に設置し、あたかも正規のWi-Fiサービスを装って利用者が接続してくるのを待ちます。SSIDは圏内にある一覧から選択することがほとんどですから、利用者からは同じ名前のSSIDが複数見えることになります。重複に気づかなかった、あるいは気づいたとしても深く考えずに利用を試みた場合、偽装APのほうにアクセスしてしまう可能性があるということです。

攻撃者は、偽装APにアクセスしてきた端末をそのままインターネットに接続させ、通信データを全て窃取します。利用者がそうとは知らずに入力したSNSのアカウント情報や、ネットバンキングのログイン情報、全てです。

技術解説

偽装APは、インターネットに接続するためのネットワークアダプタと、利用者との通信を確立する無線 LAN アダプタをもつPCであれば簡単に構築することができます。

以下は、試験的にFree_DAYROADというSSIDのAPを構築し、スマートフォンのWi-Fi一覧画面から確認している様子です。

続いて、APに実際に接続した様子です。スマートフォンに192.168.12.82というIPアドレスが割り当てられたことが確認できます。

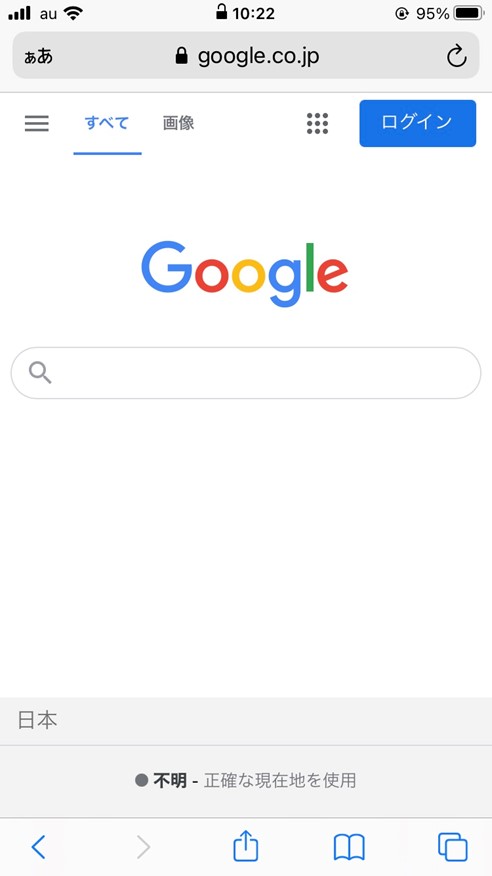

この状態でインターネットにアクセスしてみます。以下は、スマートフォンのブラウザからGoogleのトップページにアクセスした様子です。問題なくブラウジングできていることがわかります。

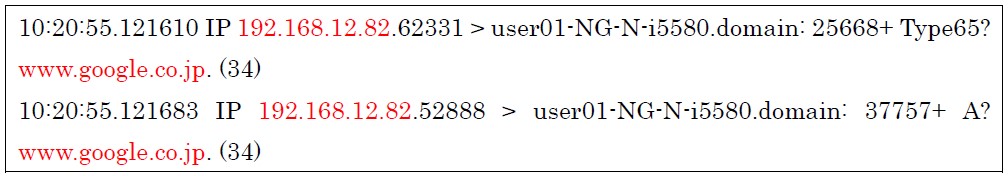

上記の操作を、APを構築したマシンからパケットキャプチャしてみました。スマートフォンに割り当てられたIPアドレス192.168.12.82からGoogleのサイトにアクセスしていることが分かります。

APを構築したマシン上では、接続してきた端末の通信の様子が詳細にモニターできることがお分かりいただけると思います。今回は試験的に用意したAPですが、これが悪意をもって構築された偽装APであるなら、そこを経由してインターネットにアクセスすることがどれほど危険であるか、お分かりいただけるかと思います。

対策

それが偽装APであることが容易に判別できない以上、無料Wi-Fiサービスは基本的に利用を避けることが望ましいです。また、利用せざるをえない場合であっても、いくつかの注意点に留意することで、より安全に利用することが可能になります。

ここでは利用者側で対応できる注意点をまとめます。

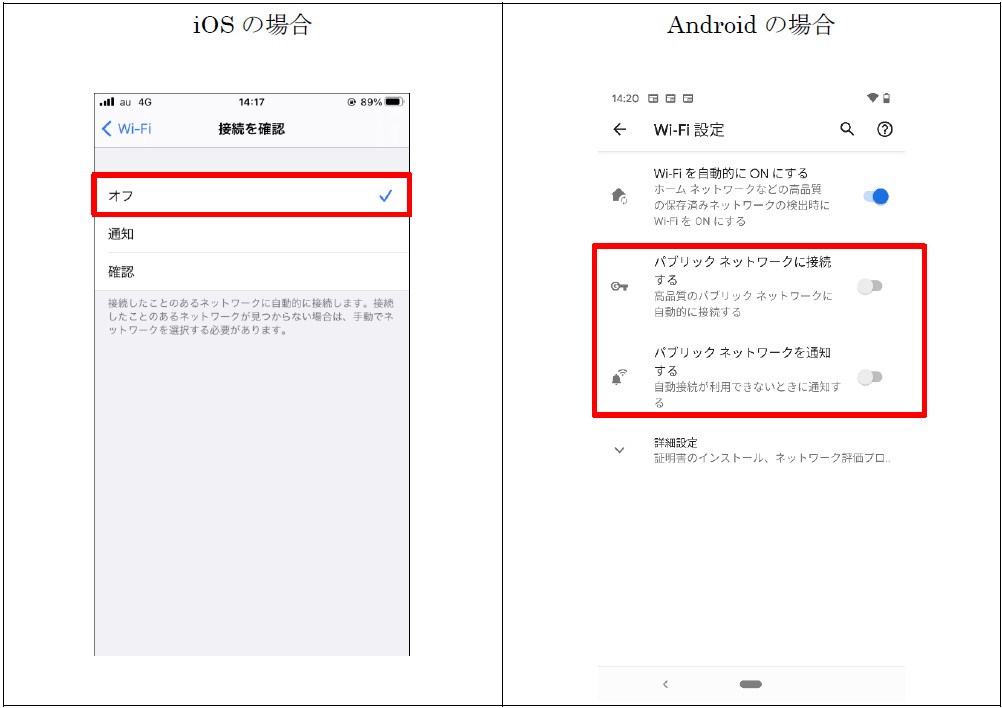

①無料Wi-Fiサービスを検知しないよう設定する

無料Wi-Fiサービスがあっても自動で接続されることはありませんが、それでも利用可能な無料Wi-Fiサービスが検知されると、利用者に通知が行われます。なんらかの操作ミスで意図せず接続されてしまう事態を避けるには、この自動検出機能自体をオフにすることができます。

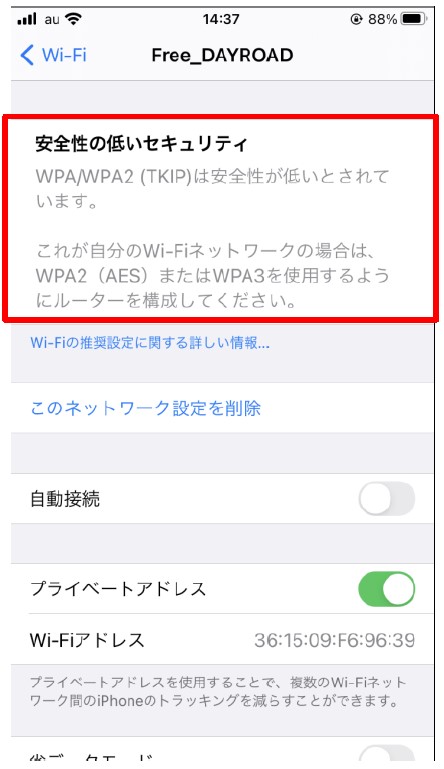

②脆弱な暗号化方式のWi-Fiサービスは利用しない

無料Wi-Fiサービスを利用せざるを得ない場合であっても、脆弱な暗号化方式を採用しているAPの利用は避けるべきです。現在、Wi-Fiの暗号化方式はWPA2もしくはWPA3が主流になり、それ以前の暗号化方式であるWEPやWPAは脆弱性が報告され、ほとんど使用されなくなりました。稀に、旧来の暗号化方式のままになっているAPもあるため、このような場合は利用しないことが推奨されます。現在接続しているAPがなんの暗号化方式を採用しているかは、スマートフォンのWi-Fi接続画面から確認できます。また、旧来の暗号化方式である場合、注意を促す文言も確認できるはずです。

③OSを最新の状態にする

③OSを最新の状態にする

スマートフォンのWi-FiはOSレベルでサポートされている機能であり、そのセキュリティ対策は日々改良され更新されています。しかし、せっかくのセキュリティ対策も、利用者がアップデートを実施しない限り適用されないため、スマートフォンのOSを常に最新の状態に保つことで、より安全なWi-Fiの利用が可能になります。

④VPNを利用する

VPNとは「Virtual Private Network」の略称です。現在リモートワークを導入している企業の多くが、このVPNを利用して既存の社内ネットワークに遠隔からログインできるようにしています。通信の秘匿性が極めて高く、かつ専用の通信網を敷設するよりも遥かに低コストだからです。

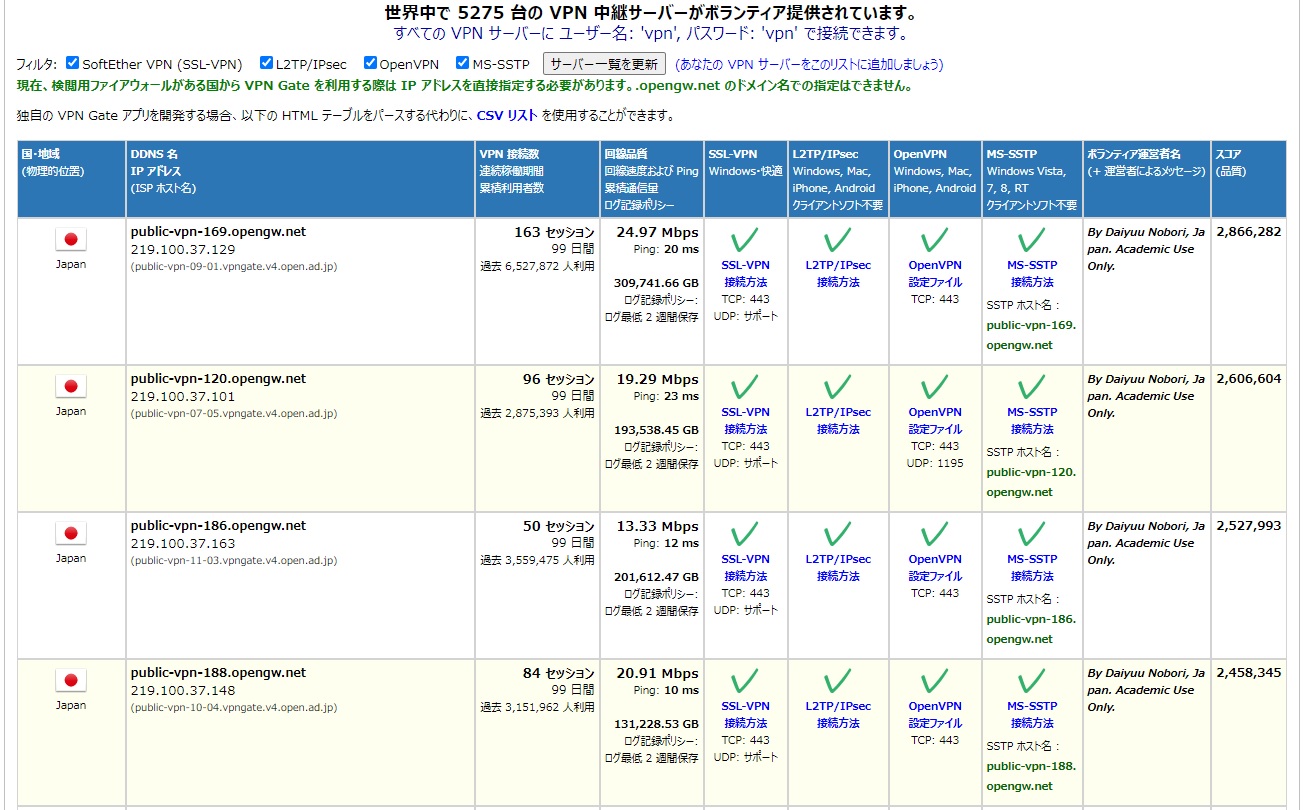

筑波大学では学術実験プロジェクトの一環として無償のVPNサービス「VPN Gate」を公開しています。このVPNサービスを仲介することで、安全に無料Wi-Fiサービスを利用することができます。

VPN Gate 学術実験サービス

https://www.vpngate.net/ja/

ただし、一般に公開されているVPNサービス全てが安全なわけではありません。中には偽装APと全く同じ動機で公開されているものも存在します。このようなVPNサービスを利用する際は、それが間違いなく安全な提供元であることをよく確認する必要があります。

無料Wi-Fiサービスは、地域の活性化や災害時の緊急連絡用として非常に有用であることは確かです。しかし、その利用にはセキュリティリスクが潜んでいることをよく理解しておく必要があります。外出先でネットバンキングやSNSを利用することは珍しくありませんが、その通信が安全であるかどうかの確認は非常に重要であり、特に無料Wi-Fiサービスを利用するときは注意が必要です。偽装APに意図せず接続し通信内容を窃取されるリスクは極めて深刻ですが、ここで述べたような対策を実践することでそのリスクを回避することができますので、是非ご活用ください。