4. 安全にテクノロジーを活用する¶

Androidで言えばActivityやSQLiteなど、テクノロジーごとにセキュリティ観点の癖というものがある。そうしたセキュリティの癖を知らずに設計、コーディングしていると思わぬ脆弱性をつくりこんでしまうことがある。この章では開発者がAndroidのテクノロジーを活用するシーンを想定した記事を扱う。

4.1. Activityを作る・利用する¶

4.1.1. サンプルコード¶

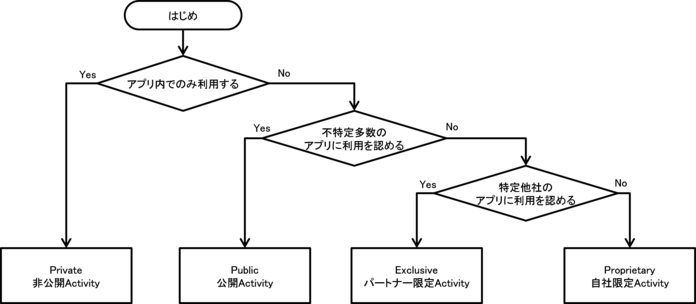

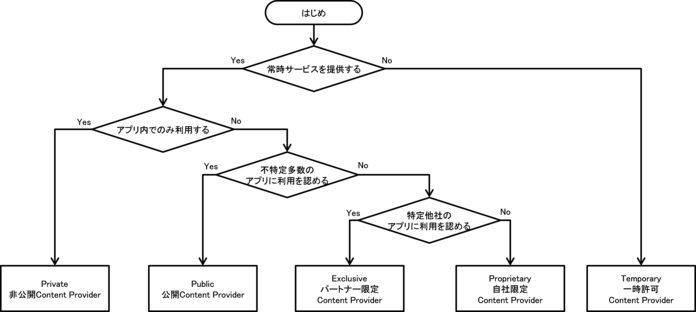

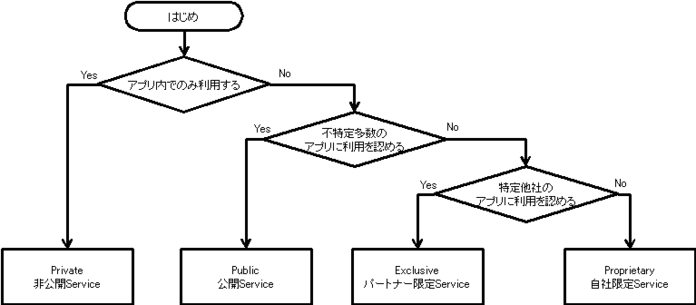

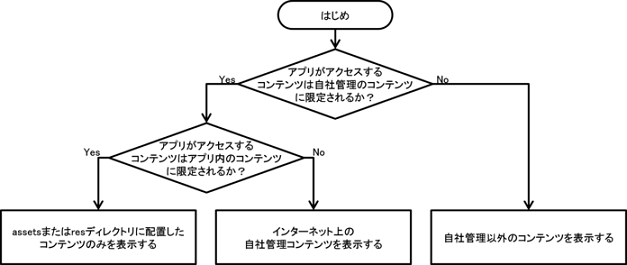

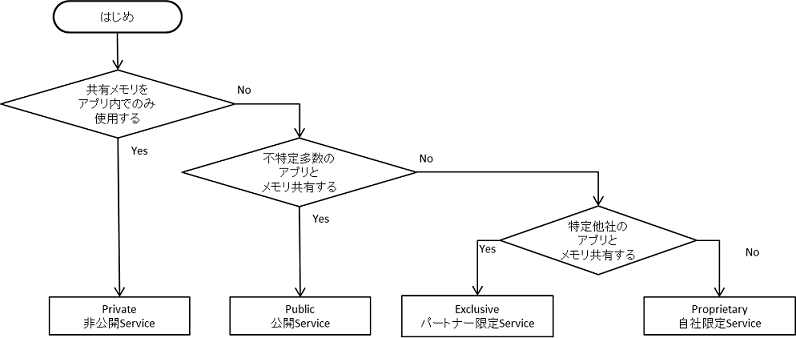

Activityがどのように利用されるかによって、Activityが抱えるリスクや適切な防御手段が異なる。ここでは、Activityがどのように利用されるかという観点で、Activityを4つのタイプに分類した。次の判定フローによって作成するActivityがどのタイプであるかを判断できる。なお、どのような相手を利用するかによって適切な防御手段が決まるため、Activityの利用側の実装についても合わせて説明する。

図 4.1.1 Activity タイプ選択フロー

4.1.1.1. 非公開Activityを作る・利用する¶

非公開Activityは、同一アプリ内でのみ利用されるActivityであり、もっとも安全性の高いActivityである。

同一アプリ内だけで利用されるActivity(非公開Activity)を利用する際は、クラスを指定する明示的Intentを使えば誤って外部アプリにIntentを送信してしまうことがない。ただし、Activityを呼び出す際に使用するIntentは第三者によって読み取られる恐れがある。そのため、Activityに送信するIntentにセンシティブな情報を格納する場合には、その情報が悪意のある第三者に読み取られることのないように、適切な対応を実施する必要がある。

以下に非公開Activityを作る側のサンプルコードを示す。

ポイント(Activityを作る):

- taskAffinityを指定しない

- launchModeを指定しない

- exported="false"により、明示的に非公開設定する

- 同一アプリからのIntentであっても、受信Intentの安全性を確認する

- 利用元アプリは同一アプリであるから、センシティブな情報を返送してよい

Activityを非公開設定するには、AndroidManifest.xmlのactivity要素のexported属性をfalseと指定する。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.privateactivity" >

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- 非公開Activity -->

<!-- ★ポイント1★ taskAffinityを指定しない -->

<!-- ★ポイント2★ launchModeを指定しない -->

<!-- ★ポイント3★ exported="false"により、明示的に非公開設定する -->

<activity

android:name=".PrivateActivity"

android:label="@string/app_name"

android:exported="false" />

<!-- ランチャーから起動する公開Activity -->

<activity

android:name=".PrivateUserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

PrivateActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.activity.privateactivity;

import android.app.Activity;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PrivateActivity extends Activity {

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.private_activity);

// ★ポイント4★ 同一アプリからのIntentであっても、受信Intentの安全性を確認する

// サンプルにつき割愛。「3.2 入力データの安全性を確認する」を参照。

String param = getIntent().getStringExtra("PARAM");

Toast.makeText(this, String.format("パラメータ「%s」を受け取った。", param),

Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// ★ポイント5★ 利用元アプリは同一アプリであるから、センシティブな情報を返送してよい

Intent intent = new Intent();

intent.putExtra("RESULT", "センシティブな情報");

setResult(RESULT_OK, intent);

finish();

}

}

次に非公開Activityを利用する側のサンプルコードを示す。

ポイント(Activityを利用する):

- Activityに送信するIntentには、フラグFLAG_ACTIVITY_NEW_TASKを設定しない

- 同一アプリ内Activityはクラス指定の明示的Intentで呼び出す

- 利用先アプリは同一アプリであるから、センシティブな情報をputExtra()を使う場合に限り送信してもよい [1]

- 同一アプリ内Activityからの結果情報であっても、受信データの安全性を確認する

| [1] | ただし、ポイント1, 2, 6を遵守している場合を除いてはIntentが第三者に読み取られるおそれがあることに注意する必要がある。詳細はルールブックセクションの 4.1.2.2.、4.1.2.3. を参照すること。 |

PrivateUserActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.activity.privateactivity;

import android.app.Activity;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PrivateUserActivity extends Activity {

private static final int REQUEST_CODE = 1;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.user_activity);

}

public void onUseActivityClick(View view) {

// ★ポイント6★ Activityに送信するIntentには、フラグFLAG_ACTIVITY_NEW_TASKを設定しない

// ★ポイント7★ 同一アプリ内Activityはクラス指定の明示的Intentで呼び出す

Intent intent = new Intent(this, PrivateActivity.class);

// ★ポイント8★ 利用先アプリは同一アプリであるから、センシティブな情報をputExtra()を使う場合に限り

// 送信してもよい

intent.putExtra("PARAM", "センシティブな情報");

startActivityForResult(intent, REQUEST_CODE);

}

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

if (resultCode != RESULT_OK) return;

switch (requestCode) {

case REQUEST_CODE:

String result = data.getStringExtra("RESULT");

// ★ポイント9★ 同一アプリ内Activityからの結果情報であっても、受信データの安全性を確認する

// サンプルにつき割愛。「3.2 入力データの安全性を確認する」を参照。

Toast.makeText(this, String.format("結果「%s」を受け取った。", result),

Toast.LENGTH_LONG).show();

break;

}

}

}

4.1.1.2. 公開Activityを作る・利用する¶

公開Activityは、不特定多数のアプリに利用されることを想定したActivityである。マルウェアが送信したIntentを受信することがあることに注意が必要である。また、公開Activityを利用する場合には、送信するIntentがマルウェアに受信される、あるいは読み取られることがあることに注意が必要である。

以下に公開Activityを作る側のサンプルコードを示す。

ポイント(Activityを作る):

- exported="true"により、明示的に公開設定する

- 受信Intentの安全性を確認する

- 結果を返す場合、センシティブな情報を含めない

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.publicactivity" >

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- 公開Activity -->

<!-- ★ポイント1★ exported="true"により、明示的に公開設定する -->

<activity

android:name=".PublicActivity"

android:label="@string/app_name"

android:exported="true" >

<!-- Action指定による暗黙的Intentを受信するようにIntent Filterを定義 -->

<intent-filter>

<action android:name="org.jssec.android.activity.MY_ACTION" />

<category android:name="android.intent.category.DEFAULT" />

</intent-filter>

</activity>

</application>

</manifest>

PublicActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.activity.publicactivity;

import android.app.Activity;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PublicActivity extends Activity {

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// ★ポイント2★ 受信Intentの安全性を確認する

// 公開Activityであるため利用元アプリがマルウェアである可能性がある。

// サンプルにつき割愛。「3.2 入力データの安全性を確認する」を参照。

String param = getIntent().getStringExtra("PARAM");

Toast.makeText(this,

String.format("パラメータ「%s」を受け取った。", param),

Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// ★ポイント3★ 結果を返す場合、センシティブな情報を含めない

// 公開Activityであるため利用元アプリがマルウェアである可能性がある。

// マルウェアに取得されても問題のない情報であれば結果として返してもよい。

Intent intent = new Intent();

intent.putExtra("RESULT", "センシティブではない情報");

setResult(RESULT_OK, intent);

finish();

}

}

次に公開Activityを利用する側のサンプルコードを示す。

ポイント(Activityを利用する):

- センシティブな情報を送信してはならない

- 結果を受け取る場合、結果データの安全性を確認する

PublicUserActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.activity.publicuser;

import android.app.Activity;

import android.content.ActivityNotFoundException;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PublicUserActivity extends Activity {

private static final int REQUEST_CODE = 1;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

}

public void onUseActivityClick(View view) {

try {

// ★ポイント4★ センシティブな情報を送信してはならない

Intent intent = new Intent("org.jssec.android.activity.MY_ACTION");

intent.putExtra("PARAM", "センシティブではない情報");

startActivityForResult(intent, REQUEST_CODE);

} catch (ActivityNotFoundException e) {

Toast.makeText(this, "利用先Activityが見つからない。", Toast.LENGTH_LONG).show();

}

}

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

// ★ポイント5★ 結果を受け取る場合、結果データの安全性を確認する

// サンプルにつき割愛。「3.2 入力データの安全性を確認する」を参照。

if (resultCode != RESULT_OK) return;

switch (requestCode) {

case REQUEST_CODE:

String result = data.getStringExtra("RESULT");

Toast.makeText(this,

String.format("結果「%s」を受け取った。", result),

Toast.LENGTH_LONG).show();

break;

}

}

}

4.1.1.3. パートナー限定Activityを作る・利用する¶

パートナー限定Activityは、特定のアプリだけから利用できるActivityである。パートナー企業のアプリと自社アプリが連携してシステムを構成し、パートナーアプリとの間で扱う情報や機能を守るために利用される。

Activityを呼び出す際に使用するIntentは第三者によって読み取られる恐れがある。そのため、Activityに送信するIntentにセンシティブな情報を格納する場合には、その情報が悪意のある第三者に読み取られることのないように、適切な対応を実施する必要がある。

以下にパートナー限定Activityを作る側のサンプルコードを示す。

ポイント(Activityを作る):

- taskAffinityを指定しない

- launchModeを指定しない

- Intent Filterを定義せず、exported="true"を明示的に設定する

- 利用元アプリの証明書がホワイトリストに登録されていることを確認する

- パートナーアプリからのIntentであっても、受信Intentの安全性を確認する

- パートナーアプリに開示してよい情報に限り返送してよい

ホワイトリストを用いたアプリの確認方法については、「4.1.3.2. 利用元アプリを確認する」を参照すること。また、ホワイトリストに指定する利用先アプリの証明書ハッシュ値の確認方法は「5.2.1.3. アプリの証明書のハッシュ値を確認する方法」を参照すること。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.partneractivity" >

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- パートナー限定Activity -->

<!-- ★ポイント1★ taskAffinityを指定しない -->

<!-- ★ポイント2★ launchModeを指定しない -->

<!-- ★ポイント3★ Intent Filterを定義せず、exported="true"を明示的に設定する -->

<activity

android:name=".PartnerActivity"

android:exported="true" />

</application>

</manifest>

PartnerActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.activity.partneractivity;

import org.jssec.android.shared.PkgCertWhitelists;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PartnerActivity extends Activity {

// ★4.1.1.3 - ポイント4★ 利用元アプリの証明書がホワイトリストに登録されていることを確認する

private static PkgCertWhitelists sWhitelists = null;

private static void buildWhitelists(Context context) {

boolean isdebug = Utils.isDebuggable(context);

sWhitelists = new PkgCertWhitelists();

// パートナーアプリ org.jssec.android.activity.partneruser の証明書ハッシュ値を登録

sWhitelists.add("org.jssec.android.activity.partneruser", isdebug ?

// debug.keystoreの"androiddebugkey"の証明書ハッシュ値

"0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255" :

// keystoreの"partner key"の証明書ハッシュ値

"1F039BB5 7861C27A 3916C778 8E78CE00 690B3974 3EB8259F E2627B8D 4C0EC35A");

// 以下同様に他のパートナーアプリを登録...

}

private static boolean checkPartner(Context context, String pkgname) {

if (sWhitelists == null) buildWhitelists(context);

return sWhitelists.test(context, pkgname);

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// ★4.1.1.3 - ポイント4★ 利用元アプリの証明書がホワイトリストに登録されていることを確認する

if (!checkPartner(this, getCallingActivity().getPackageName())) {

Toast.makeText(this, "利用元アプリはパートナーアプリではない。",

Toast.LENGTH_LONG).show();

finish();

return;

}

// ★4.1.1.3 - ポイント5★ パートナーアプリからのIntentであっても、受信Intentの安全性を確認する

// サンプルにつき割愛。「3.2 入力データの安全性を確認する」を参照。

Toast.makeText(this, "パートナーアプリからアクセスあり", Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// ★4.1.1.3 - ポイント6★ パートナーアプリに開示してよい情報に限り返送してよい

Intent intent = new Intent();

intent.putExtra("RESULT", "パートナーアプリに開示してよい情報");

setResult(RESULT_OK, intent);

finish();

}

}

PkgCertWhitelists.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import android.content.pm.PackageManager;

import java.util.HashMap;

import java.util.Map;

import android.content.Context;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class PkgCertWhitelists {

private Map<String, String> mWhitelists = new HashMap<String, String>();

public boolean add(String pkgname, String sha256) {

if (pkgname == null) return false;

if (sha256 == null) return false;

sha256 = sha256.replaceAll(" ", "");

if (sha256.length() != 64)

return false; // SHA-256は32バイト

sha256 = sha256.toUpperCase();

if (sha256.replaceAll("[0-9A-F]+", "").length() != 0)

return false; // 0-9A-F 以外の文字がある

mWhitelists.put(pkgname, sha256);

return true;

}

public boolean test(Context ctx, String pkgname) {

// pkgnameに対応する正解のハッシュ値を取得する

String correctHash = mWhitelists.get(pkgname);

// pkgnameの実際のハッシュ値と正解のハッシュ値を比較する

if (Build.VERSION.SDK_INT >= 28) {

// ★ API Level >= 28 ではPackage ManagerのAPIで直接検証が可能

PackageManager pm = ctx.getPackageManager();

return pm.hasSigningCertificate(pkgname,

Utils.hex2Bytes(correctHash),

CERT_INPUT_SHA256);

} else {

// API Level < 28 の場合はPkgCertの機能を利用する

return PkgCert.test(ctx, pkgname, correctHash);

}

}

}

PkgCert.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo =

pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // 複数署名は扱わない

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

次にパートナー限定Activityを利用する側のサンプルコードを示す。ここではパートナー限定Activityを呼び出す方法を説明する。

ポイント(Activityを利用する):

- 利用先パートナー限定Activityアプリの証明書がホワイトリストに登録されていることを確認する

- Activityに送信するIntentには、フラグFLAG_ACTIVITY_NEW_TASKを設定しない

- 利用先パートナー限定アプリに開示してよい情報はputExtra()を使う場合に限り送信してよい

- 明示的Intentによりパートナー限定Activityを呼び出す

- startActivityForResult()によりパートナー限定Activityを呼び出す

- パートナー限定アプリからの結果情報であっても、受信Intentの安全性を確認する

ホワイトリストを用いたアプリの確認方法については、「4.1.3.2. 利用元アプリを確認する」を参照すること。また、ホワイトリストに指定する利用先アプリの証明書ハッシュ値の確認方法は「5.2.1.3. アプリの証明書のハッシュ値を確認する方法」を参照すること。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.partneruser" >

<queries>

<package android:name="org.jssec.android.activity.partneractivity" />

</queries>

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<activity

android:name=".PartnerUserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

PartnerUserActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.activity.partneruser;

import org.jssec.android.shared.PkgCertWhitelists;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.ActivityNotFoundException;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PartnerUserActivity extends Activity {

// ★ポイント7★ 利用先パートナー限定Activityアプリの証明書がホワイトリストに登録されていることを確認する

private static PkgCertWhitelists sWhitelists = null;

private static void buildWhitelists(Context context) {

boolean isdebug = Utils.isDebuggable(context);

sWhitelists = new PkgCertWhitelists();

// パートナー限定Activityアプリ org.jssec.android.activity.partneractivity の証明書ハッシュ値を登録

sWhitelists.add("org.jssec.android.activity.partneractivity", isdebug ?

// debug.keystoreの"androiddebugkey"の証明書ハッシュ値

"0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255" :

// keystoreの"my company key"の証明書ハッシュ値

"D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA");

// 以下同様に他のパートナー限定Activityアプリを登録...

}

private static boolean checkPartner(Context context, String pkgname) {

if (sWhitelists == null) buildWhitelists(context);

return sWhitelists.test(context, pkgname);

}

private static final int REQUEST_CODE = 1;

// 利用先のパートナー限定Activityに関する情報

private static final String TARGET_PACKAGE =

"org.jssec.android.activity.partneractivity";

private static final String TARGET_ACTIVITY =

"org.jssec.android.activity.partneractivity.PartnerActivity";

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

}

public void onUseActivityClick(View view) {

// ★ポイント7★ 利用先パートナー限定Activityアプリの証明書がホワイトリストに登録されていることを確認する

if (!checkPartner(this, TARGET_PACKAGE)) {

Toast.makeText(this,

"利用先 Activity アプリはホワイトリストに登録されていない。",

Toast.LENGTH_LONG).show();

return;

}

try {

Intent intent = new Intent();

// ★ポイント8★ Activityに送信するIntentには、フラグFLAG_ACTIVITY_NEW_TASKを設定しない

// ★ポイント9★ 利用先パートナー限定アプリに開示してよい情報をputExtra()を使う場合に限り送信してよい

intent.putExtra("PARAM", "パートナーアプリに開示してよい情報");

// ★ポイント10★ 明示的Intentによりパートナー限定Activityを呼び出す

intent.setClassName(TARGET_PACKAGE, TARGET_ACTIVITY);

// ★ポイント11★ startActivityForResult()によりパートナー限定Activityを呼び出す

startActivityForResult(intent, REQUEST_CODE);

}

catch (ActivityNotFoundException e) {

Toast.makeText(this,

"利用先Activityが見つからない。", Toast.LENGTH_LONG).show();

}

}

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

if (resultCode != RESULT_OK) return;

switch (requestCode) {

case REQUEST_CODE:

String result = data.getStringExtra("RESULT");

// ★ポイント12★ パートナー限定アプリからの結果情報であっても、受信Intentの安全性を確認する

// サンプルにつき割愛。「3.2 入力データの安全性を確認する」を参照。

Toast.makeText(this,

String.format("結果「%s」を受け取った。", result),

Toast.LENGTH_LONG).show();

break;

}

}

}

PkgCertWhitelists.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import android.content.pm.PackageManager;

import java.util.HashMap;

import java.util.Map;

import android.content.Context;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class PkgCertWhitelists {

private Map<String, String> mWhitelists = new HashMap<String, String>();

public boolean add(String pkgname, String sha256) {

if (pkgname == null) return false;

if (sha256 == null) return false;

sha256 = sha256.replaceAll(" ", "");

if (sha256.length() != 64)

return false; // SHA-256は32バイト

sha256 = sha256.toUpperCase();

if (sha256.replaceAll("[0-9A-F]+", "").length() != 0)

return false; // 0-9A-F 以外の文字がある

mWhitelists.put(pkgname, sha256);

return true;

}

public boolean test(Context ctx, String pkgname) {

// pkgnameに対応する正解のハッシュ値を取得する

String correctHash = mWhitelists.get(pkgname);

// pkgnameの実際のハッシュ値と正解のハッシュ値を比較する

if (Build.VERSION.SDK_INT >= 28) {

// ★ API Level >= 28 ではPackage ManagerのAPIで直接検証が可能

PackageManager pm = ctx.getPackageManager();

return pm.hasSigningCertificate(pkgname,

Utils.hex2Bytes(correctHash),

CERT_INPUT_SHA256);

} else {

// API Level < 28 の場合はPkgCertの機能を利用する

return PkgCert.test(ctx, pkgname, correctHash);

}

}

}

PkgCert.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo =

pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // 複数署名は扱わない

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

4.1.1.4. 自社限定Activityを作る・利用する¶

自社限定Activityは、自社以外のアプリから利用されることを禁止するActivityである。複数の自社製アプリでシステムを構成し、自社アプリが扱う情報や機能を守るために利用される。

Activityを呼び出す際に使用するIntentは第三者によって読み取られる恐れがある。そのため、Activityに送信するIntentにセンシティブな情報を格納する場合には、その情報が悪意のある第三者に読み取られることのないように、適切な対応を実施する必要がある。

以下に自社限定Activityを作る側のサンプルコードを示す。

ポイント(Activityを作る):

- 独自定義Signature Permissionを定義する

- taskAffinityを指定しない

- launchModeを指定しない

- 独自定義Signature Permissionを要求宣言する

- Intent Filterを定義せず、exported="true"を明示的に設定する

- 独自定義Signature Permissionが自社アプリにより定義されていることを確認する

- 自社アプリからのIntentであっても、受信Intentの安全性を確認する

- 利用元アプリは自社アプリであるから、センシティブな情報を返送してよい

- APKをExportするときに、利用元アプリと同じ開発者鍵でAPKを署名する

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.inhouseactivity" >

<!-- ★ポイント1★ 独自定義Signature Permissionを定義する -->

<permission

android:name="org.jssec.android.activity.inhouseactivity.MY_PERMISSION"

android:protectionLevel="signature" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- 自社限定Activity -->

<!-- ★ポイント2★ taskAffinityを指定しない -->

<!-- ★ポイント3★ launchModeを指定しない -->

<!-- ★ポイント4★ 独自定義Signature Permissionを要求宣言する -->

<!-- ★ポイント5★ Intent Filterを定義せず、exported="true"を明示的に設定する -->

<activity

android:name=".InhouseActivity"

android:exported="true"

android:permission="org.jssec.android.activity.inhouseactivity.MY_PERMISSION" >

</activity>

</application>

</manifest>

InhouseActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.activity.inhouseactivity;

import org.jssec.android.shared.SigPerm;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class InhouseActivity extends Activity {

// 自社のSignature Permission

private static final String MY_PERMISSION =

"org.jssec.android.activity.inhouseactivity.MY_PERMISSION";

// 自社の証明書のハッシュ値

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// debug.keystoreの"androiddebugkey"の証明書ハッシュ値

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// keystoreの"my company key"の証明書ハッシュ値

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// ★ポイント6★ 独自定義Signature Permissionが自社アプリにより定義されていることを確認する

if (!SigPerm.test(this, MY_PERMISSION, myCertHash(this))) {

Toast.makeText(this, "独自定義Signature Permissionが自社アプリにより定義されていない。",

Toast.LENGTH_LONG).show();

finish();

return;

}

// ★ポイント7★ 自社アプリからのIntentであっても、受信Intentの安全性を確認する

// サンプルにつき割愛。「3.2 入力データの安全性を確認する」を参照

String param = getIntent().getStringExtra("PARAM");

Toast.makeText(this, String.format("パラメータ「%s」を受け取った。", param),

Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// ★ポイント8★ 利用元アプリは自社アプリであるから、センシティブな情報を返送してよい

Intent intent = new Intent();

intent.putExtra("RESULT", "センシティブな情報");

setResult(RESULT_OK, intent);

finish();

}

}

SigPerm.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import android.content.Context;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.PermissionInfo;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class SigPerm {

public static boolean test(Context ctx, String sigPermName, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

try{

// sigPermNameを定義したアプリのパッケージ名を取得する

PackageManager pm = ctx.getPackageManager();

PermissionInfo pi =

pm.getPermissionInfo(sigPermName, PackageManager.GET_META_DATA);

String pkgname = pi.packageName;

// 非Signature Permissionの場合は失敗扱い

if (pi.protectionLevel != PermissionInfo.PROTECTION_SIGNATURE) return false;

// pkgnameの実際のハッシュ値と正解のハッシュ値を比較する

if (Build.VERSION.SDK_INT >= 28) {

// ★ API Level >= 28 ではPackage ManagerのAPIで直接検証が可能

return pm.hasSigningCertificate(pkgname,

Utils.hex2Bytes(correctHash),

CERT_INPUT_SHA256);

} else {

// API Level < 28 の場合はPkgCertを利用し、ハッシュ値を取得して比較する

return correctHash.equals(PkgCert.hash(ctx, pkgname));

}

} catch (NameNotFoundException e){

return false;

}

}

}

PkgCert.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo =

pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // 複数署名は扱わない

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

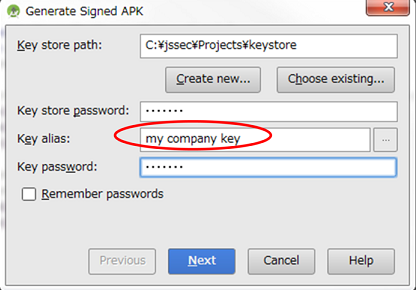

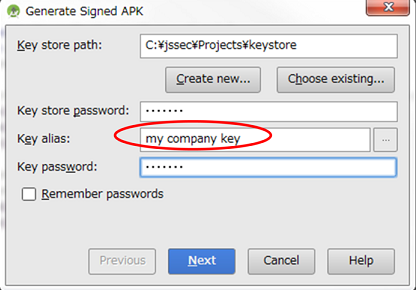

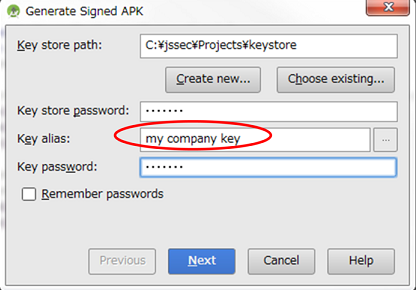

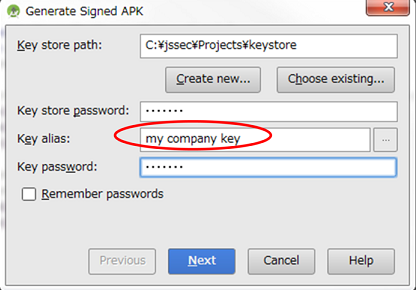

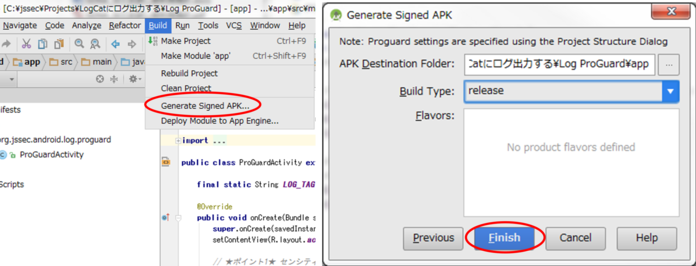

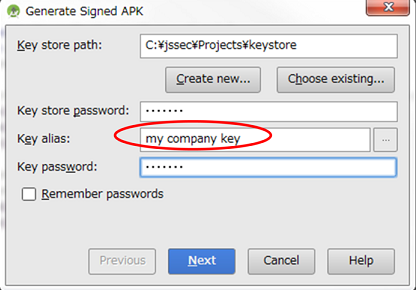

★ポイント9★APKをExportするときに、利用元アプリと同じ開発者鍵でAPKを署名する。

図 4.1.2 利用元アプリと同じ開発者鍵で APK を署名する

次に自社限定Activityを利用する側のサンプルコードを示す。ここでは自社限定Activityを呼び出す方法を説明する。

ポイント(Activityを利用する):

- 独自定義Signature Permissionを利用宣言する

- 独自定義Signature Permissionが自社アプリにより定義されていることを確認する

- 利用先アプリの証明書が自社の証明書であることを確認する

- 利用先アプリは自社アプリであるから、センシティブな情報をputExtra()を使う場合に限り送信してもよい

- 明示的Intentにより自社限定Activityを呼び出す

- 自社アプリからの結果情報であっても、受信Intentの安全性を確認する

- APKをExportするときに、利用先アプリと同じ開発者鍵でAPKを署名する

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.inhouseuser" >

<queries>

<package android:name="org.jssec.android.activity.inhouseactivity" />

</queries>

<!-- ★ポイント10★ 独自定義Signature Permissionを利用宣言する -->

<uses-permission

android:name="org.jssec.android.activity.inhouseactivity.MY_PERMISSION" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<activity

android:name="org.jssec.android.activity.inhouseuser.InhouseUserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

InhouseUserActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.activity.inhouseuser;

import org.jssec.android.shared.PkgCert;

import org.jssec.android.shared.SigPerm;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.ActivityNotFoundException;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class InhouseUserActivity extends Activity {

// 利用先のActivity情報

private static final String TARGET_PACKAGE =

"org.jssec.android.activity.inhouseactivity";

private static final String TARGET_ACTIVITY =

"org.jssec.android.activity.inhouseactivity.InhouseActivity";

// 自社のSignature Permission

private static final String MY_PERMISSION =

"org.jssec.android.activity.inhouseactivity.MY_PERMISSION";

// 自社の証明書のハッシュ値

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// debug.keystoreの"androiddebugkey"の証明書ハッシュ値

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// keystoreの"my company key"の証明書ハッシュ値

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

private static final int REQUEST_CODE = 1;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

}

public void onUseActivityClick(View view) {

// ★ポイント11★ 独自定義Signature Permissionが自社アプリにより定義されていることを確認する

if (!SigPerm.test(this, MY_PERMISSION, myCertHash(this))) {

Toast.makeText(this, "独自定義Signature Permissionが自社アプリにより定義されていない。",

Toast.LENGTH_LONG).show();

return;

}

// ★ポイント12★ 利用先アプリの証明書が自社の証明書であることを確認する

if (!PkgCert.test(this, TARGET_PACKAGE, myCertHash(this))) {

Toast.makeText(this, "利用先アプリは自社アプリではない。", Toast.LENGTH_LONG).show();

return;

}

try {

Intent intent = new Intent();

// ★ポイント13★ 利用先アプリは自社アプリであるから、センシティブな情報をputExtra()を使う場合に限り送信してもよい

intent.putExtra("PARAM", "センシティブな情報");

// ★ポイント14★ 明示的Intentにより自社限定Activityを呼び出す

intent.setClassName(TARGET_PACKAGE, TARGET_ACTIVITY);

startActivityForResult(intent, REQUEST_CODE);

}

catch (ActivityNotFoundException e) {

Toast.makeText(this, "利用先Activityが見つからない。", Toast.LENGTH_LONG).show();

}

}

@Override

public void onActivityResult(int requestCode, int resultCode, Intent data) {

super.onActivityResult(requestCode, resultCode, data);

if (resultCode != RESULT_OK) return;

switch (requestCode) {

case REQUEST_CODE:

String result = data.getStringExtra("RESULT");

// ★ポイント15★ 自社アプリからの結果情報であっても、受信Intentの安全性を確認する

// サンプルにつき割愛。「3.2 入力データの安全性を確認する」を参照。

Toast.makeText(this, String.format("結果「%s」を受け取った。", result),

Toast.LENGTH_LONG).show();

break;

}

}

}

SigPerm.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import android.content.Context;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.PermissionInfo;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class SigPerm {

public static boolean test(Context ctx, String sigPermName, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

try{

// sigPermNameを定義したアプリのパッケージ名を取得する

PackageManager pm = ctx.getPackageManager();

PermissionInfo pi =

pm.getPermissionInfo(sigPermName, PackageManager.GET_META_DATA);

String pkgname = pi.packageName;

// 非Signature Permissionの場合は失敗扱い

if (pi.protectionLevel != PermissionInfo.PROTECTION_SIGNATURE) return false;

// pkgnameの実際のハッシュ値と正解のハッシュ値を比較する

if (Build.VERSION.SDK_INT >= 28) {

// ★ API Level >= 28 ではPackage ManagerのAPIで直接検証が可能

return pm.hasSigningCertificate(pkgname,

Utils.hex2Bytes(correctHash),

CERT_INPUT_SHA256);

} else {

// API Level < 28 の場合はPkgCertを利用し、ハッシュ値を取得して比較する

return correctHash.equals(PkgCert.hash(ctx, pkgname));

}

} catch (NameNotFoundException e){

return false;

}

}

}

PkgCert.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo =

pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // 複数署名は扱わない

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

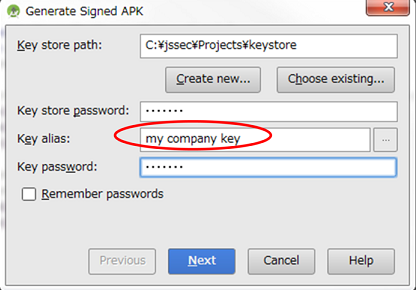

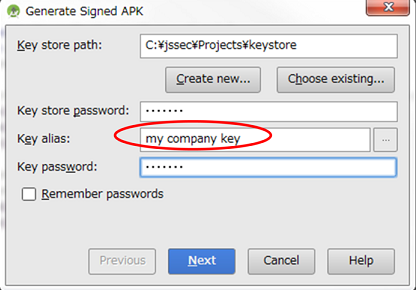

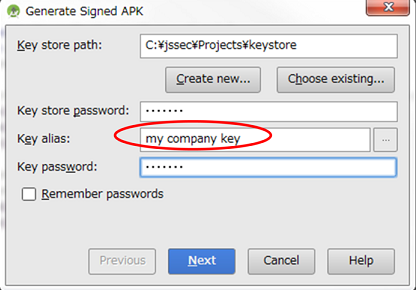

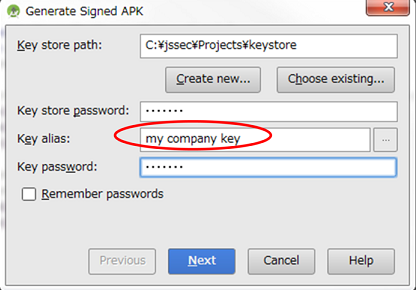

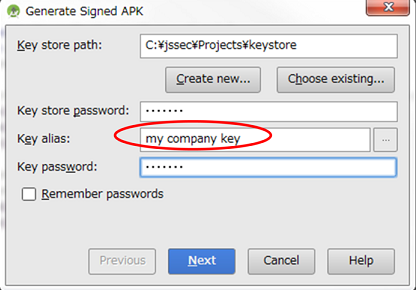

★ポイント16★APKをExportするときに、利用先アプリと同じ開発者鍵でAPKを署名する。

図 4.1.3 利用先アプリと同じ開発者鍵で APK を署名する

4.1.2. ルールブック¶

Activityを作る際、またはActivityにIntentを送信する際には以下のルールを守ること。

- アプリ内でのみ使用するActivityは非公開設定する (必須)

- taskAffinityを指定しない (必須)

- launchModeを指定しない (必須)

- Activityに送信するIntentにはFLAG_ACTIVITY_NEW_TASKを設定しない (必須)

- 受信Intentの安全性を確認する (必須)

- 独自定義Signature Permissionは、自社アプリが定義したことを確認して利用する (必須)

- 結果情報を返す場合には、返送先アプリからの結果情報漏洩に注意する (必須)

- 利用先Activityが固定できる場合は明示的IntentでActivityを利用する (必須)

- 利用先Activityからの戻りIntentの安全性を確認する (必須)

- 他社の特定アプリと連携する場合は利用先Activityを確認する (必須)

- 資産を二次的に提供する場合には、その資産の従来の保護水準を維持する (必須)

- センシティブな情報はできる限り送らない (推奨)

4.1.2.1. アプリ内でのみ使用するActivityは非公開設定する (必須)¶

同一アプリ内からのみ利用されるActivityは他のアプリからIntentを受け取る必要がない。またこのようなActivityでは開発者もActivityを攻撃するIntentを想定しないことが多い。このようなActivityは明示的に非公開設定し、非公開Activityとする。

AndroidManifest.xml

<!-- 非公開Activity -->

<!-- ★4.1.1.1 - ポイント3★ exported="false"により、明示的に非公開設定する -->

<activity

android:name=".PrivateActivity"

android:label="@string/app_name"

android:exported="false" />

同一アプリ内からのみ利用されるActivityではIntent Filterを設置するような設計はしてはならない。Intent Filterの性質上、同一アプリ内の非公開Activityを呼び出すつもりでも、Intent Filter経由で呼び出したときに意図せず他アプリのActivityを呼び出してしまう可能性もある。詳細は、アドバンスト「4.1.3.1. exported 設定とintent-filter設定の組み合わせ(Activityの場合)」を参照すること。

AndroidManifest.xml(非推奨)

<!-- 非公開Activity -->

<!-- ★4.1.1.1 - ポイント3★ exported="false"により、明示的に非公開設定する -->

<activity

android:name=".PictureActivity"

android:label="@string/picture_name"

android:exported="false" >

<intent-filter>

<action android:name=”org.jssec.android.activity.OPEN />

</intent-filter>

</activity>

4.1.2.2. taskAffinityを指定しない (必須)¶

Androidでは、Activityはタスクによって管理される。タスクの名前は、ルートActivityの持つアフィニティによって決定される。一方でルート以外のActivityに関しては、所属するタスクがアフィニティだけでは決定されず、Activityの起動モードにも依存する。詳細は「4.1.3.4. ルートActivityについて」を参照すること。

デフォルト設定では各Activityはパッケージ名をアフィニティとして持つ。その結果、タスクはアプリごとに割り当てられるので、同一アプリ内の全てのActivityは同一タスクに所属する。タスクの割り当てを変更するには、AndroidManifest.xmlへの明示的なアフィニティ記述や、Activityに送信するIntentへのフラグ設定をすればよい。ただし、タスクの割り当てを変更した場合は、異なるタスクに属するActivityに送信したIntentを別アプリによって読み出せる可能性がある。

センシティブな情報を含む送信Intentおよび受信Intentの内容を読み取られないようにするには、AndroidManifest.xml内のapplication要素およびactivity要素でandroid:taskAffinityを指定せず、デフォルト(パッケージ名と同一)のままにすべきである。

以下に非公開Activityの作成側と利用側におけるAndroidManifest.xmlを示す。

AndroidManifest.xml

<!-- ★4.1.1.1 - ポイント1★ taskAffinityを指定しない -->

<application

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- ★4.1.1.1 - ポイント1★ taskAffinityを指定しない -->

<activity

android:name=".PrivateUserActivity"

android:label="@string/app_name" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<!-- 非公開Activity -->

<!-- ★4.1.1.1 - ポイント1★ taskAffinityを指定しない -->

<activity

android:name=".PrivateActivity"

android:label="@string/app_name"

android:exported="false" />

</application>

タスクとアフィニティの詳細な解説は、「Google Android プログラミング入門」 [2]、あるいは、Google Developers API Guide "Tasks and Back Stack" [3] の解説および「4.1.3.3. Activityに送信されるIntentの読み取り(Android 5.0より前のバージョンについて)」、「4.1.3.4. ルートActivityについて」を参照すること。

| [2] | 江川、藤井、麻野、藤田、山田、山岡、佐野、竹端著「Google Android プログラミング入門」 (アスキー・メディアワークス、2009年7月) |

| [3] | https://developer.android.com/guide/components/tasks-and-back-stack.html |

4.1.2.3. launchModeを指定しない (必須)¶

Activityの起動モードとは、Activityを呼び出す際に、Activityのインスタンスの新規生成や、タスクの新規生成を制御するための設定である。デフォルト設定は"standard"である。"standard"設定では、Intentを使ってActivityを呼び出すときには常に新規インスタンスを生成し、タスクは呼び出し側Activityが属するタスクに従い、新規にタスクが生成されることはない。タスクが新規に生成されると、呼び出しに使ったIntentが別のアプリから読み取り可能になる。そのため、センシティブな情報をIntentに含む場合には、Activityの起動モードには"standard"を用いるべきである。

Activityの起動モードはAndroidManifest.xml内にてandroid:launchModeで明示的に設定可能であるが、上記の理由により、各Activityに対してandroid:launchModeを指定せず、値をデフォルトのまま"standard"とするべきである。

AndroidManifest.xml

<!-- 非公開Activity -->

<!-- ★4.1.1.1 - ポイント2★ launchModeを指定しない -->

<!-- ActivityにはlaunchModeを指定せず、値をデフォルトのまま”standard”とする -->

<activity

android:name=".PrivateUserActivity"

android:label="@string/app_name" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<!-- 非公開Activity -->

<!-- ★4.1.1.1 - ポイント2★ launchModeを指定しない -->

<!-- ActivityにはlaunchModeを指定せず、値をデフォルトのまま”standard”とする -->

<activity

android:name=".PrivateActivity"

android:label="@string/app_name"

android:exported="false" />

</application>

「4.1.3.3. Activityに送信されるIntentの読み取り(Android 5.0より前のバージョンについて)」、「4.1.3.4. ルートActivityについて」を参照すること。

4.1.2.4. Activityに送信するIntentにはFLAG_ACTIVITY_NEW_TASKを設定しない (必須)¶

Activityの起動モードはstartActivity()あるいはstartActivityForResult()の実行時にも変更することが可能であり、タスクが新規に生成される場合がある。そのため、Activityの起動モードを実行時に変更しないようにする必要がある。

Activityの起動モードを変更するには、setFlags()やaddFlags()を用いてIntentにフラグを設定し、そのIntentをstartActivity()またはstartActivityForResult()の引数とする。タスクを新規に生成するためのフラグはFLAG_ACTIVITY_NEW_TASKである。FLAG_ACTIVITY_NEW_TASKが設定されると、呼び出されたActivityのタスクがバックグラウンドあるいはフォアグラウンド上に存在しない場合に、新規にタスクが生成される。FLAG_ACTIVITY_MULTIPLE_TASK はFLAG_ACTIVITY_NEW_TASKと同時に設定することもできる。この場合には、タスクが必ず新規生成される。どちらの設定もタスクを生成する可能性があるため、センシティブな情報を扱うIntentには設定しないようにすべきである。

Intentの送信例

Intent intent = new Intent();

// ★4.1.1.1 - ポイント6★ Activityに送信するIntentには、フラグFLAG_ACTIVITY_NEW_TASKを設定しない

intent.setClass(this, PrivateActivity.class);

intent.putExtra("PARAM", "センシティブな情報");

startActivityForResult(intent, REQUEST_CODE);

なお、Activityに送信するIntentにFLAG_ACTIVITY_EXCLUDE_FROM_RECENTSフラグを明示的に設定することで、タスクが生成されたとしてもその内容が読み取られないようにできると考えるかもしれない。しかしながら、この方法を用いても送信されたIntentの内容を読み取ることが可能である。したがって、FLAG_ACTIVITY_NEW_TASKの使用は避けるべきである。

「4.1.3.1. exported 設定とintent-filter設定の組み合わせ(Activityの場合)」および「4.1.3.3. Activityに送信されるIntentの読み取り(Android 5.0より前のバージョンについて)」、「4.1.3.4. ルートActivityについて」も参照すること。

4.1.2.5. 受信Intentの安全性を確認する (必須)¶

Activityのタイプによって若干リスクは異なるが、受信Intentのデータを処理する際には、まず受信Intentの安全性を確認しなければならない。

公開Activityは不特定多数のアプリからIntentを受け取るため、マルウェアの攻撃Intentを受け取る可能性がある。非公開Activityは他のアプリからIntentを直接受け取ることはない。しかし同一アプリ内の公開Activityが他のアプリから受け取ったIntentのデータを非公開Activityに転送することがあるため、受信Intentを無条件に安全であると考えてはならない。パートナー限定Activityや自社限定Activityはその中間のリスクであるため、やはり受信Intentの安全性を確認する必要がある。

「3.2. 入力データの安全性を確認する」を参照すること。

4.1.2.6. 独自定義Signature Permissionは、自社アプリが定義したことを確認して利用する (必須)¶

自社アプリだけから利用できる自社限定Activityを作る場合、独自定義Signature Permissionにより保護しなければならない。AndroidManifest.xmlでのPermission定義、Permission要求宣言だけでは保護が不十分であるため、「5.2. PermissionとProtection Level」の「5.2.1.2. 独自定義のSignature Permissionで自社アプリ連携する方法」を参照すること。

4.1.2.7. 結果情報を返す場合には、返送先アプリからの結果情報漏洩に注意する (必須)¶

Activityのタイプによって、setResult()を用いて結果情報を返送する際の返送先アプリの信用度が異なる。公開Activityが結果情報を返送する場合、結果返送先アプリがマルウェアである可能性があり、結果情報が悪意を持って使われる危険性がある。非公開Activityや自社限定Activityの場合は、結果返送先は自社アプリであるため結果情報の扱いをあまり心配する必要はない。パートナー限定Activityの場合はその中間に位置する。

このようにActivityから結果情報を返す場合には、返送先アプリからの結果情報の漏洩に配慮しなければならない。

結果情報を返送する場合の例

public void onReturnResultClick(View view) {

// ★4.1.1.3 - ポイント6★ パートナーアプリに開示してよい情報に限り返送してよい

Intent intent = new Intent();

intent.putExtra("RESULT", "パートナーアプリに開示してよい情報");

setResult(RESULT_OK, intent);

finish();

}

4.1.2.8. 利用先Activityが固定できる場合は明示的IntentでActivityを利用する (必須)¶

暗黙的IntentによりActivityを利用すると、最終的にどのActivityにIntentが送信されるかはAndroid OS任せになってしまう。もしマルウェアにIntentが送信されてしまうと情報漏洩が生じる。一方、明示的IntentによりActivityを利用すると、指定したActivity以外がIntentを受信することはなく比較的安全である。

処理を任せるアプリ(のActivity)をユーザーに選択させるなど、利用先Activityを実行時に決定したい場合を除けば、利用先Activityはあらかじめ特定できる。このようなActivityを利用する場合には明示的Intentを利用すべきである。

同一アプリ内のActivityを明示的Intentで利用する

Intent intent = new Intent(this, PictureActivity.class);

intent.putExtra("BARCODE", barcode);

startActivity(intent);

他のアプリの公開Activityを明示的Intentで利用する

Intent intent = new Intent();

intent.setClassName(

"org.jssec.android.activity.publicactivity",

"org.jssec.android.activity.publicactivity.PublicActivity");

startActivity(intent);

ただし他のアプリの公開Activityを明示的Intentで利用した場合も、相手先Activityを含むアプリがマルウェアである可能性がある。宛先をパッケージ名で限定したとしても、相手先アプリが実は本物アプリと同じパッケージ名を持つ偽物アプリである可能性があるからだ。このようなリスクを排除したい場合は、パートナー限定Activityや自社限定Activityの使用を検討する必要がある。

「4.1.3.1. exported 設定とintent-filter設定の組み合わせ(Activityの場合)」も参照すること。

4.1.2.9. 利用先Activityからの戻りIntentの安全性を確認する (必須)¶

Activityのタイプによって若干リスクは異なるが、戻り値として受信したIntentのデータを処理する際には、まず受信Intentの安全性を確認しなければならない。

利用先Activityが公開Activityの場合、不特定のアプリから戻りIntentを受け取るため、マルウェアの攻撃Intentを受け取る可能性がある。利用先Activityが非公開Activityの場合、同一アプリ内から戻りIntentを受け取るのでリスクはないように考えがちだが、他のアプリから受け取ったIntentのデータを間接的に戻り値として転送することがあるため、受信Intentを無条件に安全であると考えてはならない。利用先Activityがパートナー限定Activityや自社限定Activityの場合、その中間のリスクであるため、やはり受信Intentの安全性を確認する必要がある。

「3.2. 入力データの安全性を確認する」を参照すること。

4.1.2.10. 他社の特定アプリと連携する場合は利用先Activityを確認する (必須)¶

他社の特定アプリと連携する場合にはホワイトリストによる確認方法がある。自アプリ内に利用先アプリの証明書ハッシュを予め保持しておく。利用先の証明書ハッシュと保持している証明書ハッシュが一致するかを確認することで、なりすましアプリにIntentを発行することを防ぐことができる。具体的な実装方法についてはサンプルコードセクション「4.1.1.3. パートナー限定Activityを作る・利用する」を参照すること。また、技術的な詳細に関しては「4.1.3.2. 利用元アプリを確認する」を参照すること。

4.1.2.11. 資産を二次的に提供する場合には、その資産の従来の保護水準を維持する (必須)¶

Permissionにより保護されている情報資産および機能資産を他のアプリに二次的に提供する場合には、提供先アプリに対して同一のPermissionを要求するなどして、その保護水準を維持しなければならない。AndroidのPermissionセキュリティモデルでは、保護された資産に対するアプリからの直接アクセスについてのみ権限管理を行う。この仕様上の特性により、アプリに取得された資産がさらに他のアプリに、保護のために必要なPermissionを要求することなく提供される可能性がある。このことはPermissionを再委譲(Redelegation)していることと実質的に等価なので、Permissionの再委譲問題と呼ばれる。「5.2.3.4. Permissionの再委譲問題」を参照すること。

4.1.2.12. センシティブな情報はできる限り送らない (推奨)¶

不特定多数のアプリと連携する場合にはセンシティブな情報を送ってはならない。特定のアプリと連携する場合においても、意図しないアプリにIntentを発行してしまった場合や第三者によるIntentの盗聴などで情報が漏洩してしまうリスクがある。「4.1.3.5. Activity利用時のログ出力について」を参照すること。

センシティブな情報をActivityに送付する場合、その情報の漏洩リスクを検討しなければならない。公開Activityに送付した情報は必ず漏洩すると考えなければならない。またパートナー限定Activityや自社限定Activityに送付した情報もそれらActivityの実装に依存して情報漏洩リスクの大小がある。非公開Activityに送付する情報に至っても、Intentのdataに含めた情報はLogCat経由で漏洩するリスクがある。IntentのextrasはLogCatに出力されないので、センシティブな情報はextrasで送付するとよい。

センシティブな情報はできるだけ送付しないように工夫すべきである。送付する場合も、利用先Activityは信頼できるActivityに限定し、Intentの情報がLogCatへ漏洩しないように配慮しなければならない。

また、ルートActivityにはセンシティブな情報を送ってはならない。ルートActivityとは、タスクが生成された時に最初に呼び出されたActivityのことである。例えば、ランチャーから起動されたActivityは常にルートActivityである。

ルートActivityに関しての詳細は、「4.1.3.3. Activityに送信されるIntentの読み取り(Android 5.0より前のバージョンについて)」、「4.1.3.4. ルートActivityについて」も参照すること。

4.1.3. アドバンスト¶

4.1.3.1. exported 設定とintent-filter設定の組み合わせ(Activityの場合)¶

このガイド文書では、Activityの用途から非公開Activity、公開Activity、パートナー限定Activity、自社限定Activityの4タイプのActivityについて実装方法を述べている。各タイプに許されているAndroidManifest.xmlのexported属性とintent-filter要素の組み合わせを次の表にまとめた。作ろうとしているActivityのタイプとexported属性およびintent-filter要素の対応が正しいことを確認すること。

| exported属性の値 | |||

| true | false | 無指定 | |

| intent-filter定義がある | 公開 | (使用禁止) | (使用禁止) |

| intent-filter定義がない | 公開、パートナー限定、自社限定 | 非公開 | (使用禁止) |

Activityのexported属性が無指定である場合にそのActivityが公開されるか非公開となるかは、intent-filterの定義の有無により決まるが [4]、本ガイドではActivityのexported属性を「無指定」にすることを禁止している。前述のようなAPIのデフォルトの挙動に頼る実装をすることは避けるべきであり、exported属性のようなセキュリティ上重要な設定を明示的に有効化する手段があるのであればそれを利用すべきであると考えられるためである。

| [4] | intent-filterが定義されていれば公開Activity、定義されていなければ非公開Activityとなる。 https://developer.android.com/guide/topics/manifest/activity-element.html#exported を参照のこと。 |

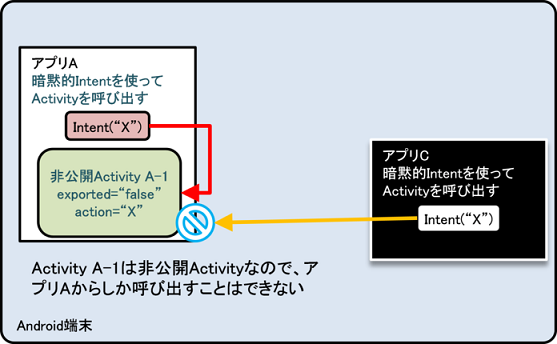

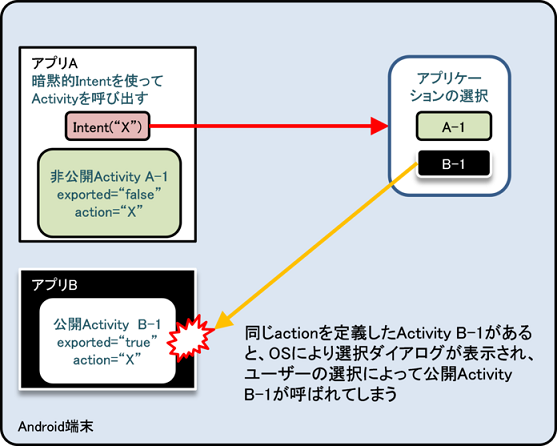

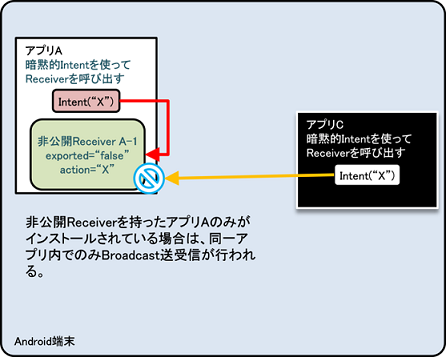

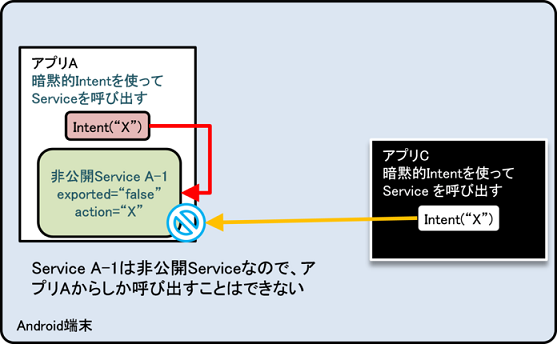

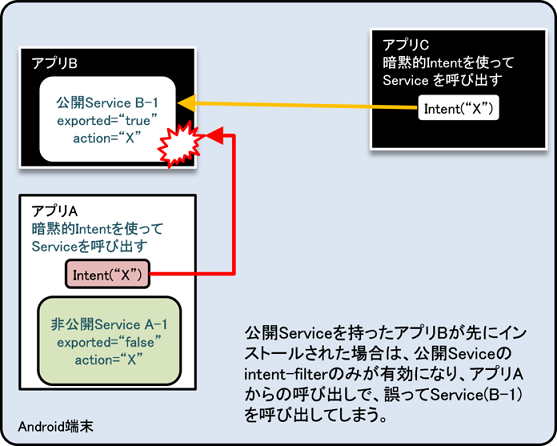

exported属性の値で「intent-filter定義がある」&「exported="false"」を使用禁止にしているのは、Androidの振る舞いに抜け穴があり、Intent Filterの性質上、意図せず他アプリのActivityを呼び出してしまう場合が存在するためである。以下の2つの図は、その説明のためのものである。図 4.1.4 は、同一アプリ内からしか非公開Activity(アプリA)を暗黙的Intentで呼び出せない正常な動作の例である。Intent-filter(図中action="X")を定義しているのが、アプリAしかいないので意図通りの動きとなっている。

図 4.1.4 正常な動作の例

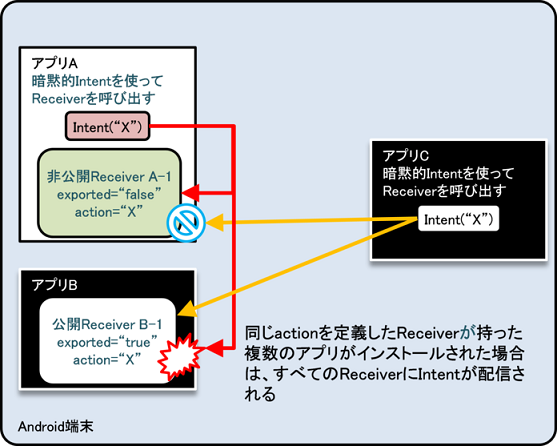

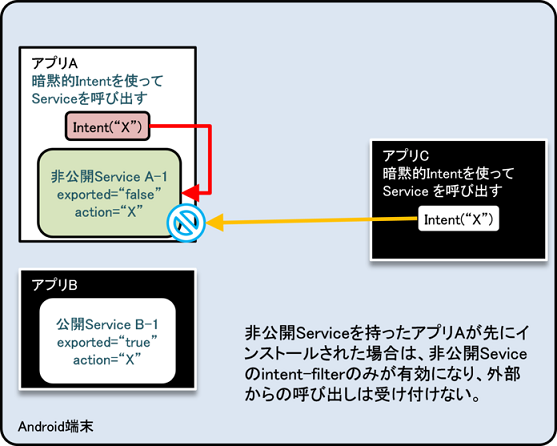

図 4.1.5 は、アプリAに加えてアプリBでも同じintent-filter(図中action="X")を定義している場合である。図 4.1.5 では、アプリAが暗黙的Intentを送信して同一アプリ内の非公開Activityを呼び出そうとするが、「アプリケーションを選択」ダイアログが表示され、ユーザーの選択によって公開Activity(B-1)が呼び出されてしまう例を示している [5]。これにより他アプリに対してセンシティブな情報を送信したり、意図せぬ戻り値を受け取る可能性が生じてしまう。

図 4.1.5 意図しない動作の例

このように、Intent Filterを用いた非公開Activityの暗黙的Intent呼び出しは、意図せぬアプリとの情報のやり取りを許してしまうので行ってはならない。なお、この挙動はアプリA、アプリBのインストール順序には依存しないことを確認している。

| [5] | Android 8.0(API Level 26)以降の端末では 「アプリケーションを選択」ダイアログは表示されず、 図中アプリBの公開Activity(B-1)に自動遷移することが確認されている。 このことからも、Intent Filterを持つ非公開Activityを暗黙的Intentによって起動するのは禁止すべきである。 |

また、Android 12をターゲットとする場合、アプリにintent-filterを使用するActivity、Service、Broadcast Receiverが含まれている場合は、exported属性の明示的な宣言は必須となっており、省略した場合はビルド自体が不可となっている。

この場合、マニフェストファイルに警告が表示され、またビルド時にはエラーメッセージが表示される [6]。

- マニフェストファイルの警告メッセージ

When using intent filters, please specify android:exported as well

- ビルド時のエラーメッセージ

Manifest merger failed : android:exported needs to be explicitly specified for <activity>. Apps targeting Android 12 and higher are required to specify an explicit value for `android:exported` when the corresponding component has an intent filter defined. See https://developer.android.com/guide/topics/manifest/activity-element#exported for details.

| [6] | Android Studio Arctic Fox 2020.3.1で確認 |

4.1.3.2. 利用元アプリを確認する¶

ここではパートナー限定Activityの実装に関する技術情報を解説する。パートナー限定Activityはホワイトリストに登録された特定のアプリからのアクセスを許可し、それ以外のアプリからはアクセスを拒否するActivityである。自社以外のアプリもアクセス許可対象となるため、Signature Permissionによる防御手法は利用できない。

基本的な考え方は、パートナー限定Activityの利用元アプリの身元を確認し、ホワイトリストに登録されたアプリであればサービスを提供する、登録されていないアプリであればサービスを提供しないというものである。利用元アプリの身元確認は、利用元アプリが持つ証明書を取得し、その証明書のハッシュ値をホワイトリストのハッシュ値と比較することで行う。

ここでわざわざ利用元アプリの「証明書」を取得せずとも、利用元アプリの「パッケージ名」との比較で十分ではないか?と疑問を持たれた方もいるかと思う。しかしパッケージ名は任意に指定できるため他のアプリへの成りすましが簡単である。成りすまし可能なパラメータは身元確認用には使えない。一方、アプリの持つ証明書であれば身元確認に使うことができる。証明書に対応する署名用の開発者鍵は本物のアプリ開発者しか持っていないため、第三者が同じ証明書を持ち、尚且つ署名検証が成功するアプリを作成することはできないからだ。ホワイトリストはアクセスを許可したいアプリの証明書データを丸ごと保持してもよいが、サンプルコードではホワイトリストのデータサイズを小さくするために証明書データのSHA-256ハッシュ値を保持することにしている。

この方法には次の二つの制約条件がある。

- 利用元アプリにおいてstartActivity()ではなくstartActivityForResult()を使用しなければならない

- 利用元アプリにおいてActivity以外から呼び出すことはできない

2つ目の制約事項はいわば1つ目の制約事項の結果として課される制約であるので、厳密には1つの同じ制約と言える。この制約は呼び出し元アプリのパッケージ名を取得するActivity.getCallingPackage()の制約により生じている。Activity.getCallingPackage()はstartActivityForResult()で呼び出された場合にのみ利用元アプリのパッケージ名を返すが、残念ながらstartActivity()で呼び出された場合にはnullを返す仕様となっている。そのためここで紹介する方法は必ず利用元アプリが、たとえ戻り値が不要であったとしても、startActivityForResult()を使わなければならないという制約がある。さらにstartActivityForResult()はActivityクラスでしか使えないため、利用元はActivityに限定されるという制約もある。

PartnerActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.activity.partneractivity;

import org.jssec.android.shared.PkgCertWhitelists;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class PartnerActivity extends Activity {

// ★4.1.1.3 - ポイント4★ 利用元アプリの証明書がホワイトリストに登録されていることを確認する

private static PkgCertWhitelists sWhitelists = null;

private static void buildWhitelists(Context context) {

boolean isdebug = Utils.isDebuggable(context);

sWhitelists = new PkgCertWhitelists();

// パートナーアプリ org.jssec.android.activity.partneruser の証明書ハッシュ値を登録

sWhitelists.add("org.jssec.android.activity.partneruser", isdebug ?

// debug.keystoreの"androiddebugkey"の証明書ハッシュ値

"0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255" :

// keystoreの"partner key"の証明書ハッシュ値

"1F039BB5 7861C27A 3916C778 8E78CE00 690B3974 3EB8259F E2627B8D 4C0EC35A");

// 以下同様に他のパートナーアプリを登録...

}

private static boolean checkPartner(Context context, String pkgname) {

if (sWhitelists == null) buildWhitelists(context);

return sWhitelists.test(context, pkgname);

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// ★4.1.1.3 - ポイント4★ 利用元アプリの証明書がホワイトリストに登録されていることを確認する

if (!checkPartner(this, getCallingActivity().getPackageName())) {

Toast.makeText(this, "利用元アプリはパートナーアプリではない。",

Toast.LENGTH_LONG).show();

finish();

return;

}

// ★4.1.1.3 - ポイント5★ パートナーアプリからのIntentであっても、受信Intentの安全性を確認する

// サンプルにつき割愛。「3.2 入力データの安全性を確認する」を参照。

Toast.makeText(this, "パートナーアプリからアクセスあり", Toast.LENGTH_LONG).show();

}

public void onReturnResultClick(View view) {

// ★4.1.1.3 - ポイント6★ パートナーアプリに開示してよい情報に限り返送してよい

Intent intent = new Intent();

intent.putExtra("RESULT", "パートナーアプリに開示してよい情報");

setResult(RESULT_OK, intent);

finish();

}

}

PkgCertWhitelists.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import android.content.pm.PackageManager;

import java.util.HashMap;

import java.util.Map;

import android.content.Context;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class PkgCertWhitelists {

private Map<String, String> mWhitelists = new HashMap<String, String>();

public boolean add(String pkgname, String sha256) {

if (pkgname == null) return false;

if (sha256 == null) return false;

sha256 = sha256.replaceAll(" ", "");

if (sha256.length() != 64)

return false; // SHA-256は32バイト

sha256 = sha256.toUpperCase();

if (sha256.replaceAll("[0-9A-F]+", "").length() != 0)

return false; // 0-9A-F 以外の文字がある

mWhitelists.put(pkgname, sha256);

return true;

}

public boolean test(Context ctx, String pkgname) {

// pkgnameに対応する正解のハッシュ値を取得する

String correctHash = mWhitelists.get(pkgname);

// pkgnameの実際のハッシュ値と正解のハッシュ値を比較する

if (Build.VERSION.SDK_INT >= 28) {

// ★ API Level >= 28 ではPackage ManagerのAPIで直接検証が可能

PackageManager pm = ctx.getPackageManager();

return pm.hasSigningCertificate(pkgname,

Utils.hex2Bytes(correctHash),

CERT_INPUT_SHA256);

} else {

// API Level < 28 の場合はPkgCertの機能を利用する

return PkgCert.test(ctx, pkgname, correctHash);

}

}

}

PkgCert.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo =

pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // 複数署名は扱わない

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

4.1.3.3. Activityに送信されるIntentの読み取り(Android 5.0より前のバージョンについて)¶

Android 5.0(API Level 21)以降では、getRecentTasks()から取得できる情報が、自分自身のタスク情報およびホームアプリのような機密情報ではないものに限定された。しかし、Android 5.0より前のバージョンでは、自分自身のタスク以外の情報も読み取ることができる。以下にAndroid 5.0より前のバージョンで発生する本問題の内容を解説する。

タスクのルートActivityに送信されたIntentは、タスク履歴に追加される。ルートActivityとはタスクの起点となるActivityのことである。タスク履歴に追加されたIntentは、ActivityManagerクラスを使うことでどのアプリからも自由に読み出すことが可能である。

アプリからタスク履歴を参照するためのサンプルコードを以下に示す。タスク履歴を参照するためには、AndroidManifest.xmlにGET_TASKS Permissionの利用を指定する。

AndroidManifest.xml

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.intent.maliciousactivity" >

<!-- GET_TASKS Permissionを指定する -->

<uses-permission android:name="android.permission.GET_TASKS" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name"

android:theme="@style/AppTheme" >

<activity

android:name=".MaliciousActivity"

android:label="@string/title_activity_main"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

MaliciousActivity.java

/*

* Copyright (C) 2012-2021 Japan Smartphone Security Association

*

* Licensed under the Apache License, Version 2.0 (the "License");

* you may not use this file except in compliance with the License.

* You may obtain a copy of the License at

*

* http://www.apache.org/licenses/LICENSE-2.0

*

* Unless required by applicable law or agreed to in writing, software

* distributed under the License is distributed on an "AS IS" BASIS,

* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

* See the License for the specific language governing permissions and

* limitations under the License.

*/

package org.jssec.android.intent.maliciousactivity;

import java.util.List;

import java.util.Set;

import android.app.Activity;

import android.app.ActivityManager;

import android.content.Intent;

import android.os.Bundle;

import android.util.Log;

public class MaliciousActivity extends Activity {

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.malicious_activity);

// ActivityManagerを取得する

ActivityManager activityManager =

(ActivityManager) getSystemService(ACTIVITY_SERVICE);

// タスクの履歴を最新100件取得する

List<ActivityManager.RecentTaskInfo> list = activityManager

.getRecentTasks(100, ActivityManager.RECENT_WITH_EXCLUDED);

for (ActivityManager.RecentTaskInfo r : list) {

// ルートActivityに送信されたIntentを取得し、Logに表示する

Intent intent = r.baseIntent;

Log.v("baseIntent", intent.toString());

Log.v(" action:", intent.getAction());

String target = intent.getDataString();

if (target != null) {

Log.v(" data:", intent.getDataString());

}

if (r.origActivity != null) {

Log.v(" pkg:",

r.origActivity.getPackageName() + r.origActivity.getClassName());

}

Bundle extras = intent.getExtras();

if (extras != null) {

Set<String> keys = extras.keySet();

for(String key : keys) {

Log.v(" extras:", key + "=" + extras.get(key).toString());

}

}

}

}

}

ActivityManagerクラスのgetRecentTasks()により、指定した件数のタスク履歴を取得することができる。各タスクの情報はActivityManager.RecentTaskInfoクラスのインスタンスに格納されるが、そのメンバー変数baseIntentには、タスクのルートActivityに送信されたIntentが格納されている。ルートActivityとはタスクが生成された時に呼び出されたActivityであるので、Activityを呼び出す際には、以下の条件をどちらも満たさないように注意しなければならない。

- Activityが呼び出された際に、タスクが新規に生成される

- 呼び出されたActivityがバックグラウンドあるいはフォアグラウンド上に既に存在するタスクのルートActivityである

4.1.3.4. ルートActivityについて¶

ルートActivityとはタスクの起点となるActivityのことである。タスクが生成された時に起動されたActivityのことである、と言ってもよい。例えば、デフォルト設定のActivityがランチャーから起動された場合、そのActivityはルートActivityとなる。Androidの仕様によると、ルートActivityに送信されるIntentの内容は任意のアプリによって読み取られる恐れがある。そこで、ルートActivityへセンシティブな情報を送信しないように対策を講じる必要がある。本ガイドでは、呼び出されたActivityがルートとなるのを防ぐために以下の3点をルールに掲げた。

- taskAffinityを指定しない

- launchModeを指定しない

- Activityに送信するIntentにはFLAG_ACTIVITY_NEW_TASKを設定しない

以下、Activityがルートとなるのはどのような場合かを中心にルートActivityについて考察する。呼び出されたActivityがルートとなるための条件に関連するのは、以下に挙げる項目である。

- 呼び出されるActivityの起動モード

- 呼び出されるActivityのタスクとその起動状態

まず、「呼び出されるActivityの起動モード」について説明する。Activityの起動モードは、AndroidManifest.xmlにandroid:launchModeを記述することで設定できる。記述しない場合は"standard"とみなされる。また、起動モードはIntentに設定するフラグによっても変更可能である。FLAG_ACTIVITY_NEW_TASKフラグは、Activityを"singleTask"モードで起動させる。

指定可能な起動モードは次のとおりである。特に、ルートActivityとの関連に焦点を当てて説明する。

standard¶

このモードで呼び出されたActivityはルートとなることはなく、呼び出し側のタスクに所属する。また、呼び出しの度にActivityのインスタンスが生成される。

singleTop¶

"standard"と同様であるが、フォアグラウンドタスクの最前面に表示されているActivityを起動する場合には、インスタンスが生成されないという点が異なる。

singleTask¶

Activityはアフィニティの値に従って所属するタスクが決まる。Activityのアフィニティと一致するタスクがバックグラウンドあるいはフォアグラウンドに存在しない場合には、タスクがActivityのインスタンスとともに新規に生成される。存在する場合にはどちらも生成されない。前者では、起動されたActivityのインスタンスはルートとなる。

singleInstance¶

"singleTask"と同様であるが、次の点で異なる。新規に生成されたタスクには、ルートActivityのみが所属できる点である。したがって、このモードで起動されたActivityのインスタンスは常にルートである。ここで注意が必要なのは、呼び出されるActivityが持つアフィニティと同じ名前のタスクが既に存在している場合であっても、呼び出されるActivityとタスクに含まれるActivityのクラス名が異なる場合である。その場合は、新規にタスクが生成される。

以上より、"singleTask"または"singleInstance"で起動されたActivityはルートになる可能性があることが分かる。アプリの安全性を確保するためには、これらのモードで起動しないようにしなければならない。

次に、「呼び出されるActivityのタスクとその起動状態」について説明する。たとえ、Activityが"standard"モードで呼び出されたとしても、そのActivityが所属するタスクの状態によってルートActivityとなる場合がある。

例として、呼び出されるActivityのタスクが既にバックグラウンドで起動している場合を考える。問題となるのは、そのタスクのActivityインスタンスが"singleInstance"で起動している場合である。"standard"で呼び出されたActivityのアフィニティがタスクと同じだった時に、既存の"singleInstance"のActivityの制限により、新規タスクが生成される。ただし、それぞれのActivityのクラス名が同じ場合は、タスクは生成されず、インスタンスは既存のものが利用される。いずれにしろ、呼び出されたActivityはルートActivityになる。

以上のように、ルートActivityが呼び出される条件は実行時の状態に依存するなど複雑である。アプリ開発の際には、"standard"モードでActivityを呼び出すように工夫すべきである。

非公開Activityに送信されるIntentが他アプリから読み取られる例として、非公開Activityの呼び出し側Activityを"singleInstance"モードで起動する場合のサンプルコードを以下に示す。このサンプルコードでは、非公開Activityが"standard"モードで起動されるが、呼び出し側Activityの"singleInstance"モードの条件により、非公開Activityは新規タスクのルートActivityとなってしまう。この時、非公開Activityに送信されるセンシティブな情報はタスク履歴に記録されるため、任意のアプリから読み取り可能である。なお、呼び出し側Activity、非公開Activityともに同一のアフィニティを持つ。

AndroidManifest.xml(非推奨)

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.activity.singleinstanceactivity" >

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- ルートActivityの起動モードを”singleInstance”とする -->

<!-- アフィニティは設定せず、アプリのパッケージ名とする -->

<activity

android:name=".PrivateUserActivity"

android:label="@string/app_name"

android:launchMode="singleInstance"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>